2026年のサイバー犯罪:より高速化、高度化、完全な産業化へ

2026年1月2日、Christine Barry

産業化されたサイバー犯罪:速度、専門化、AIが2026年の脅威環境を再構築する方法

要点:

- サイバー犯罪は現在、専門化された役割と拡張可能な攻撃モデルを備えた成熟した産業として機能し、速度と効率の両方を向上させている。

- ランサムウェアや恐喝キャンペーンは強固なアフィリエイトネットワークによって推進され、一方、プライベートクルーは高度な戦術で高価値の被害者を標的にする。

- 人工知能は攻撃者にとって戦力増強要因となり、脅威をより迅速に、よりステルス化し、防御を困難にさせる——これにより、先制的で適応性のあるセキュリティ戦略が求められる。

サイバー犯罪はもはや、ハッカーやツール、機会主義的攻撃の寄せ集めではありません。2026年に向けて、それは高度に産業化された生態系へと成熟した——専門化、自動化、アフィリエイトネットワーク、さらにはカルテル的なビジネスモデルまで完備している。その結果、スピード、規模、高度化によって定義される脅威環境が生まれ、攻撃者は従来の防御が対応できる速度よりも速く適応します。

本稿では、2024年から2025年にかけて加速した傾向の論理的な帰結として、2026年のサイバー犯罪を形作るトレンドを考察します。これらの変化を理解することは、今後1年間にわたりレジリエンスとセキュリティを維持したい組織にとっては不可欠となります。

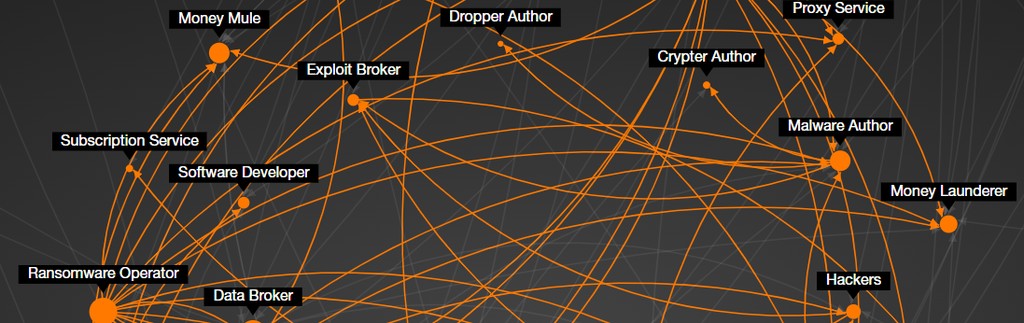

単なる活動を超えた、産業としてのサイバー犯罪

2026年のサイバー犯罪を特徴づける最大の要素は、その産業的構造です。現代の攻撃は、単一のグループが最初から最後まで実行することは稀です。代わりに、専門家のサプライチェーンに依存しています:

- 初期アクセスブローカー:盗まれた認証情報やネットワークの「足場」を販売

- マルウェアローダー請負業者:要求に応じてペイロードを配信

- 交渉チーム:恐喝や身代金支払いを管理

- プロのマネーロンダラー:収益を現金化

この「サイバー犯罪ギグエコノミー」により、攻撃者は活動を劇的に拡大できます。ランサムウェアグループは各ステージを専門家に外注することで、初期侵入から完全な恐喝までを数日、あるいは数時間で完了できるようになりました。その結果、断片的ではあるが極めて効率的な生態系が形成され、より多くの攻撃が、より高速で、より低い運用リスクで生み出されます。

アフィリエイトモデルが量産を、プライベートチームが価値を追求

2026年の脅威環境ではRaaS(Ransomware-as-a-Service)が支配的です。その理由はモデルの頑健性にあり、RaaS事業が妨害されてもアフィリエイトは単に次のプラットフォームへ移行するだけです。攻撃量は一時的に減少する可能性はありますが、ランサムウェアのエコシステムは、法執行機関の圧力も長期的な影響を最小限に抑えながら吸収できます。

一部グループはカルテル型モデルを採用し、豊富な収益分配、ホワイトラベル・ブランディング、共有インフラを提供してトップ人材を惹きつけています。(例としてDragonForceランサムウェア・カルテルの分析レポートを参照)

一方、Sinobiのようなグループは招待制のクローズド組織であり、少数の標的から高価値の成果を狙います。こうしたグループは公募を避け、独自開発ツールに注力し、単一の成功で莫大な利益を得られる「ビッグゲーム」標的を追求する傾向があります。

その結果、2026年には脅威環境がますますハイブリッド化しています:

- アフィリエイトやカルテル主導による大量のランサムウェア・恐喝キャンペーン

- 高度なスキルを持つ非公開のチームによる低頻度・高影響度の侵入

攻撃はより迅速かつ静かになる

スピードとは、今や脅威アクターの武器庫において最も危険な兵器の一つといええるでしょう。かつて数週間かかっていた攻撃タイムラインは、今や数日、数時間、さらには数分にまで圧縮されています。防御側が有効な対応策を行う前に、データ窃取と恐喝が完了するケースも発生しています。

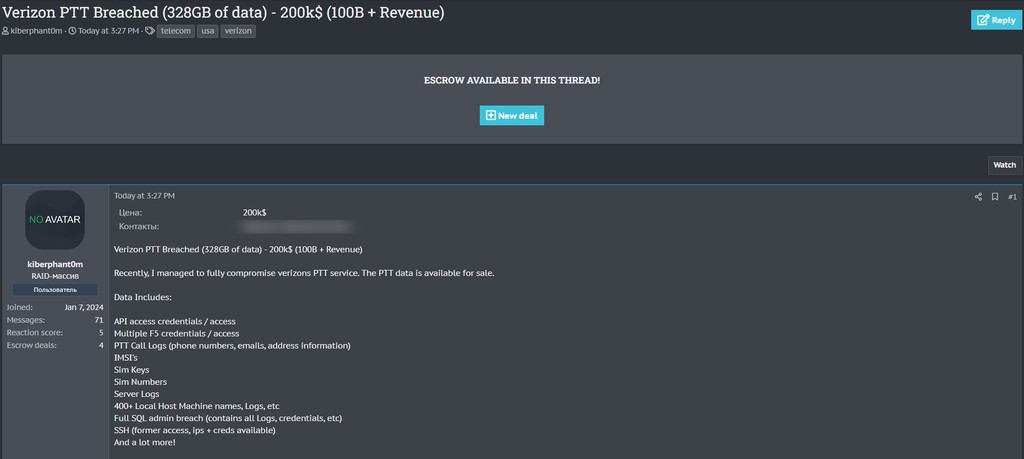

同時に攻撃者はノイズ低減技術を向上させています。2026年には暗号化を伴わない恐喝がさらに増加すると予測されます。これは犯罪者が機密データを窃取し、ランサムウェア(暗号化)を一切使用せずに流出を脅迫する手法です。データ漏洩による最大限の圧力を維持しつつ、緊急対応を引き起こす業務中断を回避する攻撃です。

脅威アクターは隠蔽のため、以下をさらに活用:

- ネイティブ管理ツールを用いた「Living-off-the-land」手法

- ファイルレスおよびメモリ内マルウェア

- 防御機能を無効化する正規だが脆弱なドライバーの悪用

目的は単純明快で、溶け込み、素早く動き、手遅れになるまで不可視状態を維持することです。

AIが攻撃者の戦力増強要因に

人工知能(AI)は攻撃ライフサイクル全体を変革している。2026年には、攻撃者がAI強化型かつ半自律型のマルウェアを展開し、以下が可能になると予測される:

- 環境をスキャンし弱点を特定

- 動的にエクスプロイトを選択

- 防御に遭遇した際の戦術をリアルタイムで調整

ソーシャルエンジニアリングの分野では、ディープフェイク音声・動画が詐欺を新たな領域へ押し進めています。音声クローンや現実的なAI生成ペルソナにより、特に金融詐欺や経営幹部を狙った詐欺において、本人確認が格段に困難化しています。

防御側もAI駆動型のセキュリティツールを採用しており、今後1年間でAI対AIの小競り合いが増加する。防御側の課題は、攻撃者は一度成功すればよいが、防御側は常に正しい判断を求められる点にあります。

関連記事: 2026年セキュリティ最前線予測:自律型AIが支配する現実と制御をめぐる戦い

犯罪組織と国家主体の脅威が融合を続ける

サイバー犯罪と国家主体の活動の境界はますます曖昧になっています。金銭的動機による攻撃、スパイ活動、ハクティビズム、地政学的混乱が現在では重なり合い、攻撃主体の特定と対応を複雑化させています。例えばラザルス・グループの活動は国家によって指揮されているが、同グループは必要に応じてラザルス以外のインフラやその他のリソースを利用します。

国家は以下の項目を行っています:

- 犯罪インフラとアクセスブローカーの活用

- 戦略的目標からの資金調達を目的としたランサムウェア及びデータ窃取作戦の実行

- 否認可能な代理人として、ハクティビストグループを行動させることの容認または奨励

関連情報: ラザルス・グループ:旗を持つ犯罪組織 | Barracuda Networks ブログ

同時に、犯罪組織は標的型攻撃(APT)が用いる戦術を採用しつつあり、ステルス的な長期アクセス、サプライチェーン侵害、重要インフラ攻撃などが含まれます。

防御側にとって、これは金銭的・政治的双方の目的を同時に達成する可能性のあるインシデントへの備えを意味します。防御側は、単一の侵入が短期的な恐喝と長期的な諜報活動・妨害の両方に利用される可能性を前提とした検知・インシデント対応の戦略を構築すべきです。

High-leverage target(高影響目標)は依然として標的となる

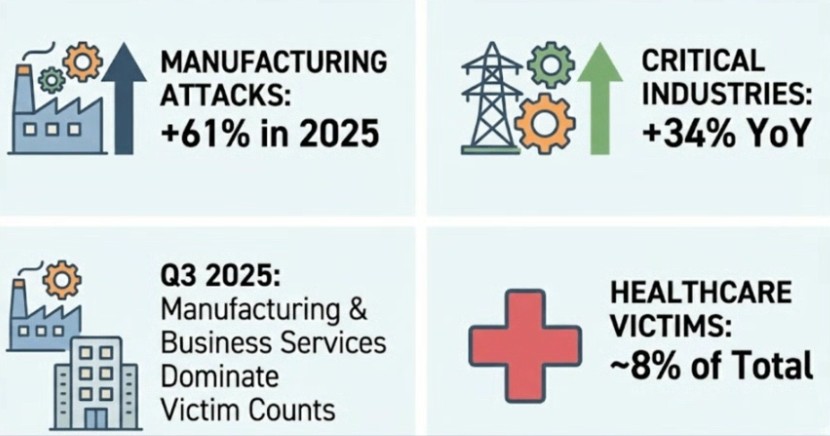

どのセクターも無縁ではありませんが、脅威アクターはダウンタイム、安全性、規制圧力により支払いの可能性が高まる産業に一貫して集中します。製造業、医療、エネルギー、運輸、金融サービスは2026年へ向けても主要標的であり続けます。

サプライチェーン攻撃も増加が見込まれます。単一の広く利用されるプラットフォームやサービスプロバイダーを侵害することで、攻撃者は単一のキャンペーンで数百の下流組織に影響を与え、労力を最小化しながらリターンを最大化できます。

2026年に向けた示唆

2026年のサイバー犯罪環境は、産業的効率性、極限的なスピード、AI駆動型自動化、そして曖昧な動機によって特徴づけられます。攻撃者は成熟した企業のように活動し、規模拡大・収益性・混乱への耐性を継続的に最適化しています。

組織にとって、これは以下のことを意味します:

- 人間の対応だけでは追いつかない速度で侵害が発生すると想定する

- アイデンティティセキュリティ、認証情報保護、環境横断的な可視化を優先する

- ランサムウェア(暗号化)を全く伴わない恐喝シナリオに備える

- サイバーリスクをビジネス上の懸念と地政学的懸念の両方として扱う

サイバー犯罪は、もはや年単位で進化しているのではなく、絶え間なく反復しています。2026年に成功する組織とは、この現実を認識し、同様に迅速に適応する組織です。

BarracudaONE AI搭載サイバーセキュリティプラットフォームで保護とサイバーレジリエンスを最大化。メール・データ・アプリケーション・ネットワークを保護し、24時間365日運用されるマネージドXDRサービスで強化。セキュリティ防御を統合し、深層的でインテリジェントな脅威検知・対応を実現。高度な保護機能、リアルタイム分析、先制対応能力を活用し、組織のセキュリティ態勢を確信を持って管理できます。堅牢なレポートツールは明確で実用的なインサイトを提供し、リスク監視、ROI測定、運用効果の証明を支援します。

その他のバラクーダソリューションについても、当社ウェブサイトのお問い合わせフォームよりお気軽に当社へお問い合わせください。