SafePay:メール爆弾、電話詐欺、そして巨額の身代金要求

2025年7月25日、Christine Barry

ブランド名を選ぶ際、「SafePay」は最もつまらない選択肢の一つだろう。組織犯罪グループというより、決済アプリの名前に聞こえる。ドラゴンも虫も蛇がうごめく頭(Medusa?)も登場しないが、このブランドを掲げる集団は高度な技術と冷酷さを兼ね備えている。強力な暗号化、データ窃取、そして急増する被害者リストへの巨額の身代金要求で名を馳せている。

SafePayランサムウェアは2024年10月に初めて確認され、その後少なくとも1か月前から活動していたことが判明した。2025年第1四半期末までに、SafePayは200以上の被害者を主張しており、その中には複数業界のマネージドサービスプロバイダー(MSP)や中小企業(SMB)も含まれる。同グループは執拗に活動を続け、2025年5月には58~70件の被害を主張し、その月で最も活発なランサムウェアグループとなった。

SafePayとは何者か?

まずブランド名から考察しよう。「SafePay」という名称は、グループを信頼できるように見せかける試みか、あるいは正規のセキュリティ製品名を利用することで混乱を招く意図がある可能性がある。正規で信頼され得るソフトウェアと同じ名称を用いることで、プロセス一覧やソーシャルエンジニアリング攻撃、フィッシングメールにおいて自らの活動を隠蔽できる。名称に特別な意味や由来を示す公開情報は存在せず、おそらく何の意味もないのだろう。

SafePayランサムウェアの運営者は自らを「SafePayチーム」と呼んでいます。このグループはランサムウェア・アズ・ア・サービス(RaaS)プログラムを提供しておらず、これはSafePayが独自のインフラストラクチャ、運用、交渉を管理する中央集権的な組織であることを示唆しています。

専門家は、SafePayが別のランサムウェアグループからリブランディングまたは移行した経験豊富な脅威アクターによって管理されていると推測している。SafePayとLockBitランサムウェアのバイナリ間には顕著な類似点が存在するが、SafePayは特にLockBit 3.0(2022年に漏洩)と最も類似している。Yelisey Boguslavskiyによる分析では、SafePayとConti攻撃の類似性が確認され、SafePayにはContiや他グループの元メンバーが関与している可能性が示唆されている。Boguslavskiyはさらに、2024年のSafePayの急成長がBlack Basta崩壊の主因だったと推測している。これはSafePayが既存脅威グループから意図的かつ戦略的に人材を獲得して形成されたことを示唆する。

SafePay運営者の所在地は公に確認されていないが、東欧を「拠点」とする証拠が存在する。SafePayのバイナリにはキルスイッチが組み込まれており、ロシア語やその他のキリル文字言語をデフォルトで使用するシステム上での実行を阻止する。このキルスイッチは、同グループが当該地域で活動していることを示す最も一般的な指標の一つである。

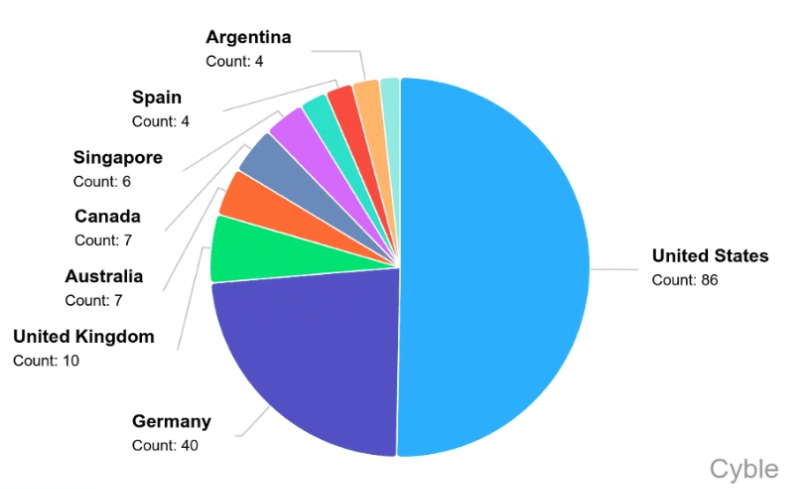

SafePayはRaaS(Ransomware as a Service)運営ではないため、拠点地を示唆する募集投稿や提携ルールは存在しない。被害者所在地データから、SafePayは米国とドイツの標的を優先しているようだ。国別内訳は以下のグラフを参照ください。

SafePayとソーシャルエンジニアリング

SafePayの攻撃はソーシャルエンジニアリング戦術に大きく依存しています。同グループの代表的手法の一つは、従業員に大量のスパムメールを送信して企業の業務を混乱させることです。研究者らは、ある攻撃で45分間に3,000通以上のスパムメッセージが配信された事例を確認しています。

攻撃者はスパム攻撃による混乱を利用し、Microsoft Teamsを通じて従業員に音声通話・ビデオ通話・テキストメッセージで接触します。脅威アクターは企業のテクニカルサポート担当者を装い、メール攻撃による問題の解決を提案します。脅威アクター/発信者が成功した場合、従業員にMicrosoft Quick Assistのようなツールを通じてシステムへのリモートアクセスを提供させるよう説得します。Microsoft SecurityブログにはBlack Bastaがこの手法を用いて初期アクセスを獲得した手順の詳細な解説が掲載されています。この種の攻撃の仕組みに不慣れな場合は、該当ブログ記事およびMicrosoft Teamsのセキュリティ対策に関するMicrosoft記事の参照をお勧めします。

ここで重要な点をいくつか指摘します。まず最も重要なのは、これは脅威アクターが企業のヘルプデスクを攻撃ベクトルに転用した事例であることです。本攻撃ではヘルプデスクがなりすまされ、脅威アクターは従業員が脅威アクターと正規のテクニカルサポートを見分けられないことに依存しています。カオスランサムウェアは現在、この攻撃の変種を利用している。過去にはブラック・バスタなどでも同様の手口が確認されている。この種の攻撃に対抗するには、ヘルプデスクサポートの認証を義務付ける従業員教育とセキュリティポリシーが有効だ。ヘルプデスクセキュリティの詳細はこのRSAブログ記事を参照のこと。

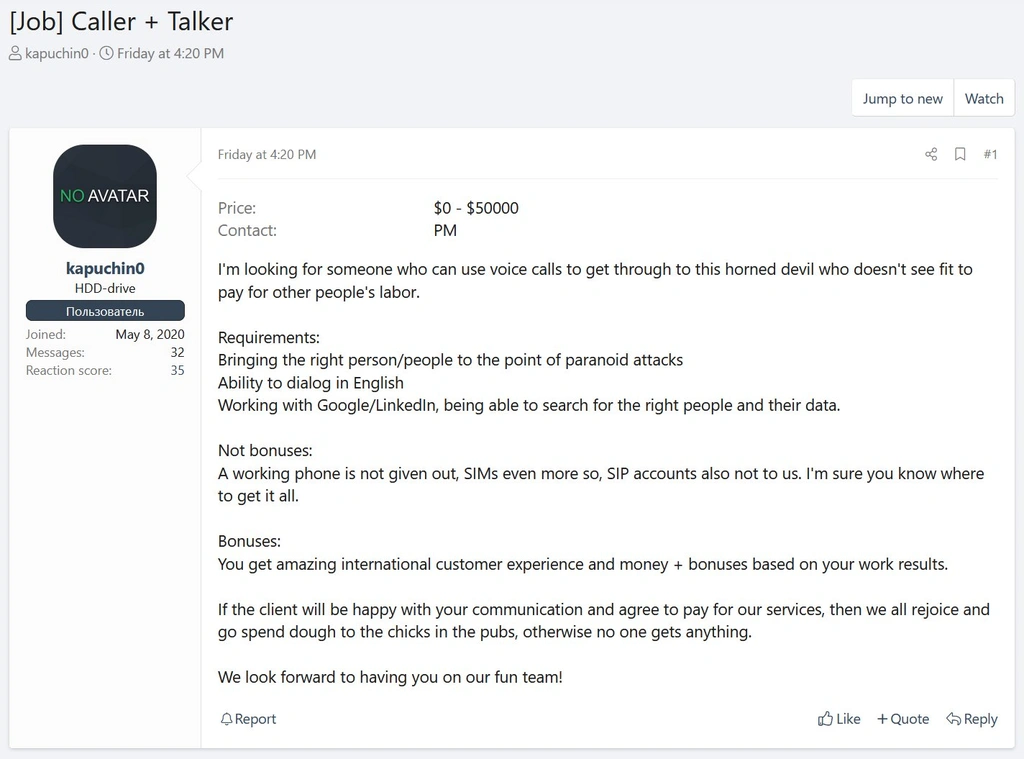

もう一つの重要な点は、ボイスフィッシング(vishing)攻撃は電話詐欺を専門とする脅威アクターによって頻繁に実行されるということだ。こうした「発信者」や「話者」は犯罪フォーラムやマーケットプレイスでサービスを宣伝しています。組織化された発信者グループは、Vishing-as-a-Service(サービスとしてのVishing)や、被害者にMFAプロンプトの承認をさせるといった専門的な詐欺を提供する場合があります。以下のような募集投稿も見られるでしょう:

コール担当者は通常、英語やその他の言語に堪能で、優れた口頭表現力と会話スキルを有しています。コール担当者の役割は、標的へ電話をかけ、信頼できる人物を装い、被害者を操作して詐欺への参加を促すことです。これは一部のランサムウェアグループが外部委託を希望する特殊な詐欺手法です。グループが内部要員か外部コール担当者を採用するかに関わらず、ヴィッシング(Vishing)詐欺師が顕著な訛りやAI音声を使用するとは限らない点に注意が必要です。

YouTubeの「詐欺師を釣る」動画では、フィッシング詐欺の試みや攻撃的なコール担当者の実例を確認できる。注意喚起:一部の詐欺師を釣る者は不適切な表現を削除しているが、全ての”釣り”の内容は職場や子供向けではないと想定すべきです。

SafePay攻撃チェーン

ソーシャルエンジニアリングに加え、SafePayは盗まれた認証情報、脆弱な/デフォルトパスワード、エクスプロイト、セキュリティ設定ミスを利用してシステムへのアクセスを獲得することが確認されている。彼らは独自にアクセスを確立するか、初期アクセスブローカー(IAB)からアクセスを購入する可能性がある。初期アクセスが確立されると、攻撃は典型的な手順で進行する。

特権昇格:ネットワーク内部に侵入後、攻撃者は特権を昇格させてより深い制御権を獲得します。手法にはOSの脆弱性や脆弱なセキュリティの悪用、Mimikatzなどのツールを用いた認証情報の窃取が含まれます。これにより攻撃は基本ユーザーアクセスから管理者権限やシステムレベル権限へ移行します。成功した場合、攻撃者は攻撃の次の段階で制限のないアクセス権を獲得する可能性があります。

横展開(ラテラルムーブメント): 攻撃者はネットワーク内を移動し、機密データや追加リソースを発見します。この段階では、ネットワークのマッピングや攻撃の他のステップを実行するために、複数の「現地資源活用型」手法を使用しています。

防御回避: 攻撃は、アンチウイルスを無効化したり、イベントログを消去したり、悪意のあるコードを難読化したり、セキュリティアラートを無効化するためにシステムレジストリを変更したりしようと試みます。SafePayは通常、スタートアップ項目の変更やリモートアクセスソフトの設定を通じて永続化を試みます。永続化は中断された攻撃を再開し、必要に応じてシステムへの長期アクセスを確保するために使用されます。

データ収集と流出:データが特定・収集され、流出のために圧縮されます。SafePayは圧縮にWinRARや7-Zipを、データ転送にRCloneやFileZilla FTPを使用することが確認されています。

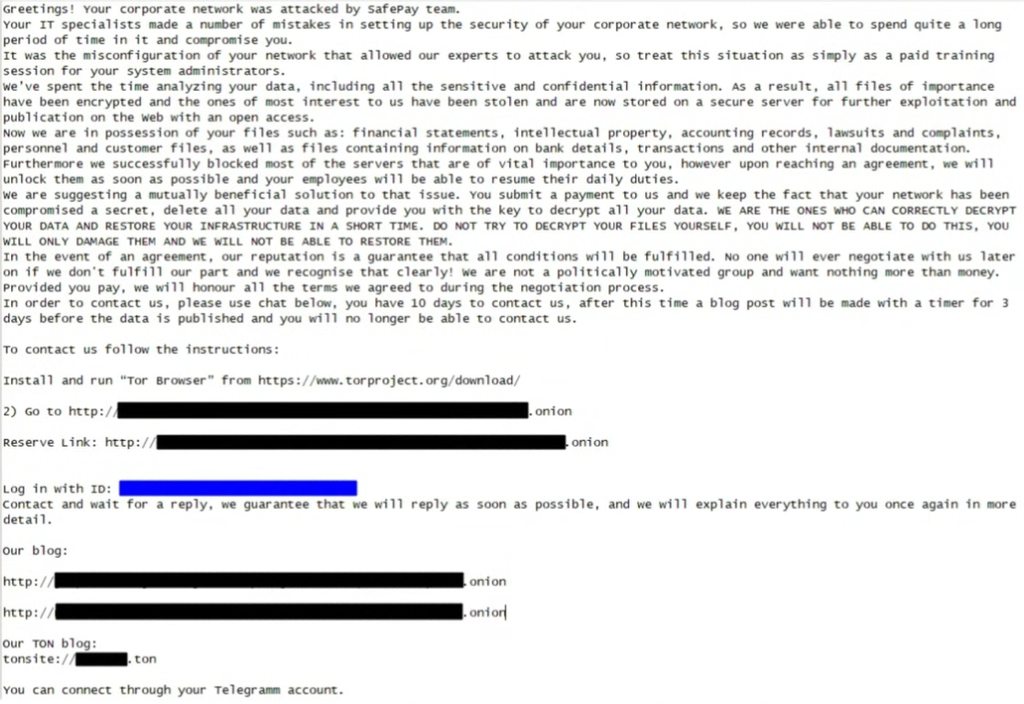

暗号化と恐喝:重要データが漏洩されると、ランサムウェアのペイロードがファイルを暗号化し、それぞれを.safepay拡張子で再命名します。SafePayは身代金要求書(readme_safepay.txt)をドロップし、支払い手順とリークサイトへのデータ公開脅迫を記載します。

動機と著名な被害者

SafePayは金銭目的のランサムウェア攻撃であり、二重恐喝(暗号化+データ流出)の常套手段と身代金要求文の以下の記述がそれを裏付ける:

我々は政治的動機を持つ集団ではなく、金銭以外の目的はない。

SafePayの身代金要求額は通常、被害者の年間収益の1~3%と高額である。ただし、身代金支払いが規制上の影響を及ぼす場合、要求額は大幅に減額される可能性がある。

SafePayの最も著名な被害者の1つが、グローバルIT流通・サービス企業イングラム・マイクロである。攻撃は2025年7月上旬に確認されたが、同社は攻撃者の名称を公表しなかった。研究者は、グループの漏洩サイトに掲載された証拠とダークウェブ監視サービスが共有した脅威インテリジェンスに基づき、本件をSafePayの犯行と特定した。この攻撃は世界的な中核業務を混乱させ、業界アナリストは注文履行不能による1日あたり少なくとも1億3600万ドルの売上損失を推定した。

SafePayは2024年10月にマイクロライズを攻撃した。マイクロライズは英国に拠点を置く企業で、車両追跡、ドライバー通信、車両の健康・安全管理などの輸送管理技術ソリューションを提供している。これによりマイクロライズの顧客業務が混乱し、DHLの配送や英国法務省が使用する囚人輸送車のセキュリティシステムにも影響が及んだ。

自分自身や組織を守るために

SafePayランサムウェアへの防御には包括的なサイバーセキュリティ戦略が不可欠だ。これには多要素認証、定期的なパッチ適用、強力なエンドポイント検知・対応、ネットワークセグメンテーションなどの技術的対策が含まれる。フィッシング詐欺やその他のソーシャルエンジニアリング攻撃に対する従業員教育の重要性も増している。そしてもちろん、すべての企業は完全なランサムウェア対策バックアップソリューションを導入し、チームは復旧プロセスを定期的にテストすべきです。

バラクーダによる対策

防御するための対抗策の実施を待つことはありません。ランサムウェアと戦う最適なタイミングは、もちろん攻撃を受ける前です。フィッシングメールをブロックし、Webアプリケーションを保護し、ビジネスに不可欠なデータを安全に守るランサムウェア保護ソリューションでビジネスを守りましょう。サイバーセキュリティ専門家やSI企業等のガイダンスにより、最適なランサムウェアの脅威への対策、保護について検討開始しましょう。