ネバダ州のランサムウェア攻撃:州政府全体に及んだサイバーレジリエンスの教訓

2025年12月11日、Christine Barry

戦略的な計画とインシデント対応が、壊滅的な攻撃を復旧の模範例に変える

重要ポイント

- 備えの重要性:ネバダ州では、サイバーレジリエンスへの事前の投資により、攻撃者がバックアップボリュームを削除した後でも、迅速な初動対応と復旧が可能になりました。

- 高度な攻撃手法:サイバー攻撃者は、検知を回避して何か月も潜伏して、何千件もの機密ファイルにアクセスしました。

- 周到に調整された対応と復旧:演習で十分に検証されたプレイブック、ベンダーとの関係、連邦政府とのパートナーシップにより、ネバダ州は業務上重要なサービスを1週間以内に復元させ、28日で完全復旧を達成しました。

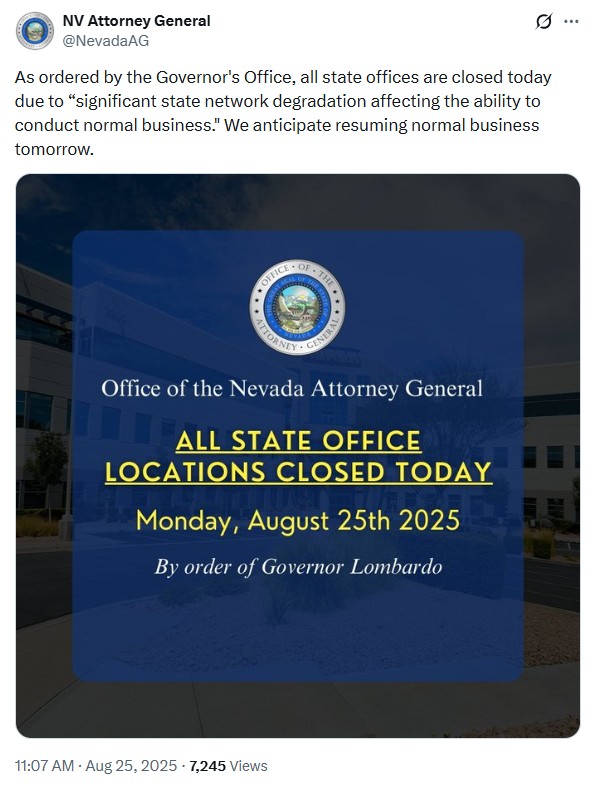

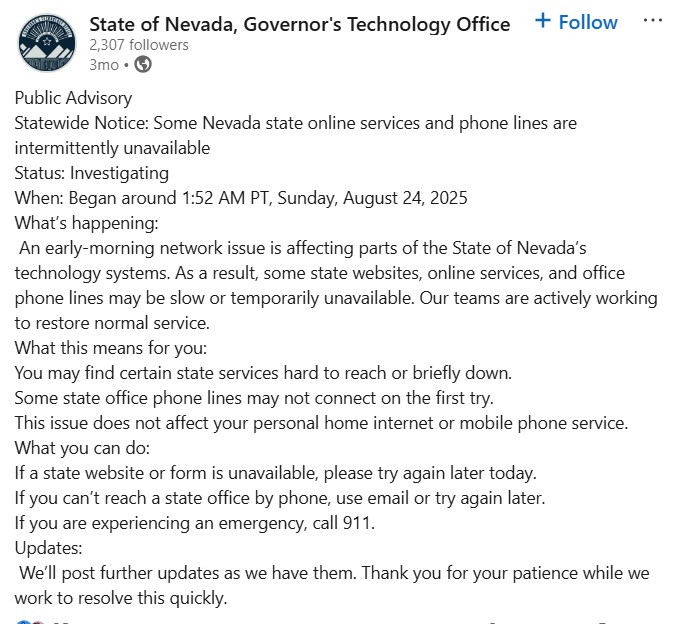

2025年8月、米国ネバダ州政府のシステムが突然停止しました。当初は日常的な障害のように見えましたが、実際には60を超える州政府機関に影響を及ぼす大規模なランサムウェア攻撃であることが判明しました。影響を受けたのは、車両管理局(DMV)のシステム、社会福祉、法執行機関、州の給与支払いシステムなどで、一部のシステムは停止が28日間続きました。

この攻撃と、それがネバダ州政府全体に及ぼした影響については、10月下旬に公開された事後報告書(AAR)に詳述されています。同報告書は、ネバダ州行政府との協力の下でInfo-Tech Research Groupが作成し、州の最高情報責任者(CIO)による冒頭声明に続いて、攻撃の概要と州のインシデント対応(IR)計画に関する洞察を提供しています。このインシデントでは、ネバダ州がこれまで行ってきたレジリエンスと運用準備態勢への投資が中心的な役割を果たしています。PDFはこちらからダウンロードできます。

攻撃前

ネバダ州は、長年にわたるインシデント対応の計画と演習を重ねてきました。その結果、この危機に直面した時点で、多くの州よりも十分に備えができていました。報告書によれば:

- ネバダ州は、IR計画、サイバー保険、迅速な復旧を可能にするための技術的なセキュリティ強化策に資金を提供してきました。バックアップ戦略、スタッフのトレーニング、復旧準備への事前の投資によって、攻撃者がバックアップボリュームを削除した後でも、州の迅速な初動対応が下支えされました。

- 十分に整備され、演習で検証されたプレイブックと、毎年の複数機関合同シミュレーションにより、実際の緊急事態における各機関の役割が明確化されました。これらの演習は、意思決定と意思疎通のための統一的なガバナンス構造の確立にも役立ちました。

- サイバー保険プログラムと、Mandiantをはじめとするベンダーとの事前契約により、技術やフォレンジックの専門家を数時間以内に投入できました。国土安全保障省(DHS)や連邦捜査局(FBI)との関係も構築されていたため、連邦政府の支援も円滑に組み込まれました。

報告書は、こうした準備が統制のとれた規律ある対応につながったと評価しています。

攻撃

報告書では、脅威主体やマルウェアの亜種の名称は特定されていません。公的な報告では、防御策を露呈したり他の攻撃者を助けたりする可能性があるため、詳細が記載されることはほとんどありません。こうした情報は、防御強化を目的として、州政府内部や、情報共有/分析センター(ISAC)のようなクローズドな枠組みを通じて共有されています。この報告書は、2025年10月28日の時点で、州政府全体に影響が及んだ本サイバーインシデントに関する最も包括的な公開記録となっています。

初期アクセス

2025年5月14日、州職員が誤って偽装Webサイトからマルウェアが仕込まれたシステム管理ツールをダウンロードし、実行しました。攻撃者は、SEOポイズニングとGoogle広告を使って、悪意あるリンクを正規のものに見せかけていました。報告書ではマルウェアは特定されていませんが、手口はNitrogenローダー攻撃で使われているものに類似しています。帰属は不明ですが、類似点は注目に値します。

報告書では、従業員が管理者権限を持っていたかどうかは明記しておらず、ローカル管理者権限を持っていた可能性や、管理ツールが一般的にインストールされているシステムを使用していた可能性なども否定できません。

永続化と通信

インストールされたマルウェアは、5月14日にバックドアを作成し、6月26日にSymantecがソースファイルを検知して削除した後も活動を継続しました。バックドアは構成を変更し、痕跡を残しながらもエンドポイント保護で検知されなかった可能性が高いと考えられます。ユーザーがサインインするたびに攻撃者のインフラに接続し、サイバー攻撃者がユーザー権限のコンテキスト内で活動し、システム全体のチェックやネットワークの異常によるアラートを最小化していました。

権限昇格とラテラルムーブメント

ワークステーションの足がかりを得た攻撃者は、リモート監視/管理(RMM)ツールをインストールし、キー入力の記録や画面閲覧を通じて、最終的に26組の認証情報を取得しました。

バックドアが継続的なアクセスを確保する一方で、RMMツールが情報収集の主要な手段となりました。

これを念頭に置き、ワークステーション/ユーザーのコンテキストから、ネットワークやサーバーへのアクセスに至った可能性の高い経路は以下のとおりです:

- ユーザーレベルのアクセスを開始し、バックドア通信を維持する。

- ユーザーの認証情報を使って、市販のRMMツールを手動でインストールする。

- RMMを使用して標準および特権アカウントの認証情報を取得し、管理者ログインを可能にする。

- 管理者権限とRDPを活用し、暗号化されたトンネルを経由してネットワーク内で移動する。

データ持ち出し

攻撃者は数万件の機密ファイルを1つのZIPアーカイブに集約し、転送しやすいよう6つに分割しました。調査では、実際に持ち出されたことを示す確証や、リークサイト上の証拠は確認されていません。しかし、8月27日付の知事府技術局が発表した声明では、では、一部データがネットワーク外へ移動した可能性が示唆されています。「証拠」や「確認」には決まった基準があるわけではないため、どちらの記述も成り立つ可能性があります。

報告書によると、26,408件のファイルがアクセスされ、3,241件のファイルが漏洩した可能性があります。元州職員の個人情報が記載されたファイルも1つ含まれており、当人に通知されました。調査担当者は、引き続き持ち出しの兆候を監視しています。

暗号化

ランサムウェアファミリーや暗号化バイナリは特定されていません。攻撃者は展開前に、すべてのバックアップボリュームを削除し、仮想化管理サーバーに対するルート権限を用いて、複数の仮想マシンを同時に暗号化しました。

ネットワーク障害は太平洋時間午前1時52分ごろに発生し、DMV、公安、保健サービス、裁判所、その他の州全体で利用される複数のポータルに影響が及びました。被害を受けたシステムには、身代金要求のメモが残されていました。

インシデント対応

知事府技術局は、CIOのTimothy D. Galluzi氏らにこの問題をエスカレーションしました。対応チームは以下を実施しました:

- 影響を受けた仮想マシンを隔離する

- サイバー保険の枠組みを通じて法律顧問とMandiantを関与させる

- 復旧プレイブックを即日開始する

州政府全体の完全復旧には28日かかりましたが、業務上重要なサービスは1週間以内に復元させました。影響を受けたデータの90%を復旧し、身代金は支払われませんでした。

事後改善策

攻撃後、ネバダ州はサイバーセキュリティ体制を強化し、複数の改善を実施しました:

- エンドポイント検知/応答(EDR)の拡張:高度な行動分析と継続的な監視を含むエンドポイント保護をアップグレードし、検知されないまま潜伏が継続するリスクを低減しました。

- ゼロトラストアーキテクチャへの取り組み:ゼロトラストの原則の採用を加速し、より厳格なアイデンティティ検証、最小特権アクセス、重要システム全体のセグメンテーションを実施しました。

- バックアップ戦略の強化:攻撃者による復旧ボリュームの削除を防止するため、イミュータブル(変更不可)バックアップとオフサイトストレージを導入し、将来のインシデント発生時に迅速な復元を可能にしました。

- ベンダーおよびインシデント対応契約の改善:フォレンジックと復旧の専門家がより迅速に関与するよう保証するため、事前に交渉された契約を改訂し、緊急対応に関するサービスレベル契約(SLA)をより明確にしました。

- 包括的なスタッフトレーニング:初期侵害のリスクを低減するため、サイバーセキュリティの意識向上プログラムを拡張し、フィッシングのシミュレーションや安全なツール利用を取り入れました。

- 継続的な脅威ハンティングとレッドチーム演習: 専門の脅威ハンティングチームを設置し、脆弱性を事前に特定するためにレッドチームによる定期的な評価を実施しています。

- セキュリティ運用の一元化: 24時間365日の監視態勢を整え、リアルタイムの検知と対応のための脅威インテリジェンスフィードを統合したセキュリティオペレーションセンター(SOC)に投資しました。

振り返り

ネバダ州の復旧対応に対する評価はおおむね好意的です。報告書は、完全復旧までの28日間という日数は「全国平均を下回る」ものであり、「この規模の公共部門インシデントとしては一般的な期間を大きく下回る」と指摘しています。Comparitechによると、政府機関の平均復旧時間は27.8日ですが、ネバダ州は1週間以内に重要サービスを復元し、給与支払いも期限内にすべて完了しました。また、復旧作業に取り組み、ファイル復号のために身代金を支払うこともありませんでした。部分的には全国平均を下回る回復期間ですが、28日間での全面復旧は公共部門インシデントとしては標準的であると言えます。

また、102日という潜伏期間も、全国平均を下回っている可能性があります。ネバダ大学ラスベガス校(UNLV)のGregory Moody氏によれば、こうした侵入の検出には通常7~8か月を要しています。IBMの2024年データ侵害のコストに関する調査レポートによると、全世界のデータ侵害の平均発見時間(MTTI)は194日(約6.5か月)です。

ネバダ州は身代金を支払わなかったことから、この項目で200万ドル以上を節約できたと思われます。ネバダ州の直接復旧費用は、業者費用とスタッフの残業代でおよそ150万ドルで、全国平均と同等またはそれ以下とみられます。複数の報告で、平均的な費用は150万~180万ドル程度とされています。

総合すると、ネバダ州が十分に備え、プレッシャー下でレジリエンスを発揮したことを示しています。潜伏時間も完全復旧までの期間も突出して短かったとは言えませんが、重要なサービスを数日で復元させ、身代金の支払いを回避し、全体的な復旧費用を全国水準内に抑えました。こうした能力は、よく構築されたサイバーセキュリティプログラムの成果を反映しています。

本インシデントは、周到な準備によって、巧妙かつ広範な攻撃からの回復速度と有効性が大きく左右されることを示す好例と言えます。