新しいNIST LEVメトリクス:知っておくべきポイント

2025年6月25日、Doug Bonderud

増加する脆弱性報告と、重大な脆弱性および暴露(CVE)の未処理件数の増加が、企業をリスクにさらしています。新しいNIST Likely Exploited Vulnerabilities(LEV)メトリクスが役立ちます。以下にその仕組みを説明します。

CVEサイバーセキュリティの現状

NISTのCVEプログラムは、歴史的な脆弱性と新興の脆弱性を追跡し、企業のサイバーセキュリティリスクを軽減するのを支援しています。しかし、最近のNISTのアップデートによると、同機関は新しいCVEの処理と分類において遅れを取っています。このバックログの一因は、報告件数の増加です。2024年にはCVEの提出件数が32%増加し、NISTは「2025年も提出件数の増加が続く」と述べています。

手動プロセスと熟練の専門家不足もバックログに影響を与えています。NISTは内部プロセスの見直しと可能な限りのタスクの自動化により効率化を図る計画ですが、CVEのバックログは改善される前にさらに悪化する可能性があります。

これは、CVEデータを活用してサイバーセキュリティ対策を策定する企業にとって課題となっています。サイバー犯罪者が広く使用されるシステムを悪用する新たな手法を常に探求する中、報告と分析の遅延はセキュリティの隙間を生じさせます。企業が信頼するアプリケーションやAPIに未検出のリスクが存在する場合、攻撃者はセキュリティ介入なしに活動する時間を獲得できます。

近いものの、まだ十分ではない:KEVとEPSS

CVE報告が遅れる中、Known Exploited Vulnerabilities(KEV)カタログやExploit Prediction Scoring System(EPSS)などの他のプログラムがリスク軽減の手段を提供しています。

KEVの理解

KEVリストはCISAによって維持されています。このリストには、実環境で悪用された1,300件を超える脆弱性が含まれています。そのため、リスクの源泉を把握し、効果的な対応策を策定する上で、セキュリティ情報源として広く利用されています。ただし、リストされた脆弱性の数が膨大であるため、カタログ全体に対する防御は現実的ではありません。代わりに、チームは最もリスクの高い脆弱性を特定し、標的を絞った対策を講じる必要があります。

EPSSの探索

EPSSは、2018年にインシデント対応とセキュリティチームフォーラム(FIRST)のセキュリティ専門家によって開発されました。このスコアリングシステムは、公開されているエクスプロイトの存在、エクスプロイトプロセスの複雑さ、脆弱なコードの普及度、侵入検知システム(IDS)やハニーポットなどのソースから収集された現実世界のデータなど、複数の要因を考慮します。

このデータを活用し、EPSSは設定された期間(通常は30日間)内に脆弱性が悪用される可能性を予測します。さらに、この30日間の期間中にリスクが最も高まる時期と低まる時期を提示します。EPSSの最新版は2025年3月にリリースされました。

両プログラムは侵害リスクの軽減に役立ちますが、注意点もあります。KEVは約1,300の脆弱性を検出しますが、これらのセキュリティ上の懸念は同等のリスクを伴いません。最近の『Security Week』の記事で指摘されたように、クラウドネイティブアプリケーションに影響を与える25のKEVバグの分析結果では、10件が技術的に悪用不可能か、実行に極めて特定の条件を要するものでした。そのため、これらの脆弱性は直ちに実行可能な脅威を意味しません。KEVのデータを活用するには、脆弱性の文脈を考慮する必要があります。これは、他のセキュリティ対策から時間とリソースを割く必要があります。

一方、EPSSは、30日間の期間で実際の侵害の発生可能性を予測することで、企業が脅威リスクをより正確に理解するのを支援します。課題はここにあります。サイバーセキュリティの landscape は30日間で大幅に変化するため、EPSSは長期的な計画には有用ですが、日常の運用には適していません。

LEVが公平性を保つ方法

LEVは脆弱性管理に新たなアプローチを提供し、脅威アクターによって既に悪用されている可能性を計算することに焦点を当てています。この悪用が観察されていない場合でもです。

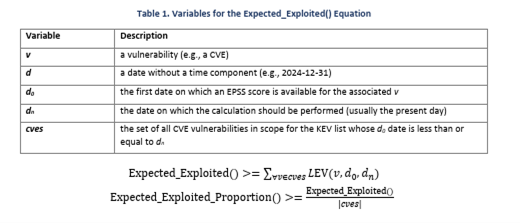

LEV自体は、以下の項目を毎日更新する式です:

- CVEが既に悪用されている可能性

- CVEが悪用される可能性

式は以下の通りです:

LEVを使用すると、サイバーセキュリティチームは以下のデータを受け取ります:

- CVE名、日付、説明

- 過去の悪用確率

- 選択した30日間のウィンドウにおける最大EPSSスコア

- 各ウィンドウにおける最大EPSSスコアの日付

- Common Product Enumeration(CPE)を使用して記述された影響を受けるソフトウェアまたはコードのリスト

NIST LEVホワイトペーパーによると:「これらの結果は、既に悪用されたCVEの予想割合とKEVリストの網羅性を測定するために使用できます。これらの結果は、KEVベースおよびEPSSベースの脆弱性是正優先順位付けを補完することもできます。」

侵害の克服:協働による取り組み

LEVはNISTのサイバーセキュリティツールキットにおける強力な新ツールですが、万能薬ではありません。既存のCVEの現実世界での影響に関する詳細な情報は侵害リスクの軽減に役立ちますが、LEVはEPSSやKEVなどの他の資産と組み合わせ、マルチモーダルAI脅威検出などの高度なサイバーセキュリティツールと統合することで、より効果を発揮します。

協働的な取り組みは、企業に既に発生した事象、現在進行中の事象、および今後数日または数週間で発生する可能性のある事象に関する重要な情報を提供します。その結果、攻撃者の活動を妨害し、侵害が発生する前に阻止するよりプロアクティブなサイバーセキュリティアプローチが実現します。