SOCケースファイル:Akiraランサムウェアが被害者のリモート管理ツールを悪用

2025年9月25日、Yuvashree Murugan

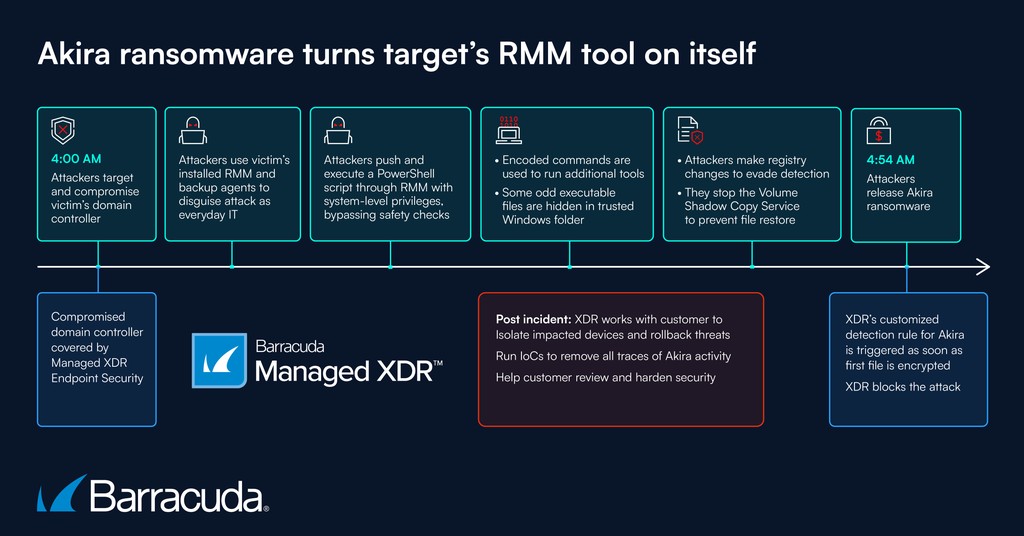

バラクーダのマネージドXDRチームは最近、Akiraランサムウェア攻撃を鎮静化させ、影響を緩和しました。この攻撃は、既知の攻撃ツールを持ち込む代わりに、標的のインフラ内のツールを悪用して検知を回避し、悪意のある活動を日常的なIT活動に見せかける手法を用いました。

攻撃の経緯

サイバー犯罪者は、汎用性が高く機会主義的なRaaS(Ransomware-as-a-Service)キットであるAkiraランサムウェアを武器に、祝日に乗じて午前4時直前に組織のネットワークを標的としました。

攻撃者はドメインコントローラー(DC)へのアクセス権を獲得しました。DCはファイルやアプリケーションなどのネットワークリソースへのユーザーアクセスを認証・検証する重要なサーバーである。このDCサーバーにはDattoのリモート監視管理(RMM)ツールがインストールされていました。

攻撃者はLiving Off The Land(LOTL)と呼ばれる手法を採用。これは事前インストール済みの正当なツールセットを悪用する攻撃手法です。

彼らはRMMツールの管理コンソールを標的とし、事前にインストールされていた複数のバックアップエージェントと組み合わせて攻撃を実行。新規ソフトウェアインストールや不審な活動に対するセキュリティアラートを発生させずに攻撃を完了させました。

Akira RMM攻撃チェーン

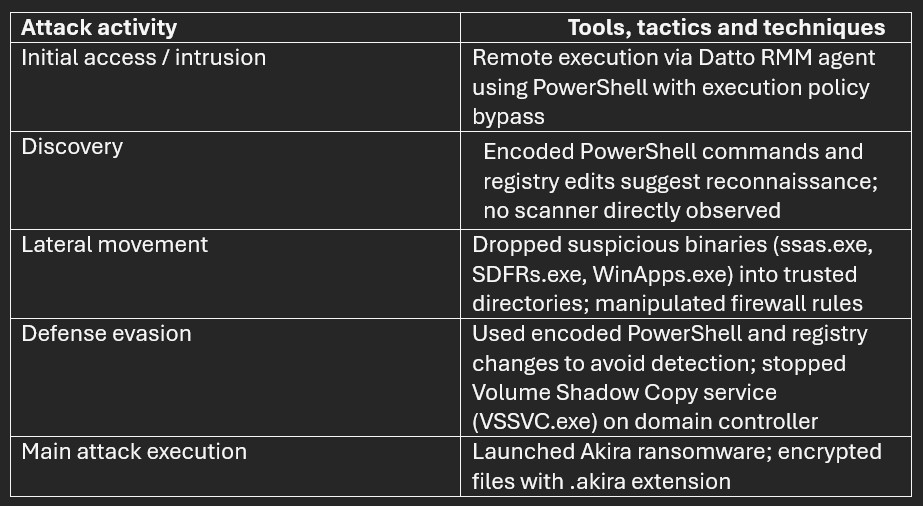

- 攻撃者はDatto RMMを利用し、そのTempフォルダからPowerShellスクリプトをリモートでプッシュ・実行。PowerShellの組み込み安全チェックを回避する「実行ポリシーバイパス」を適用しました。

- このスクリプトはシステムレベルの権限で実行され、感染サーバーを完全に制御可能にしました。

- 直後にエンコードされたPowerShellコマンドで追加ツールを実行し、複数の未知の実行可能ファイル(バイナリ)を信頼されたWindowsディレクトリに配置して疑いを回避しました。

- これらのファイルには偽装スクリプト、ファイアウォールルール操作用スクリプト、非標準ディレクトリ(攻撃者が作成したステージング領域と思われる)に隠されたスクリプトが含まれていました。

- 攻撃者の隠蔽やセキュリティ機能無効化を目的としたレジストリ変更が行われました。

- ファイル暗号化開始の数分前、ドメインコントローラー上でボリュームシャドウコピーサービス(VSSVC.exe)が停止されました。これは日常的なITメンテナンス時にも実施されるが、復元用コピーを排除するため、ランサムウェア攻撃における暗号化の前段階としても利用されます。

- 午前4時54分、ランサムウェアのペイロードがファイルの暗号化を開始し、拡張子を.akiraに変更しました。

幸い、ドメインコントローラーはBarracuda Managed XDR Endpoint Securityで保護されていました。

最初のファイル暗号化はXDRのカスタム暗号化ルールによって即座に検知され、影響を受けたデバイスの即時隔離と攻撃の終結につながりました。

主な教訓

- 攻撃者は、即座に警戒を喚起するような高度な新種のマルウェアやツールを展開しませんでした。代わりに、エンドポイントにインストールされた信頼できるツールであるDatto RMMとバックアップエージェントを悪用しました。

- 同様に、攻撃者の活動は、バックアップエージェントがスケジュールされたジョブ中に正当に行う可能性のある動作と酷似していました。これにより、すべてが通常のIT活動のように見えました。

- Akiraは巧妙で独創的なRaaS(攻撃サービス)であり、マルウェア開発者は固定されたプレイブックに従わない。戦術は頻繁に変化するため、既知の攻撃シグネチャと一致せず、攻撃初期段階での検知が困難となりまし。

- 多様で多機能な攻撃からIT環境を効果的に保護するには、エンドポイント、ネットワーク、サーバー、クラウドなどを横断する完全なXDRカバレッジが不可欠です。これによりSOCチームは攻撃ライフサイクルの可能な限り早い段階で脅威を検知・無力化し、完全な可視性を確保できます。

復旧と回復

脅威が無力化された後、バラクーダ・マネージドXDRチームは顧客と連携し、以下の対策を実施しました:

- 組織レベルで影響を受けた全デバイスを隔離

- 組織全体で検出された全脅威に対するロールバックをトリガー

- 残存するAkira関連アーティファクトを検出するための詳細な侵害指標(IOC)スキャンを実行

- ロールバックの成功とエンドポイントの安定性を確認、必要に応じてデバイスを再起動してロールバックを完了

- インシデント後のエンドポイントポリシー強化について顧客と協議・実施

- SOARプレイブックを通じて全アクションを検証

Barracuda Managed XDRは、このようなインシデントの検知と緩和を支援します。エンドポイントとネットワーク活動を継続的に監視し、予期せぬファイル削除やレジストリ変更などの異常な動作を検知します。マネージドXDRはさらに迅速なインシデント対応機能を提供し、特定された脅威の迅速な封じ込めと修復を保証します。詳細なログとフォレンジック分析により攻撃の起源と範囲を追跡し、将来の戦略的予防措置を可能にします。

エンドポイント検知・対応(EDR)との統合により、マネージドXDRは隔離されたシステムへの可視性を高め、緩和のための実用的な知見を提供します。マネージドXDRが支援するプロアクティブな脅威ハンティングは、攻撃者が持続的なアクセス権を獲得する前に、永続化メカニズムを特定し排除するのに役立ちます。

BarracudaマネージドXDRおよびSOCに関する詳細情報はウェブサイトをご覧ください。BarracudaマネージドXDRの新機能・アップグレード・新検知機能の最新情報は最新のリリースノートをご確認ください。

本攻撃で使用された主なツールと手法

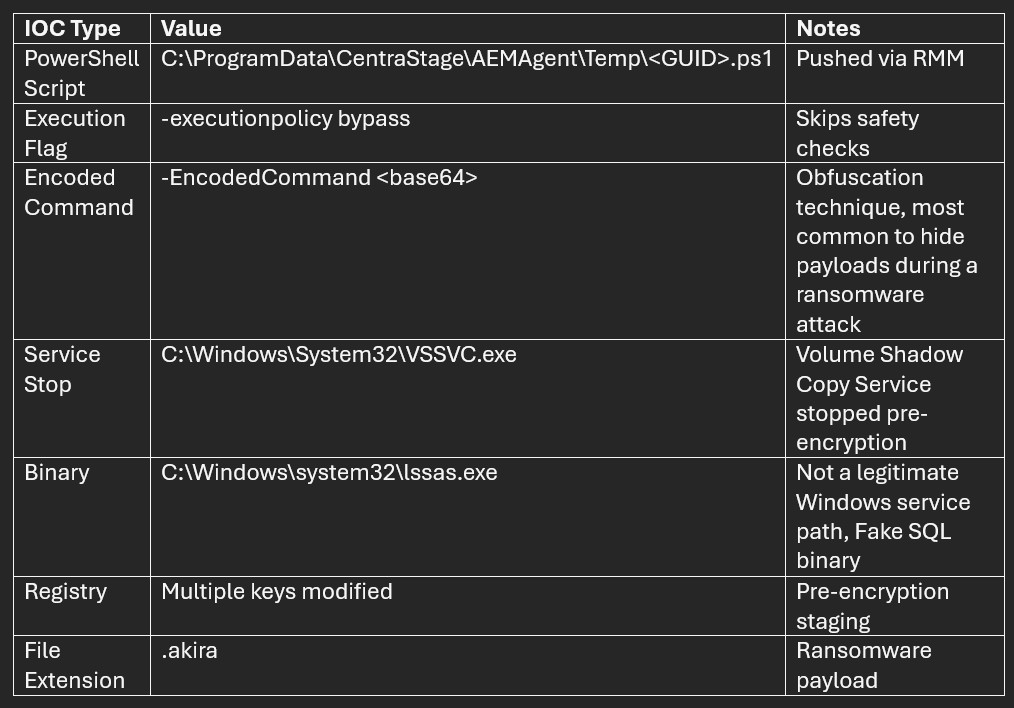

侵害の兆候(IoC)

24時間365日のマネージドサイバーセキュリティで攻撃者に先手を打つ(英語)

バラクーダで脅威に対抗

AI搭載サイバーセキュリティプラットフォームにより、企業は保護とサイバーレジリエンスを最大化できます。高度な保護、リアルタイム分析、プロアクティブな対応機能を提供する統合プラットフォームは、セキュリティギャップの解消、運用複雑性の低減、可視性の向上を支援します。主要なセキュリティ機能を統合することで、管理負担を最小化し運用を簡素化できます。サイバーセキュリティ専門家のガイダンスにより、統合サイバーセキュリティプラットフォームのすべての利点を活用できます。

まずは、バラクーダのウェブページにアクセスし、どのようなセキュリティ対策が可能か、そのソリューションをご確認ください。