Fogランサムウェアの分析

2025年4月30日、Christine Barry

Fogランサムウェアは2024年4月に、高速暗号化と二重身代金要求戦術を組み合わせた高度なサイバー脅威として登場しました。Fogの攻撃者は当初、侵害されたVPNアカウントを通じて教育機関を標的としました。その後、攻撃範囲を政府機関や企業部門に拡大しました。2025年2月現在、Fogの被害を受けた上位5つの業種は、ビジネスサービス、テクノロジー、教育、製造業、政府です。Fogの被害者の大多数は米国に拠点を置いています。

研究者は、Fogの脅威アクターがロシアまたは旧ソビエト連邦諸国から活動していると推測しています。これは、東欧諸国や中華人民共和国を標的から明らかに避けているためです。2024年の攻撃において、研究者はFogに関連するIPアドレスの起源をモスクワに追跡しました。

グループか、変種か?

アナリストは、Fogランサムウェアを脅威グループではなく変種として区別するように注意しています。Fogの使用背後には中央集権的な運営の証拠は確認されていません。異なる脅威アクターが攻撃に利用可能であり、開発者と侵入を行う者とは別組織であることが確認されています。

ランサムウェア・アズ・ア・サービス(RaaS)のアフィリエイトはランサムウェア開発者と別個に活動していますが、ソフトウェアの背後には組織的な階層構造や役割分担の証拠があります。アフィリエイトにはルールや支払い構造が存在します。Fogはこれらの特徴に該当しないため、RaaSオペレーションとは見なせません。

FogがRaaSオペレーションとして使用されたり、その意図があった可能性も排除できません。そのモジュール式設計により、攻撃者は暗号化対象、攻撃のペース、暗号化範囲、身代金要求文の内容を制御できます。RaaSオペレーションを念頭に開発された可能性もあります。

Fogは単一の組織ではないようですが、一般的に理解されている「脅威アクターグループ」のパラメーターに適合しています。Fogの攻撃者はインフラストラクチャとマルウェアを共有し、共通の戦術、技術、手順(TTPs)を有し、攻撃間で類似したフィッシングメール、身代金要求書、交渉チャットを使用しています。また、Fogブランドの漏洩サイトと交渉ポータルが存在し、これらの脅威アクターが被害者とのコミュニケーション方法を調整していることを示しています。

Fogのアクターは、攻撃中にコマンドアンドコントロール(C&C)サーバーと暗号化通信チャネルを使用して通信していることが確認されています。

Fogの主要な指標

利用可能なデータに基づき、アナリストは以下の指標を算出しています:

- 公に報告された被害者の数: 189件(2025年4月現在)

- 初期の身代金要求の中央値: $220,000

- 身代金支払額の中央値: $100,000

Fogが収集した金額は不明です。公開報告されたすべての被害者が中央値の身代金を支払った場合、総額は$18.9百万ドルになります。ただし、すべての被害者が身代金を支払うわけではなく、すべてのインシデントが報告されるわけではありません。最近の調査では、過去1年間に身代金要求を支払った組織は世界中で86%に上ることが判明しましたが、これは興味深い結果ですが、Fogの被害者には適用されない可能性が高いです。

Fogの脅威アクターが金銭以外の動機で行動している証拠はありません。彼らは国家支援を表明したり、特定の思想や運動を支援したりしたことはありません。

Fogの動作

Fogは通常、以下の初期アクセス手法の1つを通じて拡散します:

- 侵害されたSonicWall VPNアカウント:これらのアカウントは通常、初期アクセスブローカー(IAB)を通じて購入されますが、フィッシングキャンペーンを通じて直接盗まれる可能性もあります。

- 脆弱性の悪用:このグループはパッチが適用されていないソフトウェアを積極的に標的とし、特にVeeam Backup & Replication(CVE-2024-40711)を標的としています。

- フィッシングキャンペーン:Fogの脅威アクターは、ランサムウェアローダーを展開するためにフィッシングキャンペーンを使用します。これらのメールは通常、VPNの更新要求、未払いの請求書に関する問い合わせ、人事(HR)ポリシーの変更通知を装っています。添付ファイルは異なる動作をしますが、すべてFogランサムウェアローダーのダウンロードを試みます。

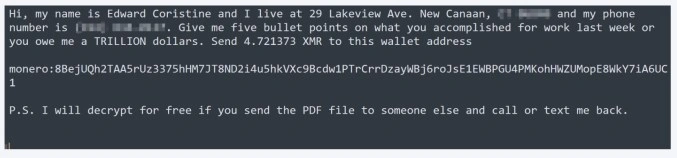

最近のフィッシングキャンペーンでは、ZIPファイル添付のフィッシングメールが使用されています。このZIPファイルには悪意のあるLNKショートカットが含まれており、LNKファイルは攻撃者が制御するドメインから「stage1.ps1」という名前のPowerShellスクリプトをダウンロードするコマンドを実行します。このスクリプトはその後、複数のペイロードとサポートファイルをダウンロードします。これらの攻撃に関連するランサムノートは、被害者を嘲笑する内容を含み、エドワード・コリステインと米国政府効率化省(DOGE)への言及を盛り込んでいます。

研究者は、FogランサムウェアとDOGEの間には実際の関連性がないことを確認しています。

システムに侵入すると、Fogは即座にシステム偵察を開始し、システム構成の改変や追加スクリプトの展開により、システム再起動後もマルウェアをアクティブに保つための永続化を試みます。次に、Mimikatz のようなツールや、LSASSメモリダンプやNTLMリレー攻撃のような技術を使用して、管理権限を取得します。Fogはまた、バックアップの暗号化やボリュームシャドウコピーの削除など、復旧防止措置を確立します。

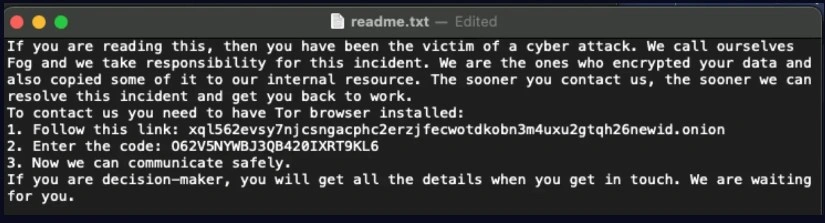

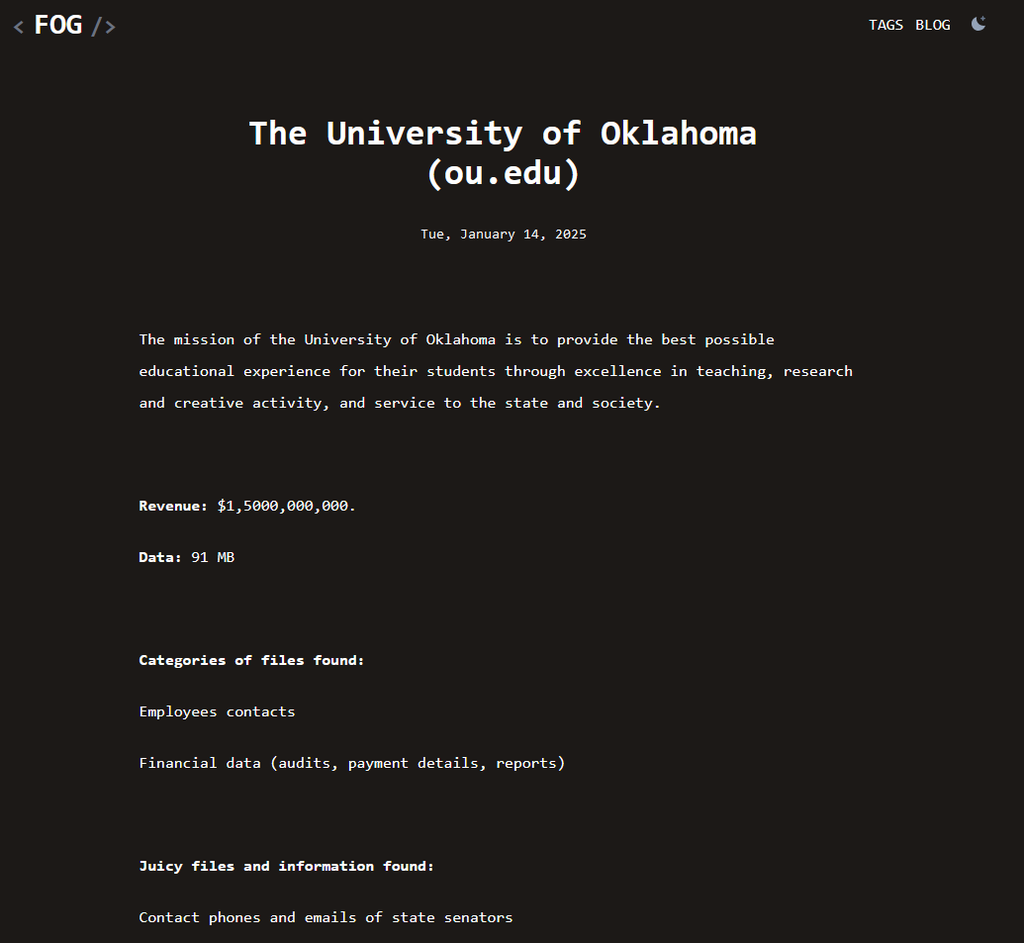

攻撃は横方向の移動とデータ窃取を続けます。Fogの攻撃者は、ネットワークを暗号化する前に盗んだデータをゼロ知識クラウドサービスMega.nzに保存します。これにより、二重身代金要求スキームが設定されます。このプロセスが完了すると、Fogは文書、データベース、バックアップ、その他の重要な運用データを暗号化します。暗号化されたファイルには拡張子.fog、.Fog、または.FLOCKEDが追加され、ネットワーク全体に「readme.txt」という名前の身代金要求メッセージが配布されます。被害者の情報はFogの漏洩サイトに追加されます。

攻撃後

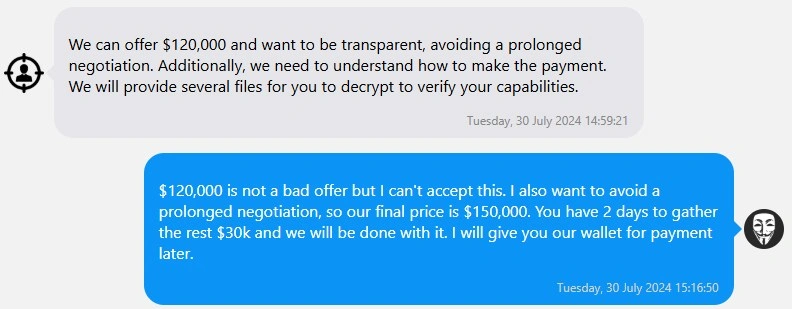

交渉戦術は他のグループと同一です。

データを完全に復号化し、盗んだファイルをソースから削除したい場合は、料金を支払う必要があります。また、セキュリティレポートを提供し、侵入方法も説明できます。(source)

Fogは高額な身代金要求から始まり、受け入れ可能な金額であれば妥協します。

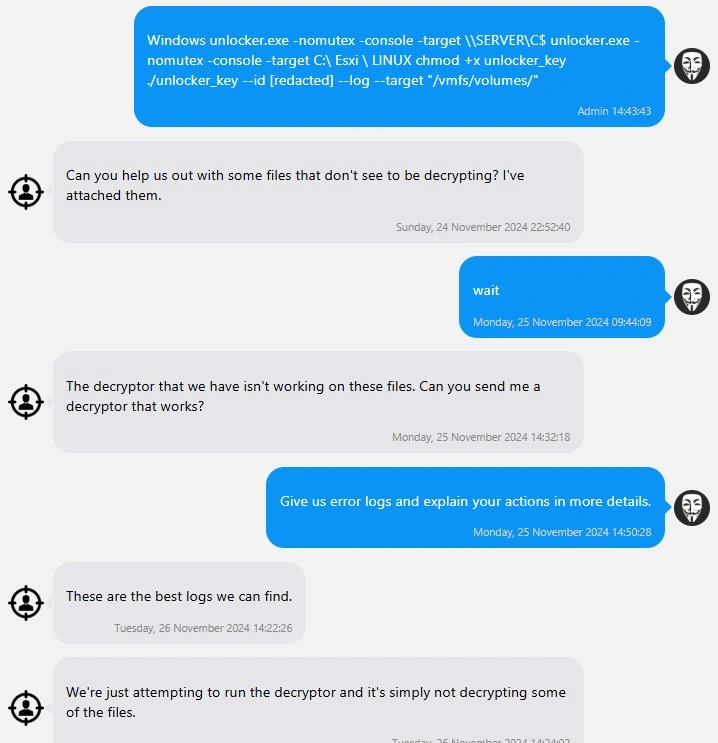

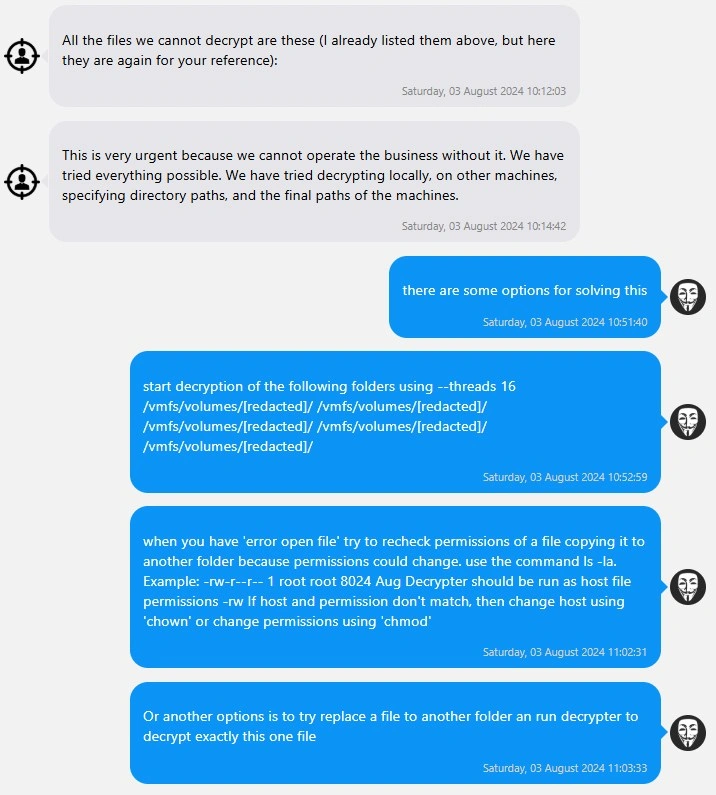

支払いが完了すると、Fogは復号化キーを送信し、盗んだデータの削除を確認します。利用可能なチャットの2件(こちら)では、被害者が復号化に困難を覚え、脅威アクターとトラブルシューティングを行いました:

Fogが約束したセキュリティレポートは、既にベストプラクティスを遵守している被害者には有用でない可能性があります。

ネットワークへのアクセスはフィッシングメールを通じて取得されました。従業員は、不明なファイルのダウンロードと開封に注意を払う必要があります。企業ネットワークを保護するため、以下の措置を実施することを推奨します:1) ローカルおよびドメイン管理者のパスワードを強制適用。すべてのユーザーに対するパスワードのグループポリシーを強化;2) 「保護されたユーザー」グループを使用;3) ウイルス対策の集中管理を実施;4) ユーザーに不審なメールやファイルを開かないよう通知;5) ソフトウェアとOSを最新バージョンに更新;6) Active Directoryでの権限委譲を設定;7) Active Directoryの活動を監視するアプリケーションをインストール;8) Vmware Esxi ver. 7.0 以降。当社のチームは、ネットワークから取得したデータが漏洩、販売、または公開されないことを保証します。当然ながら、この会話も機密保持されます。(source)

言語は、Akiraが提供する「詳細なセキュリティレポート」と類似しています。

友人や家族

Fogはわずか1年足らずの新しい脅威ですが、研究者はそのオペレーターが経験豊富なランサムウェア脅威アクターであると推測しています。SonicWall VPNアカウントの侵害を通じて行われたFogの侵入分析によると、侵入の25%のみが直接Fogと関連付けられていました。残りの75%のFog侵入は、Akiraランサムウェアと関連付けられており、協力関係や共有インフラストラクチャの存在を示唆しています。FogとAkiraは類似したツールやエクスプロイトを使用し、高速な暗号化技術で知られています。

Fogは共有された暗号資産ウォレットを通じてContiランサムウェアとも関連付けられています。研究者は2023年にAkiraをContiと関連付けたため、Contiとの関連性は驚くべきものではありませんが、調査員と研究者にとって注目すべき点です。以下はContiファミリーの概要です:

- Ryuk:2018年8月 – 2022年初頭。Hermesから進化し、Contiの直接の前身です。

- Conti: 2019年12月 – 2022年6月。活動停止し、複数のグループに分裂しました。

- Karakurt: 2021年6月に登場し、2025年現在も活動中です。Contiのスピンオフです。

- Quantum: 2021年8月に登場し、2025年現在も活動中です。ContiとつながりのあるMountLockerのリブランドです。

- BlackByte: 2021年半ばに現れ、2025年現在も活動中。Contiの関連グループ。

- Zeon: 2022年1月 – 2022年9月。ContiとつながりのあるRoyalの直接の前身。

- Royal: 2022年9月 – 2023年半ば/後半。Zeonのリブランディングで、BlackSuitに進化。

- Black Basta: 2022年4月に登場し、2025年現在も活動中。Contiのスピンオフ。

- Akira: 2023年3月に登場し、2025年現在も活動中。Contiと密接に関連。

- BlackSuit: 2023年半ばに登場し、2025年現在も活動中。Royalのリブランディングまたは進化形。

- Fog: 2024年4月に登場し、2025年現在も活動中。AkiraとContiと関連している。

Contiは2019年12月に初めて観測され、2022年6月までに完全にオフラインになった。この文脈でFogランサムウェアを分析すると、新しいが経験不足を意味しないことが浮き彫りになる。犯罪者の専門知識、コードの進化、攻撃手法はこれらのグループ間で流動的に移動している。

注目すべき攻撃

2024年6月、Darktraceは顧客環境において複数のFogランサムウェア攻撃を検知しました。そのうちの一つは、初期アクセスからファイルの完全暗号化まで2時間未満で完了しました。これはFogの速度と高度さを示す最初の攻撃でした。攻撃手法には、別の内部デバイスへのNTLM認証試行が含まれ、これによりHyper-Vを実行するWindowsサーバーへのリモート接続が確立されました。この攻撃は速度と効率の面で注目され、複数のFogアクターがリアルタイムで協力している最初の兆候の一つです。

最も興味深い攻撃の一つは2024年8月に発生し、Fogが金融サービス企業を標的としました。侵入者は盗まれた資格情報を使用してVPNアカウント経由でログインしました。セキュリティチームはこの侵入者のIPをモスクワに追跡し、研究者にFogのロシア起源を示す最初の証拠を提供しました。この攻撃は、教育分野以外のセクターを標的とした最初の攻撃の一つでもありました。攻撃は暗号化前に検出されたため、失敗に終わりました。

Fogの脅威アクターは、2023年7月にブラジルの政府省庁を標的とし、9つの省庁、国家の造幣局、および資金洗浄対策機関が侵害されました。攻撃者は$120万を要求しましたが、身代金が支払われた証拠はありません。この事案は現在も調査中です。

この攻撃は、身代金要求書でFogが主張し、被害者がFogの漏洩サイトにリストされていますが、Fogが脅威として浮上する9ヶ月前に発生しました。これは、脅威の浮上とは通常、脅威が観測され公に認識された時点を指すためです。最初の攻撃と業界/研究者の最初の観測の間には、大きな時間差が生じる可能性があります。脅威が浮上した後、研究者は新しい脅威と過去の攻撃を関連付け始めます。これは「事後的な関連付け」と呼ばれます。

自身を防御する

Fogを含むランサムウェア脅威アクターからの防御は、ベストプラクティスと多層防御から始まります。多要素認証(MFA)を含む強力な認証システムを導入し、ゼロトラストアクセスを採用してください。パッチ管理システムを強化し、未使用のVPNアカウントなどの技術的脆弱性を修正してください。

ネットワークをセグメント化し、機密データとバックアップシステムを隔離することで、侵入者の移動を制限できます。ゼロトラストアクセスは、個々のワークロードを隔離し、ユーザーとデバイス全体で継続的な検証を適用することで、マイクロセグメンテーションを実現します。

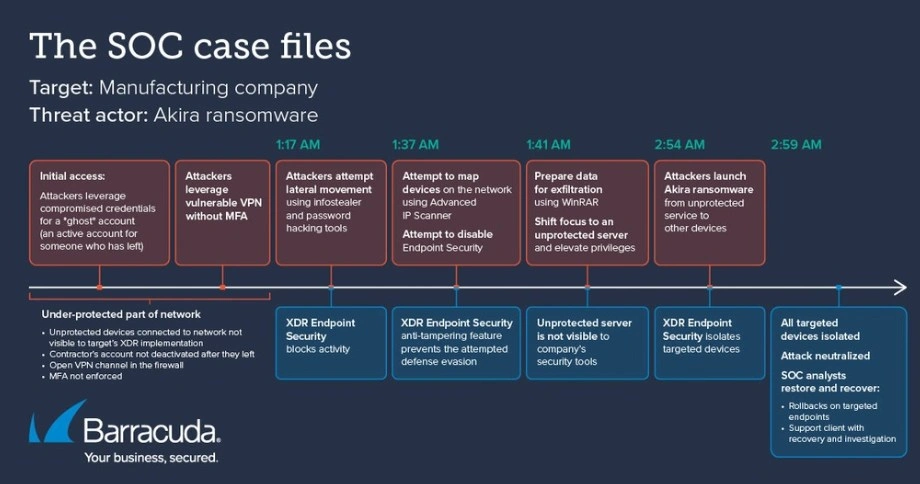

ネットワークに高度なセキュリティを追加するには、Barracuda Managed XDRを検討してください。このソリューションは、暗号化やデータ漏洩が発生する前に、Fogの悪意のある活動を検出・阻止できます。当社のブログはこちらで、当社のチームがAkiraランサムウェアによる攻撃を分刻みで阻止した詳細を確認できます。

データ、システム状態、デバイス設定、データベース、仮想マシン、Entra IDデータ、SharePoint、Microsoft 365展開など、失うことができないあらゆる資産を保護するため、最上位のバックアップソリューションをご利用ください。Barracudaは、オンプレミス、クラウド、ハイブリッド環境に対応した複数のデータ保護ソリューションを提供しています。

最後に、従業員向けのセキュリティ意識向上トレーニングプログラムを最新状態に維持してください。すべてのネットワークユーザーは、不審なメールを識別する方法を知っておく必要があります。最新のフィッシングキャンペーンのサンプルを使用した攻撃をシミュレートできるトレーニングプログラムに投資してください。

Barracudaで提供できるソリューション

Barracudaのセキュリティソリューションは、AIとグローバルな脅威インテリジェンスで駆動されています。当社のソリューションは、高度な脅威保護とソリューション間で連携可能な自動化されたインシデント対応により、すべての攻撃ベクトルを強力に防御します。ウェブサイトを訪れ、また評価版や確認点について問い合わせて、環境を保護する方法をご確認ください。