メール脅威レーダー – 2025年6月

2025年6月10日、脅威分析チーム

5月中に、Barracudaの脅威分析チームは、世界中の組織を標的とした複数の注目すべきメールベースの脅威を特定しました。これらの脅威は検出を回避し、成功確率を向上させるように設計されています。具体的には以下の通りです:

- EvilProxyフィッシングキットが新たな攻撃手法と戦術を伴って再出現:

- Upworkの雇用プラットフォームを偽装

- 偽のMicrosoft 365セキュリティ警告の送信

- 多層添付ファイルを使用した請求書詐欺攻撃

- ClickFixのソーシャルエンジニアリング技術(国家支援型脅威アクターによって普及した手法)を活用した、ホスピタリティ業界を標的としたフィッシング攻撃。

EvilProxyが新たな戦術で再出現、人気雇用プラットフォームを偽装し、偽のMicrosoft 365警告を送信

脅威の概要

EvilProxyは、2025年初頭に活発だった主要なフィッシング・アズ・ア・サービス(PhaaS)プロバイダーで、ユーザーにリンクをクリックさせたり、資格情報を共有させたりする目的で設計された革新的な戦術を複数採用して再登場しました。最初の戦術は、信頼性の高いUpwork雇用プラットフォームを偽装したフィッシング攻撃で、偽の支払い通知を送信するものです。

Upworkのフリーランスプラットフォームを偽装

攻撃は、フリーランサーに最近の作業に対する支払い通知を装った、本物そっくりのメールから始まります。信頼性を高めるため、メールは信頼できるUpworkの顧客から送信されたように見せかけています。

メール本文には、支払い詳細を確認するよう促すリンクが記載されています。

このリンクをクリックすると、ShareFileページにリダイレクトされ、さらに別のリンクが表示されます。

ターゲットがこのリンクをクリックすると、「ボットではないことを証明する」ための「検証」ページに誘導されます。この追加の手順は、プロセスをより本物らしく見せかけ、被害者が続行するよう促す目的です。

その後、被害者はMicrosoftのログイン資格情報を盗むための偽のログイン画面にリダイレクトされ、攻撃者が個人アカウントや機密データにアクセスできるようになります。

標準的な「請求書詐欺」に新たな手口を加えた多層添付ファイル攻撃

Barracudaの脅威分析チームが先月調査した別のEvilProxy攻撃は、被害者を複数の添付ファイルを通じ、保護から遠ざける請求書詐欺でした。

これらの攻撃は、正当な支払い確認メールのように見えるメッセージと.msg添付ファイルで始まります。.msg添付ファイルは送金明細書と称し、PDF添付ファイルとして偽装された埋め込み画像を含んでいます。不審に思わないユーザーが画像をクリックすると、悪意のあるリンク経由でCloudflare Turnstile検証ページにリダイレクトされます。

Turnstile検証は、ユーザーがTurnstile検証を通過後に誘導されるEvilProxyフィッシングサイトを、自動化されたセキュリティツールが検出するのを困難にします。フィッシングページは、被害者のログイン資格情報を盗むように設計されています。

偽のMicrosoft 365セキュリティアラート

脅威アナリストは、EvilProxyがMicrosoft 365のログインアラートを装ったフィッシングメールを送信していることも発見しました。これらのアラートは、既知の信頼できるセキュリティベンダーから送信されたように見せかけています。

Barracudaの脅威アナリストが確認したキャンペーンでは、攻撃者は、一貫した本文の内容のメールでありながら、3つの異なる件名を持つメールを送信していることを確認しました。この手法は、セキュリティツールが1つの件名を検出・ブロックした後も攻撃を継続するためによく使用されます。

メールは、受信者に「特定のIPアドレスが繰り返しアカウントにログインを試みているため、緊急にブロックする必要がある」と警告します。これは、緊急性や迅速な対応の必要性を演出する一般的な手法です。

メールには、IPをブロックするためにクリックする必要がある埋め込みリンクが含まれています。このリンクは、ログイン資格情報を盗むために設計された偽のMicrosoftログインページにユーザーを誘導します。

詐欺師はClickFixテクニックを使用して、ユーザー自身に攻撃を仕掛けさせます

脅威のスナップショット

ClickFixは、国家支援の脅威アクターやフィッシング集団に広く採用されているソーシャルエンジニアリング戦術です。これは、被害者が何か問題が発生していると誤信させる手法です。エラーメッセージやプロンプトが表示され、ユーザーに問題解決のため、Windowsのダイアログボックスにコマンドをコピーペーストするよう指示します。これらのコマンドは、攻撃者が被害者のコンピュータで悪意のあるコマンドを実行できるようにします。

ClickFixフィッシング詐欺は、標的が感染した文書を開いたり、悪意のあるリンクをクリックしたりする必要はありません。ユーザー自身に悪意のあるコマンドを追加させることで、自動化されたセキュリティシステムが検出するのが困難な攻撃です。

Barracudaが確認した最近の事例は、他の地域で確認されたものと類似しており、ホテル業界における組織を標的とし、「Booking.comでホテルを予約したが確認メールを受け取っていない”David”」と名乗る人物を装っているものです。

メールは感情的な表現を使用し、顧客が金銭を失う前に予約を確認するためリンクをクリックするよう促します。メールの信憑性を高めるため、「iPhoneから送信」という署名が含まれています。

Barracudaの脅威分析チームは、この攻撃の2つの変種を調査しました。

最初の変種では、ユーザーがリンクをクリックすると、標準的な「私はロボットではありません」検証ページに誘導されます。

ユーザーは簡単な指示に従うよう求められます:Windowsキー + Rを押してコマンドプロンプトを開き、Ctrl + Vでコマンドを貼り付け、Enterキーを押す。巧妙に配置された「Verify」ボタンが、被害者のクリップボードに悪意のあるコマンドを静かにコピーします。ユーザーが指示に従って手順を実行すると、そのコマンドが実行され、マルウェアがバックグラウンドでダウンロードされ、実行されます。これにより、攻撃者は被害者のシステムにアクセスできるようになり、侵害の兆候はほとんどありません。

攻撃者は、機密情報を盗む悪意のあるスクリプトや追加のマルウェアをインストールするなどの行為を行います。

攻撃の第二のバリエーションでは、「Verify」ボタンはありません。代わりに、一般的な CAPTCHA のようなシンプルなチェックボックスが表示されます。ユーザーがチェックボックスをクリックすると、短いローディングアニメーションが表示され、本物の検証プロセスに見えるように見せかけます。しかし、裏ではページがユーザーの知識なしに悪意のあるコマンドをクリップボードにコピーします。

このコマンドは、Windowsに組み込まれたツールを使用してHTMLアプリケーションファイル(HTA)を実行します。HTAファイル自体は正当な目的で利用されるものですが、攻撃者によって悪意のあるスクリプトを実行するために悪用されることが多くあります。Barracudaが確認した事例では、これらのファイルはURLに接続し、被害者のシステムでコードを実行するように設計された有害なHTAファイルまたはスクリプトを含む可能性が高いURLにアクセスします。

いずれの場合も、攻撃者の目的は、信頼されたWindowsコンポーネントを利用してセキュリティソフトウェアを回避し、ユーザーとの最小限のインタラクションで悪意のあるコードを配信・実行し、システムを静かに侵害することです。

Barracuda Email Protectionが組織に提供する支援

Barracuda Email Protectionは、高度なメール脅威から防御するための包括的な機能セットを提供します。

これには、フィッシングやマルウェアから保護するEmail Gateway Defenseや、ソーシャルエンジニアリング攻撃から守るImpersonation Protectionなどの機能が含まれます。

さらに、侵害されたアカウントや詐欺ドメインに関連するリスクを軽減するための「Incident Response」と「Domain Fraud Protection」を提供します。サービスには、メールセキュリティの全体的な態勢を強化するための「Cloud-to-Cloud Backup」と「Security Awareness Training」も含まれます。

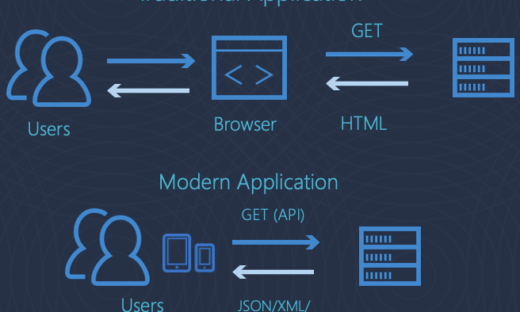

Barracudaは人工知能とMicrosoft 365との深い統合を組み合わせ、潜在的に破壊的なハイパーターゲティング型フィッシングとなりすまし攻撃から保護する包括的なクラウドベースのソリューションを提供します。

詳細情報は こちらでご確認いただけます。