Magecart: コロナウィルス(COVID-19)からの復旧計画を台無しにするデジタルスキマーの再拡散を防止する

トピック: コロナウィルス(COVID-19)、Magecart、小売

2020年6月30日、Phil Muncaster

過去数か月間にわたって、バラクーダは多くの時間を費やしてコロナウィルスをブログのトピックに取り上げてきました。攻撃者がフィッシングを実行する可能性だけでなく、十分に保護されていない注意散漫な在宅勤務の従業員が危険にさらされる可能性もあるため、コロナウィルスが企業のセキュリティに及ぼす影響を否定することはできません。しかし、各国は、ロックダウンを緩和しており、不可欠ではないビジネスの再開を一時的に許可しています。つまり、「待望」のV字回復を推進するという考えに向かっているということです。結局、この推進の大部分はオンライン販売に行き着きます。

最近の事件からわかるとおり、デジタルスキミング集団が攻撃を準備しています。このような攻撃を防止するには、Webサーバに注力するだけでは不十分です。ITリーダーは、攻撃サーフェスを軽減するために、クラウドの誤設定に対処する必要もあります。

追跡中

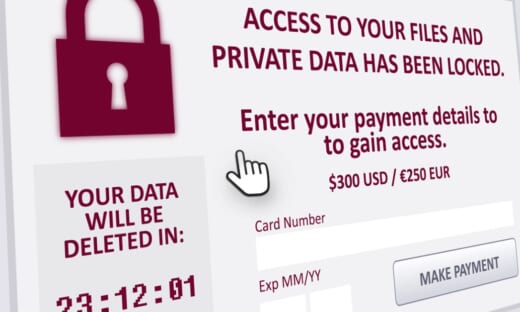

2015年以降、調査会社はMagecartの背後の集団を追跡していますが、Magecartによる攻撃が最初に注目された時期は数年前です。通常、この攻撃では、悪意のあるJavaScriptコードが支払ページに埋め込まれます。不注意なユーザがWebサイトで入力した支払明細が、盗み出され、リモートサーバに送信されます。BA(ブリティッシュ・エアウェイズ)などに対する攻撃では、企業が直接攻撃を受けています。一方、チケットマスターなどに対する攻撃では、マルウェアが可能なかぎり多くのWebサイトに埋め込まれるように、デジタルサプライチェーンも攻撃を受けています。

Magecartによる新しい攻撃は、常に実行されており、現在、12以上の集団によって実行されていると言われています。しかし、オンラインショッピングに移行する消費者が増加した現在のパンデミックの間に、増加したと思われます。あるレポートによると、現在の危機の間に検出された攻撃は20%増加し、新しいスキマーによって、MakeFrameが複製されました。

過去1週間にわたって、攻撃が継続しており、世界最大の小売チェーンの2つが攻撃を受けています。米国に本社を置くアクセサリー販売店であるクレアーズと姉妹サイトのIcingは支払ページにスキミングコードを埋め込まれました。データが、盗み出され、1か月前に登録された悪意のあるドメインに送信されました。また、スポーツ用品の巨大小売企業であるIntersportも攻撃を受け、マルウェアがクロアチア、セルビア、スロベニア、モンテネグロ、およびボスニア・ヘルツェゴビナにあるEC(電子商取引)ストアに読み込まれました。興味深いことに、Intersportは、MagecartのWebコードを除去しましたが、11日後に再び攻撃を受けました。

クラウド内の危険

一見すると、このような攻撃への対処はWebセキュリティ部門の仕事のように思われます。しかし、実際は想像以上に複雑です。もう一つの潜在的な攻撃手段はクラウドセキュリティプラットフォームの誤設定の悪用です。長年にわたって、調査会社は、企業が、サービスプロバイダのポリシーを誤解しているため、クラウドデータベースをパスワードなしで完全に開放していることを警告してきました。現在、企業がさまざまなベンダのマルチクラウドに投資しているため、ほぼ間違いなく、この問題はさらに重大になっています。制限された社内リソースによって、このようなシステムをセキュアに管理することは、ますます複雑になっています。

残念ながら、現在、機会を狙っている攻撃者は脆弱なシステムを積極的に探し回っています。先週発表された新しい調査では、Elasticsearchの脆弱なインスタンスが、どの程度すぐに攻撃を受けるかを確認するために、ハニーポットとして設定されました。結局、最初の不正な要求が通過するまでは、わずか8時間しかかかりませんでした。この調査の期間中、このインスタンスは、1日に18回、攻撃を受けました

見つけ出したデータを盗み出してランサム(身代金)を要求している攻撃者もいれば、悪意のあるJavaScriptをデータに埋め込もうとしている攻撃者もいます。最近、調査会社は、ある1つの企業が所有する3つのWebサイトにMagecartコードを検出しました。しかし、この検出は、この企業が運用するAmazon S3(Simple Storage Service)バケットの誤設定を攻撃者が見つけ出した後でした。この調査結果は17,000以上のドメインがこの方法で偽装された昨年のレポートと一致しています。

クリーンアップの時期

Magecartによる深刻な攻撃の潜在的影響を確認するには、徹底的な調査を行う必要はありません。昨年、ICO(英国Information Commissioner’s Office)は、GDPR(欧州連合一般データ保護規則)に違反したことを理由に、BAに1億8千300万ポンド以上の罰金を科す意向の通知を発しました。2018年、MagecartによってBAのWebサイトが大規模な攻撃を受けたため、50万の顧客に関する個人データと財務データが盗み出されました。

Magecartは、有名企業を攻撃している場合が多い一方、セキュリティに費やすリソースが少ない小規模なオンライン企業にも一般的に影響しています。企業は、気づくまで何日間もMagecartを放置する場合が多いため、チャージバック手数料によって、深刻な財務的影響を受ける可能性があります。ブランドの信用が低下し、コンプライアンス違反の罰金が科される可能性があることは言うまでもありません。

攻撃を軽減するベストプラクティスは下記のとおりです。

- Webセキュリティ側では、CSP(コンテンツセキュリティポリシー)とSRI(Subresource Integrity)の導入が役立ちます。

- 信頼されていないWebサイトからJavaScriptを読み込まないようにするNoScriptなどのブラウザプラグインを検討します。

- EC/支払ソフトウェアのプロバイダからのパッチを可能なかぎり早くインストールします。

- AV(ウィルス対策)を常に更新します。

- PCI DSS(Payment Card Industry Data Security Standard、ペイメントカード業界データセキュリティスタンダード)コンプライアンスを維持します。

- インシデント対応プランを定期的にテストします。

- すべての誤設定を検出および修復するために、CSPM(Cloud Security Posture Management)に投資します。

現在、世界経済は可能なかぎりあらゆる支援を必要としており、サイバーセキュリティの回復力は危機から迅速に回復するための不可欠な前提条件になっています。

原文はこちら:

Magecart is back: Don’t let digital skimmers ruin your COVID recovery plans

June 30, 2020 Phil Muncaster