Medusaランサムウェアとサイバー犯罪エコシステム

2025年2月25日、Christine Barry

ギリシャ神話に登場するメデューサは、アテナの呪いによって美しい女性から翼のある蛇の頭を持つ怪物に変身したと言われています。彼女は、その顔を見上げた者を石に変える力から、『怪物』でありながら『守護者』とも呼ばれています。彼女は、しばしば断片的に語られる巨大な物語の魅力的なキャラクターです。

ランサムウェアグループは、自身を強大で力強い存在に見せるためのアイデンティティを採用する傾向があります。このグループが2022年末にMedusaランサムウェアとして登場した際、その意図も同様だったかもしれません。このグループは2023年からランサムウェアの主要なアクターとして上位10位にランクインし、トヨタ・フィナンシャル・サービスやミネアポリス公立学校区などの著名な被害者を標的としています。メデューサをテーマにしたブランドがそのランサムウェア地下世界の頂点に上り詰めた要因だと考える人はいないでしょうが、サイバー犯罪者がその名前を使うことは否定できません。

メデューサ(Medusa)の混乱

メデューサという名前をブランドの一部として使用する、他の3つのアクティブな脅威が存在します。これらの脅威は、Medusaランサムウェアを調査する際の結果に表示される可能性があります。

- Medusa・アンドロイド・バンキング・トロイの木馬: このマルウェアは2020年に初めて確認されました。現在のバージョンはマルウェア・アズ・ア・サービス(MaaS)モデルを通じて提供され、最新モデルのスマートフォンを標的としています。データ窃取、スクリーンショットの撮影、被害者のデバイスへの追加マルウェアの展開が可能です。

- Medusa Botnet: これは2015年にダークネットで初めて確認された古いマルウェアの変種です。その後変更され、現在は漏洩したMiraiコードを基盤とした分散型サービス拒否(DDoS)ボットネットとなっています。このマルウェアには「Medusa Stealer」と呼ばれるランサムウェア機能がありますが、コードにバグが存在するため、ランサムウェアではなくワイパーとして機能するようです。

- MedusaLockerランサムウェア:これは2019年に初めて観測されたが、Medusaよりも知名度の低い脅威である。この2つのランサムウェア脅威は、メディア報道でしばしば混同されるため、戦術、技術、手順(TTP)、侵害の指標(IoC)、その他の情報に関する混乱を招く可能性がある。

また、脅威アクターではないオペレーションMedusa(メデューサ作戦)というものがあります。これは、2023年に国際的な法執行機関がグローバルなSnakeマルウェアネットワークを混乱させた作戦のコードネームです。この法執行作戦は、Medusaランサムウェアの変種を標的としていませんでした。

Medusaランサムウェアとはどんなものですか?

Medusaの正確な所在地や個々のオペレーターは不明ですが、アナリストは同グループがロシアまたはその同盟国を拠点に活動していると推測しています。同グループはロシア語のサイバー犯罪フォーラムで活動し、ロシアの犯罪サブカルチャー特有のスラングを使用しています。また、ロシアや独立国家共同体(CIS)加盟国の企業を標的から避けています。Medusaランサムウェアの被害者は、主にアメリカ合衆国、イギリス、カナダ、オーストラリア、フランス、イタリアに集中しています。研究者は、Medusaランサムウェアグループがロシアの利益を支援している可能性があると指摘していますが、国家支援を受けたグループではないとされています。

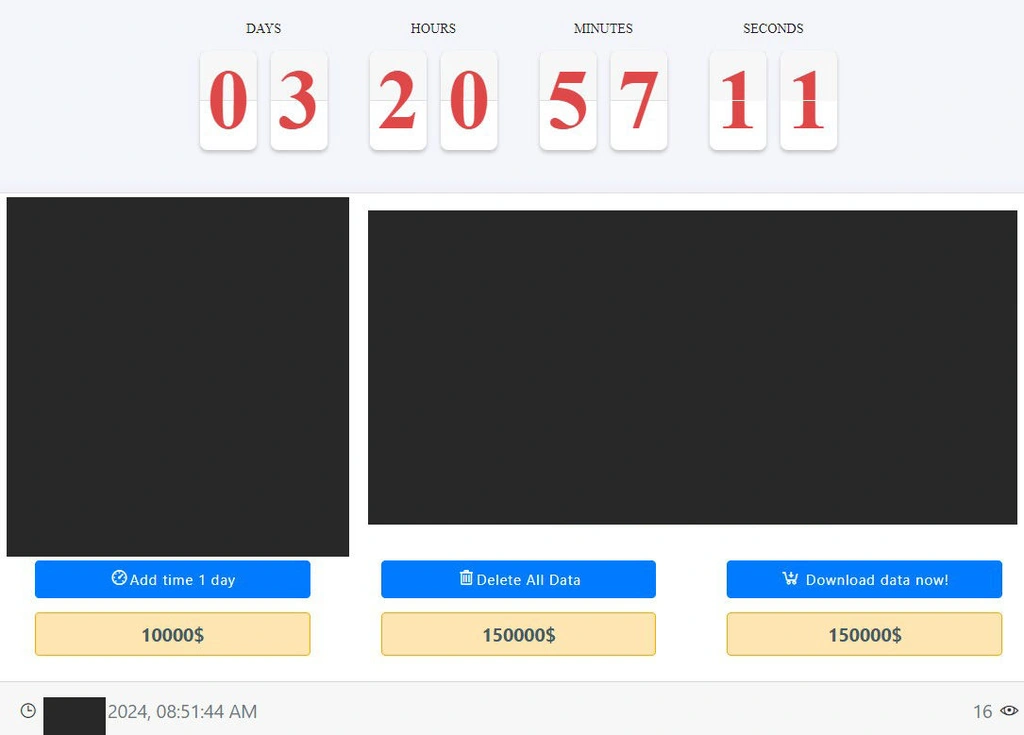

Medusaランサムウェアグループの主な動機は金銭的利益です。多くのグループ同様、Medusaは二重恐喝戦略を採用し、高額な要求から交渉を開始します。グループのデータ漏洩サイト、TORリンク、フォーラム、その他の重要な恐喝リソースはダークウェブ上に存在します。このような構成は脅威アクターの間で一般的です。

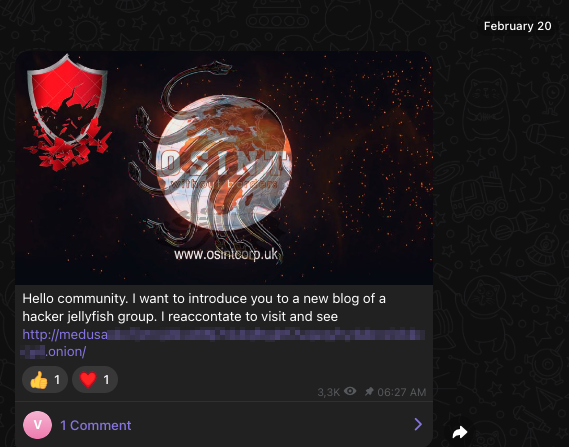

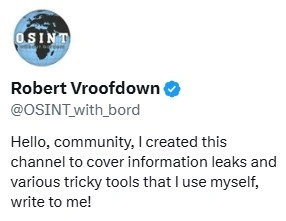

Medusa の特徴的な点は、パブリックインターネット(別名「クリアネット」または「クリアウェブ」)を利用していることです。Medusa は、パブリック Telegram チャンネル、Facebook プロフィール、および「OSINT Without Borders」というブランド名の X アカウントにリンクされています。これらのプロパティは、「Robert Vroofdown」および「Robert Enaber」という仮名を使用するオペレーターによって運営されています。OSINT Without Borders のウェブサイトもあります。

これらの公開プロパティは、被害者にさらなる圧力をかけ、Medusa ランサムウェアの脅威に関する認識を広めることを目的としている可能性があります。

Medusa ランサムウェアグループは、独自のインフラストラクチャを用いて独立して活動しているようです。Medusa が別のグループのブランド名変更や分派であるとの証拠はなく、他の脅威とのコードの類似点も報告されていません。しかし、専門家は、組織的なサイバー犯罪グループ「Frozen Spider」が Medusa ランサムウェアの運用において重要な役割を果たしていると断定しています。Frozen Spider は他の脅威アクターと協力しており、より大規模なサイバー犯罪サービス(CCaaS)エコシステムの一部です。

Medusa の攻撃チェーン

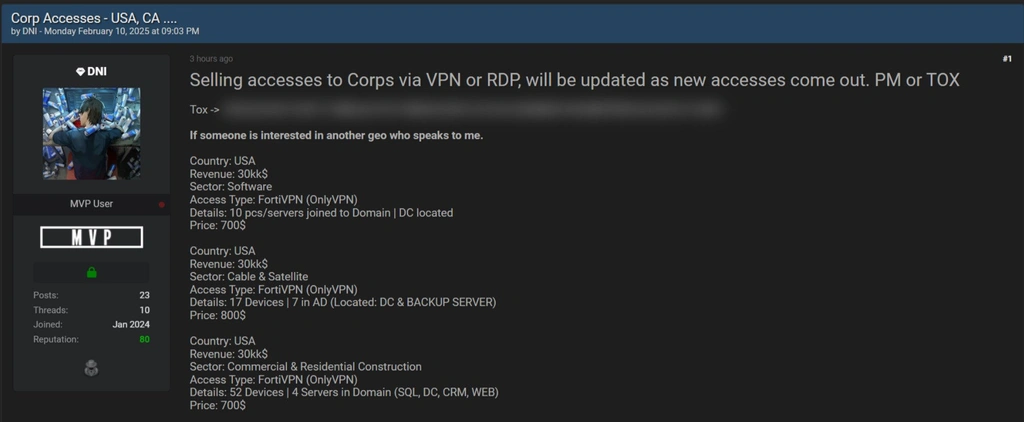

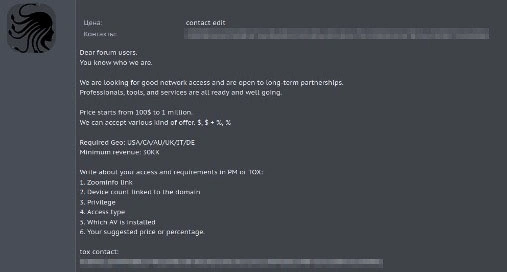

Medusaは、攻撃を加速するために初期アクセスブローカー(IAB)に依存しています。IABは、資格情報詰め込み、ブルートフォース攻撃、フィッシングなど、企業のネットワークに侵入するためのあらゆる攻撃手法を専門としています。IABが求めるのは初期アクセスだけで、この情報を他の脅威アクターに販売することで利益を得ています。

IABは他のサイバー犯罪者のサプライチェーンの一部と考えることができます。Medusaのようなランサムウェアグループは、データを盗み暗号化して利益を得るため、ネットワークへのアクセスを購入する方が、侵入を試みる時間をかけるより効率的です。IABとランサムウェアオペレーターとの協力関係は、現代の脅威環境において最も効果的なサイバー犯罪加速要因の一つです。

Medusaオペレーターはフィッシングキャンペーンを実施し、公開されている脆弱性を悪用します。IABはランサムウェアオペレーションの効率化に貢献しますが、Medusaや他の脅威オペレーターは必要な場合、独自の侵入攻撃を実施します。

システム内に侵入すると、メデューサは横方向の移動と権限の昇格により足場を拡大しようとします。また、ネットワーク内からより多くの資格情報を収集するため、OS資格情報ダンプ技術を発動します。これらの技術は、正規のオペレーティングシステム(OS)機能から資格情報を盗むための異なる手法に過ぎません。これらについては今後の投稿で詳しく解説します。

Medusaはネットワークをスキャンし、盗んだ資格情報でアクセス可能な脆弱なシステムやリソースを探します。 これは、最小権限の原則(PoLP)を適用し、公開インターネットに露出していない内部システムであってもパッチを適用し、セキュリティを強化すべき理由の好例です。また、Windows 10のサポートは2025年10月に終了するため、該当するマシンについてはアップグレード、置き換え、または拡張サポートの購入を検討する必要があります。

MedusaはPowerShellやその他のツールを使用して防御機能を無効化し、ネットワークを探索し、権限を昇格させます。データ窃取の準備として、ランサムウェアのバイナリ「gaze.exe」を実行します。このバイナリはデータ窃取のための環境を構築するプロセスを起動しますが、実際のデータ転送はPowerShellスクリプトとサポートツールによって処理されます。MedusaはTORのセキュアチャネルを使用して被害者のデータをコピーし、ダークウェブの漏洩サイト「Medusa Blog」で攻撃を公表します。

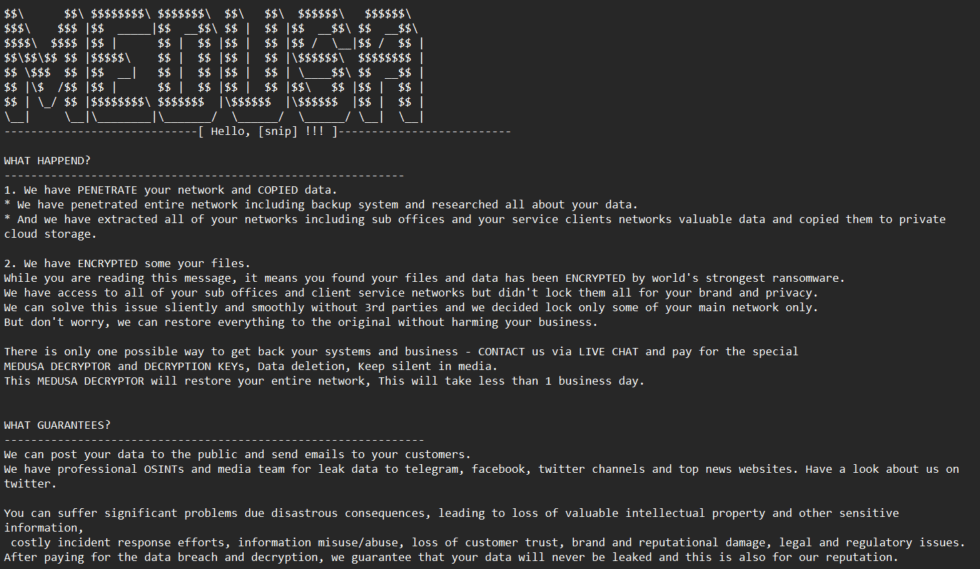

Medusaの暗号化プロセスは、影響を受けた各ファイルに.MEDUSA拡張子を付加し、暗号化されたファイルを含む各フォルダーに身代金要求メッセージを作成します。このメッセージは!!!READ_ME_MEDUSA!!!.txtという名前で、通信と支払いに関する標準的な指示と警告、および一意の被害者識別子が含まれます。また、彼らと協力しないよう警告する標準的な文言も含まれます。

自身を防衛する

ほぼすべての高度な脅威は個人のミスに依存しています。以下は、各人が守るべきベストプラクティスです:

- すべてのアカウントに強固で一意のパスワードを使用し、可能な限り多要素認証(MFA)を有効化してください。これにより、追加の認証要素がない限り、攻撃者が資格情報を盗んでもアカウントにアクセスできなくなります。

- 個人用デバイスでオペレーティングシステム、アプリケーション、アンチウイルスソフトウェアを定期的に更新してください。多くのデバイスは、資格情報やその他の情報を盗むマルウェアに感染しています。この盗まれたデータは、資格情報詰め込み攻撃やその他の初期アクセス攻撃に利用される可能性があります。

- 不審なリンクをクリックしたり、不明なソースからの添付ファイルをダウンロードしたりしないでください。悪意のあるファイルを誤って実行すると、情報窃取ツールやその他のマルウェアがインストールされ、デバイスに損害を与える可能性があります。また、自宅ネットワーク内の他のデバイスに拡散する可能性もあります。

企業を保護するには、これらのベストプラクティスに加え、さらに多くの対策が必要です:

- すべてのオペレーティングシステム、アプリケーション、ファームウェアを最新のバージョンに更新し、ランサムウェアが利用する脆弱性を修正してください。Windows 10のサポート終了(2025年10月14日)に備えて早期に計画を立ててください。

- ランサムウェアによって変更できない不変のバックアップを提供する堅牢なバックアップソリューションを使用してください。バックアップは複製し、少なくとも1つのコピーをネットワーク外に保管してください。

- 最小権限の原則を適用し、管理アクセスを絶対に必要とするユーザーに限定してください。役割ベースのアクセス制御を使用して露出を最小限に抑えてください。使用されていないリモートアクセスツールを無効化するか、強固なパスワードと多要素認証(MFA)で保護してください。

- AI搭載のエンドポイント保護ソリューションを使用して、不審な活動を監視し、攻撃に対応してください。Barracuda Managed XDRは、高度な脅威インテリジェンスと自動化されたインシデント対応を提供し、攻撃を特定・軽減しながら、企業チームが復旧作業を進めることができます。

- 詳細なインシデント対応計画を作成し、感染したシステムの隔離、攻撃中の安全な通信、バックアップからの業務復旧を含む手順を定義します。この計画を定期的にテストし、欠陥を是正します。

- 強力なAI搭載メール保護システム(SPF、DMARC、DKIMプロトコルを含む)を展開します。従業員がフィッシングメールを識別し、不審なリンクを回避し、潜在的な脅威を即時報告する方法を教える定期的なトレーニングプログラムを実施します。

- ネットワークセグメンテーションを使用して、重要なシステムとデータをセキュリティが低い領域から隔離します。これにより、脅威アクターが攻撃チェーンを実行するために必要なネットワーク内の横方向の移動を遅らせたり、防止したりできます。メデューサは機密データを優先的に窃取するため、それらを見つけるのを困難で時間のかかるようにしてください。

- 全社的にすべてのアカウントとシステムに多要素認証(MFA)を必須化してください。これは、不正アクセスに対する追加のセキュリティ層を追加する基本的な手順です。

Barracudaソリューションを活用

Barracudaは、今日の複雑な脅威に存在する主要な攻撃ベクトルから組織を防御する包括的なサイバーセキュリティプラットフォームを提供しています。Barracudaは、幅広い脅威ベクトルから保護するコストパフォーマンスに優れた機能豊富なワンストップソリューションを提供し、受賞歴のある完全なカスタマーサポートでバックアップされています。単一のベンダーと協力することで、複雑さの軽減、効果の向上、総所有コストの低減というメリットを享受できます。世界中で20万社を超える顧客が、メール、ネットワーク、アプリケーション、データの保護にBarracudaを信頼しています。