Akira:レトロな雰囲気を持つ最新のランサムウェア

2025年2月11日、Christine Barry

ランサムウェアグループであるAkiraは2023年3月に登場し、たちまちに恐るべき脅威アクターとしてその地位を確立しました。Akiraは、主に米国およびその同盟国における複数の業界を標的とするランサムウェア・アズ・ア・サービス(RaaS)の活動です。2024年1月1日までに、アキラは「250を超える組織に影響を与え、およそ4200万ドル(米ドル)のランサムウェアによる収益を得ていた」とされています。

Akiraの脅威アクターは多額の金銭を盗み出していますが、攻撃が常に成功するわけではありません。当社のセキュリティオペレーションセンターは最近、失敗したAkira攻撃について詳しく説明しています。Akira攻撃チェーンを調査する際には、後ほどこのレポートを参照します。

起源についての話

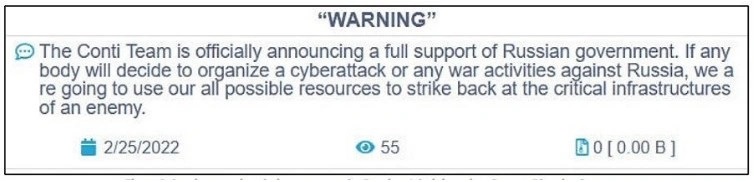

Akiraの物語は、2019年12月から2022年5月まで攻撃を展開していたContiランサムウェアグループから始まります。アナリストらは、このグループがロシアを支援したことが原因で、Contiが活動を停止したと考えています。

この支援表明への報復として、正体不明の11人物が数百ものContiの非公開ファイルを流出させ、ビットコインのアドレス、プライベートメッセージ、グループのランサムウェアのプレイブックを公開しました。Contiは、この混乱から立ち直ることはなかったようです。このグループは2022年5月に攻撃を停止し、翌月には最後のウェブサイトをオフラインにしました。流出したデータと攻撃分析を使用して、研究者は、AkiraとContiを結びつける膨大な数の証拠を発見しました。この関係は確認されていませんが、多くの専門家は、Akiraの初期の成功は、Contiのリソースと犯罪に関する専門知識へのアクセスによるものだと考えています。

コンティとは異なり、アキラはロシアやその同盟国への忠誠を誓っていません。Akiraはダークウェブのフォーラムを使用する際にはロシア語でコミュニケーションを取っており、そのランサムウェアにはロシア語のキーボードレイアウトを持つシステム上での実行を防ぐための安全対策が含まれています。コンティとのつながりにこの証拠を加えると、Akiraがロシアと何らかのつながりがあることを示唆していますが、グループの所在地を証明するものではありません。また、このグループがロシア発であることを裏付けるには不十分な証拠です。

ブランド化

研究者は、この「Akira(アキラ)」という名称は、1988年のサイバーパンクアニメ映画「AKIRA」から着想を得たものであり、その映画の主人公は制御不能で破壊的な力を持つと信じています。 主流の説では、このグループも同様に、この名称を使用して自分たちを表現していると考えられています。

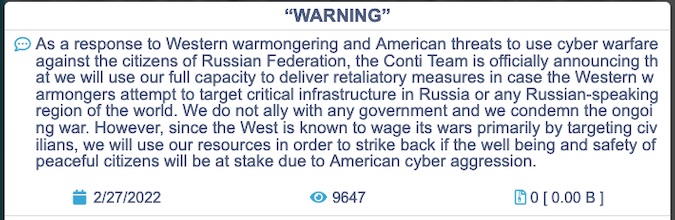

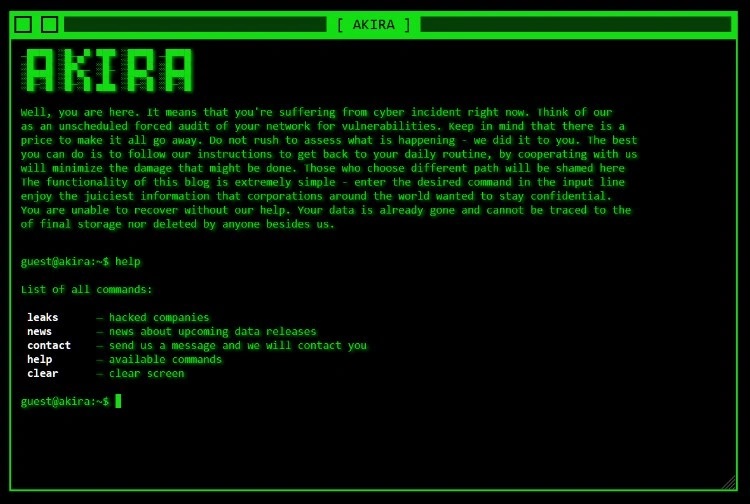

このグループは、リークサイトにレトロなグリーンスクリーン端末のようなデザインを採用しており、ナビゲーションと通信にはコマンドラインインターフェース(CLI)を使用し、5つのコマンドのみを受け付けています。

このシンプルさとヴィンテージな外観は、Akira が非常に洗練された攻撃的なグループであるという事実を覆い隠しています。

動機

Akira の唯一の目的は金銭です。このグループは中堅中小企業(SME)を標的にしていますが、日産自動車やスタンフォード大学など、有名な大企業も被害に遭っています。

このグループはあらゆるセクターを攻撃対象としていますが、特に製造業や重要なインフラストラクチャを好んでいるようです。

攻撃チェーン

Akira攻撃チェーンでは、初期アクセスからデータの外部流出、暗号化に至るまで、攻撃で使用される一連のイベントとツールについて詳しく説明しています。 ここでは、最近Akiraと戦った経験を基に、防御が部分的にしか施されていない被害者に対する実際の攻撃でAkiraが攻撃チェーンをどのように使用しているかを見ていきます。

初期アクセス:

バラクーダSOCの専門家は、被害者のネットワークに存在する既知のリスク領域を複数発見しました。これには、オープンなVPNチャネル、保護されていないデバイス、多要素認証(MFA)の一貫性のない使用などが含まれます。これらの条件は、VPNを介した初期アクセスから始まる攻撃と直接関連していました。

特権の昇格と水平方向への移動

これは、攻撃者が被害者ネットワーク内で影響力を最大限に拡大しようとするため、ほとんどの攻撃チェーンにおける初期の「感染後」のステップです。このケースでは、Akiraは「パス・ザ・ハッシュ」技術を使用して、パスワードで保護されたネットワークシステムにアクセスしました。パスワードハッシュについて詳しくない場合は、こちらにわかりやすい紹介ビデオがあります。

バラクーダSOCが記録した次のステップは、Advanced IP Scannerの実行でした。これは、ネットワーク上のデバイスをリスト化する無料かつ合法的なソフトウェアツールです。これは、ネットワーク資産の特定とラテラルムーブメントの確立に使用されます。

防御回避

Akiraの防御回避技術は、エンドポイントセキュリティとアンチウイルスソリューションを無効にするために、さまざまなリソースを組み合わせて使用しています。

- PowerTool、KillAV、およびTerminatorは、アンチウイルス関連のプロセスを終了するために使用されるプログラムです。

- PowerShellコマンドは、Microsoft Defender Real-Time Protectionを無効化するために使用されます。また、PowerShellは暗号化の前にVolume Shadow Copy Services (VSS)ファイルを削除するためにも使用されます。

- レジストリの変更は、Microsoft Defenderを無効化または再構成します。その他の編集には、ログイン画面のアカウントを隠すためのUserlistレジストリの変更、および認証なしでログインを許可するためのDisableRestrictedAdminレジストリの変更が含まれます。

バラクーダ XDR エンドポイントセキュリティには、保護機能を無効化または再構成する攻撃を防止する改ざん防止機能があります。

データの外部流出と暗号化

回避策と並行して、Akiraは被害者から窃取するデータを圧縮するためにWinRarを実行し始めました。通常、データは正当なトラフィックを模倣する手法を使用して外部流出されます。このイベント中、Akiraは無防備なサーバで管理者レベルのアクセス権を獲得することに成功しました。これにより、暗号化攻撃を開始することが可能になりました。

ランサムウェアは、無防備なサーバから到達可能なネットワークデバイスをリモートで暗号化しようと試みました。Barracuda XDRはこれを即座に検知し、すべての保護されたエンドポイントをネットワークから切断しました。

Barracuda XDRは被害者のネットワーク全体に展開されておらず、内部セキュリティポリシーが常に適用されていませんでした。 その後の経過と教訓についてはこちらをご覧ください。

交渉

攻撃が成功すると、Akiraは身代金要求のメモをドロップし、グループに連絡するよう指示します。 これにより、Akiraは主張を証明し、身代金を要求することができます。 身代金要求の例を以下に示します。

我々が提供するすべてのサービスに対して、25万ドルの価格を設定したいと思います。1)完全な暗号解読支援、2)データ削除の証拠、3)我々が発見した脆弱性に関するセキュリティ報告書、4)データの公開または販売を行わない保証、5)今後、攻撃を行わない保証。全体または一部に関心があるかお知らせください。最終的な価格に影響します。

身代金を支払うべきではないことは誰もが知っていますが、時には身代金を支払うこともあることも知っています。しかし、Akiraがやり方を変えない限り、Akiraのセキュリティレポート「サービス」に対して支払う理由など決してないでしょう。

ネットワークへの最初のアクセスはダークウェブで購入されました。その後、ケルベロス攻撃が実行され、パスワードハッシュを取得しました。そして、これをブルートフォース攻撃し、ドメイン管理者のパスワードを取得しました。

これは、こちらで入手可能なすべての交渉チャットで使用されているコピペ文であり、その後にベストプラクティスのリストが続きます。Akiraは、脆弱性、侵害された認証情報、または認証情報がどこで購入されたかに関する情報を一切提供しません。この報告書には、被害者に特有の情報は何もありません。Akiraと交渉中の方は、このことを考慮し、この報告書を購入する前に、入手可能な最新の交渉チャットを確認してください。

被害者が身代金を支払わない場合、Akiraは次のようなメッセージを送ります。

ニュース欄にあなたの情報が掲載される可能性があります。https://akiral2iz6a7qgd3ayp3l6yub7xx2uep…. [削除済み] この投稿を削除したい場合は、何らかの合意が必要です。

結論

Akira攻撃の被害に遭う理由はまったくありません。これは危険なグループですが、その攻撃はベストプラクティスによって頻繁に修正されるセキュリティギャップを利用しています。Akiraの被害に遭った場合は、交渉に備えるためにこの情報を確認してください。

バラクーダのマネージドXDRとSOCは、統合された拡張可視性により、包括的で多層的な防御を提供します。Akiraのような高度な脅威に対して強力な防御を提供し、購入、導入、管理が容易です。

詳細については、以下をご覧ください。