Barracuda Sentinelで検出できる攻撃の分析

トピック: BEC(ビジネスメール詐欺)、メール保護、Barracuda Email Security Gateway、Barracuda Sentinel、Webセキュリティおよびフィルタリング

2020年9月11日、Thorsten Stoeterau

Barracuda Sentinelはフィッシング攻撃とアカウント乗っ取り攻撃から企業を保護するために専用に設計されたセキュリティソリューションです。このソリューションは、Office 365と直接統合されており、バックグラウンドで動作して、企業に固有のコミュニケーションパターンを学習します。このため、スピアフィッシング攻撃などのコミュニケーション異常を検出および防止できます。また、従来のセキュリティゲートウェイでは防止できないメール攻撃をリアルタイムに防止します。

Barracuda Sentinelの動作とこのソリューションが非常に重要な理由を明示するために、このソリューションで防止できる攻撃を分析しました。お客様のプライバシーを保護するために、詳細は差し控えました。

攻撃

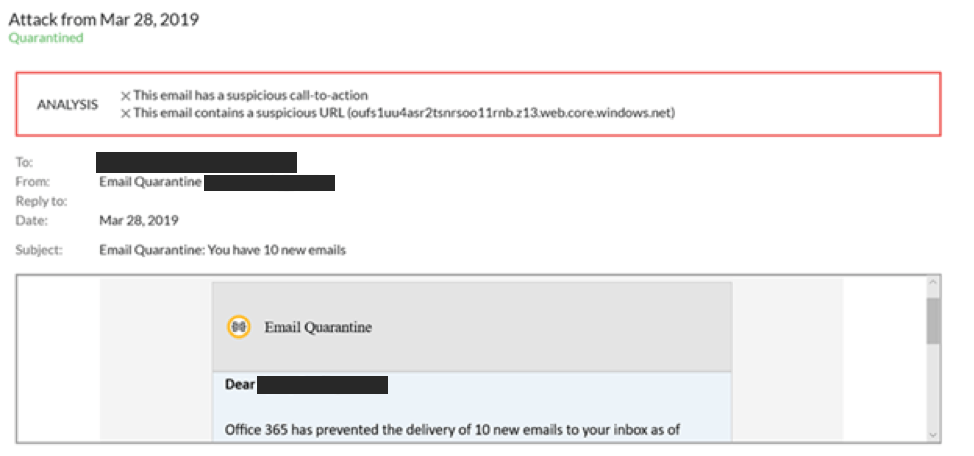

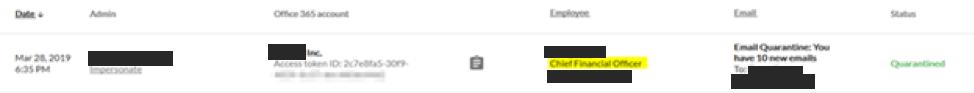

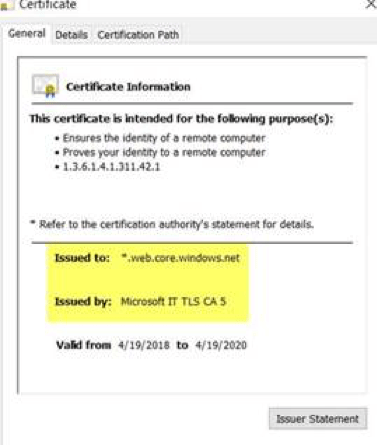

この攻撃は、お客様のCFO(最高財務責任者)に実行されました。また、巧妙な偽装による古典的な認証情報の盗み出しです。攻撃者のランディングページはマイクロソフトが署名した有効な証明書によってSSL(Secure Sockets Layer)暗号化されています。この攻撃には、証明書を調査するトレーニングを受けた受信者も簡単にだまされる可能性があります。

この攻撃は、お客様のバラクーダ以外のメールゲートウェイでは検出できませんでした。一方、Barracuda Sentinelは、2つの異常を検出し、CFOへのスピアフィッシング攻撃を隔離したことを管理者にアラートしました。

メールヘッダ

この攻撃は、お客様のOffice 365テナント外から実行されましたが、別のOffice 365アカウントから実行されました。お客様のクラウドベースのメールセキュリティゲートウェイソリューションは、この攻撃を正規のメールと見なし、受信を許可しました。

Received:from xx-xxxx.xxxxxxxx.com (205.1xx.110.1xx) by BL2NAM02FT019.mail.protection.outlook.com (10.152.77.166) with Microsoft SMTP Server (version=TLS1_2, cipher=TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384) id 15.20.1750.16 via Frontend Transport; Thu, 28 Mar 2019 18:51:15 +0000

Received:from yy.yy (80.2xx.x.116 [80.2xx.x.116]) (Using TLS) by relay.xxxxxxxx.com with ESMTP id us-mta-24-XXLzexyzxyzxyzCje8Q-1; Thu, 28 Mar 2019 14:51:14 -0400

Received:from yy.yy (localhost [127.0.0.1]) by yy.yy (8.14.4/8.14.4) with ESMTP id x2SMZxxxx26782 for <dxxx@voxxxx.yyy>; Thu, 28 Mar 2019 18:35:08 GMT

Received:(from root@localhost) by yy.yy (8.14.4/8.14.4/Submit) id x2SMZXYZXY780; Thu, 28 Mar 2019 18:35:07 GMT

Received-SPF:Pass (protection.outlook.com:domain of

voxxxx.yyy designates 205.1xx.110.1xx as permitted sender)

X-XX-Unique:XXLzexyzxyzxyzxyzCje8Q -1

X-XXXXXXXX-Spam-Score: 0

上記のヘッダからわかりますが、このメールをゲートウェイで防止できなかった理由は下記のとおりです。

- SPF(Sender Policy Framework)チェックによってPassの結果が戻っています。SPFはメールアドレス偽装の防止に役立つ認証方法です。このメールは、別のOffice 365アカウントから送信されたため、ドメイン偽装として検出されませんでした。

- 悪意のある添付ファイルが含まれていません。

- このメールは、スパムに見えないため、スパムスコア0が割り当てられています。

上記のとおり、従来のゲートウェイソリューションだけでは、すべてのタイプのメール攻撃を検出できるとはかぎりません。

認証情報を盗み出すWebサイト

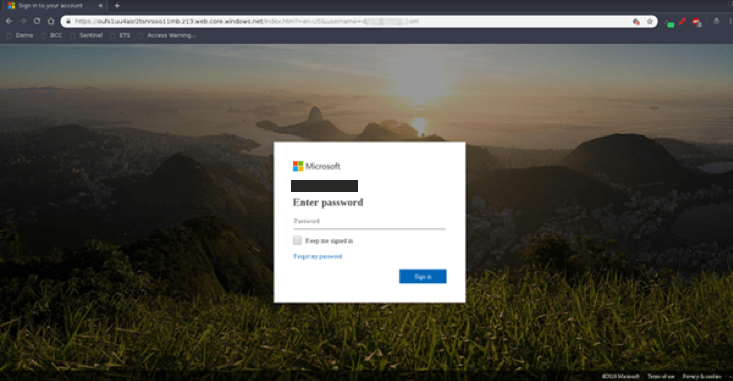

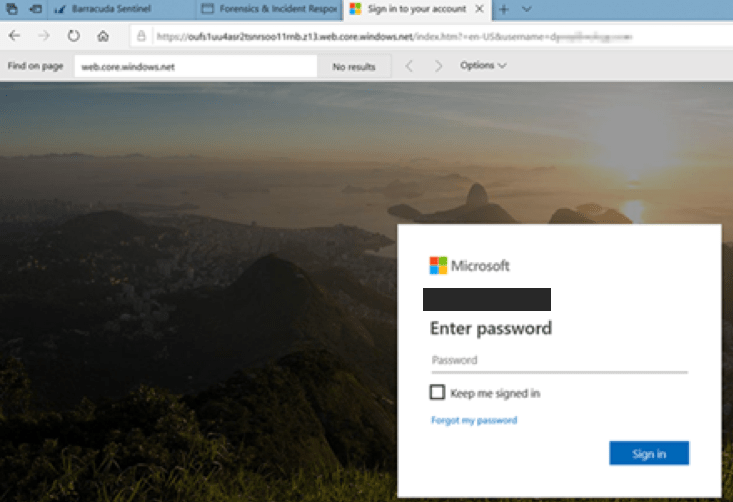

私は、Barracuda Sentinelで検出される疑わしいリンクを評価できるように、テスト環境を作成しました。このWebページはGoogle ChromeとMicrosoft Edgeの両方に通常の安全なページと同様に表示されました。広く知られる前に、攻撃を検出したためと思われますが、このWebページが悪意のあるものであるというブラウザの警告は表示されませんでした。

Google Chrome:

Microsoft Edge:

URLからわかりますが、このWebサイトはSSL暗号化されています。また、繰り返しになりますが、悪意のあるものと見なされていません。

認定された攻撃

私がこのWebサイトを開いた際に、証明書の警告は表示されませんでした。つまり、私のコンピュータが、この認証情報を盗み出すWebサイトの証明書に署名した企業を信頼していることは問題です。証明書を見ると、マイクロソフトが署名したことがわかります。

つまり、Office 365へのメール攻撃では、受信者はマイクロソフトが署名したSSL証明書を含む認証情報を盗み出すWebサイトに誘導されています。

攻撃の実行方法

攻撃者は無防備な受信者をフィッシングメールでだます新しい方法を常に求めています。攻撃者は、メールを正規のものに偽装すればするほど、受信者を効果的にだますことができます。お客様は、マイクロソフトのクラウドサービスの一部として、Azureストレージアカウントにカスタムドメイン名を設定できます。この機能は、確かに正規に使用されていますが、上記のとおり、攻撃者にとっても非常に便利な可能性があります。

今、何が必要か

願わくは、このテスト環境がメールセキュリティに関する下記の重大な真実を思い出す手がかりになることです。

- ゲートウェイレベルでメールを保護するだけでは不十分です。ゲートウェイセキュリティによって、従来の攻撃(ウィルス、ゼロデイランサムウェア、スパムなど)を防止することは重要ですが、上記のような標的型攻撃を防止することはできません。

- SSL証明書はWebサイトが正規つまり安全かどうかを表しません。受信者の80%以上はロックアイコンがURLバーにあるかどうかによってWebサイトが安全かどうかを判断しています。10%は、もう少し注意していますが、残りの10%は、まったく注意しておらず、とにかく何でもクリックしています。

- Barracuda SentinelのAI(人工知能)エンジンは、この攻撃を検出および隔離しました。この検出と隔離は、ハッシュ、パターンなどの従来の検出アルゴリズムではなく、この攻撃と他の多くの攻撃からお客様をすぐに保護できるコンテキスト対応の自然言語処理アルゴリズムによって、実行されました。

動画はこちらをご覧ください。

Barracuda Sentinelの詳細については、バラクーダのWebサイトをご参照ください。

原文はこちら:

Anatomy of a Sentinel catch

September 11, 2020 Thorsten Stoeterau

https://blog.barracuda.com/2020/09/11/anatomy-of-a-sentinel-catch/