2019年のアプリケーションセキュリティの予測を振り返る: アカウント乗っ取り (WAF)

トピック: クレデンシャルスタッフィング、データ侵害

2019年12月17日、Tushar Richabadas

年初は、今年以降に大きな問題になる攻撃ベクタに関する3つの予測を行いました。年末は、この3つの予測を振り返ります。ソリューション#1はアカウント乗っ取り対策です。

予測:

企業はアカウント乗っ取り攻撃の大幅な増加に直面するでしょう。 アカウント乗っ取り攻撃を検出および防止するための適切なアラートシステムとあわせて、2要素認証、攻撃検出などの対策を計画および導入する必要があります。

Zynga、EatStreet、Coinmama、Canva、Flipboard、Docker Hub、Intuit

上記は、データ侵害で認証情報を損失したか、クレデンシャルスタッフィング攻撃を受けた多くの企業の一部です。

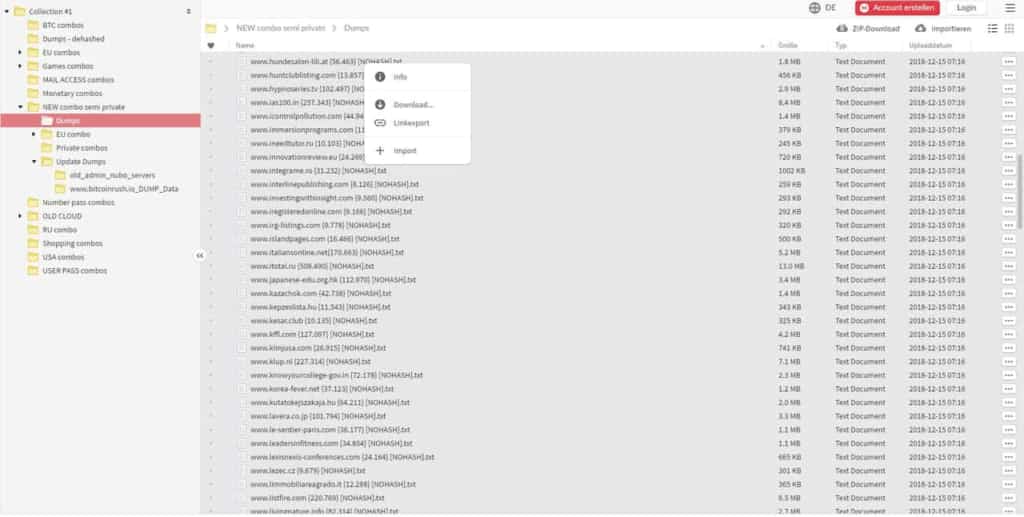

今年はクレデンシャルスタッフィング攻撃が非常に大規模に実行された一年でした。クレデンシャルスタッフィング攻撃では、認証情報が盗み出され、アカウント乗っ取り攻撃に悪用されます。早い時期に、22億以上の一意の認証情報を含むCollection #1~5の大量のダンプが漏洩しました。バラクーダがデータベースを取得し、既存の認証情報のダンプと照合した結果、このダンプのほとんどは、漏洩した既知の認証情報でした。このダンプ自体は2018年のPemiblancを簡単に上回りました。また、その名前のとおり、そのほとんどは古いデータをまとめたものです。

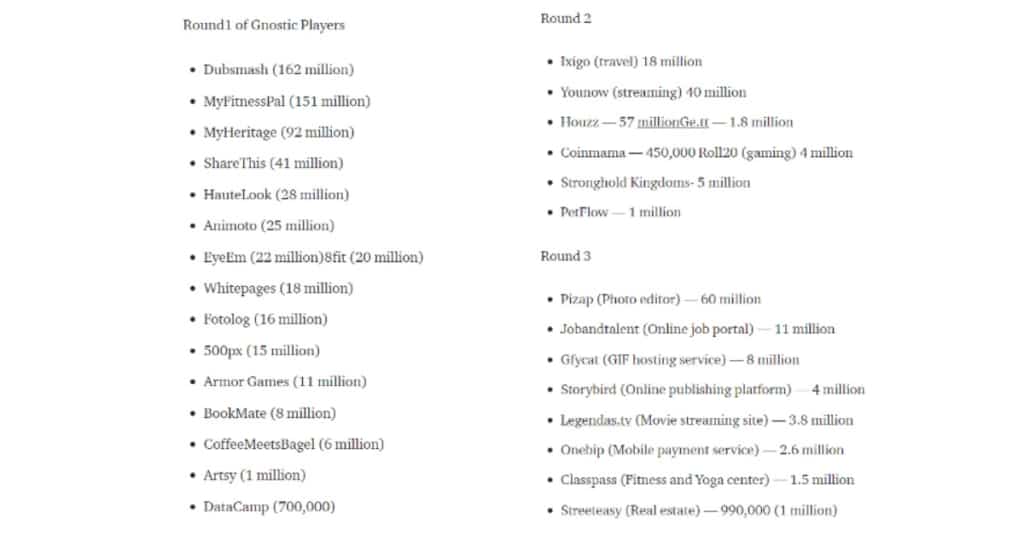

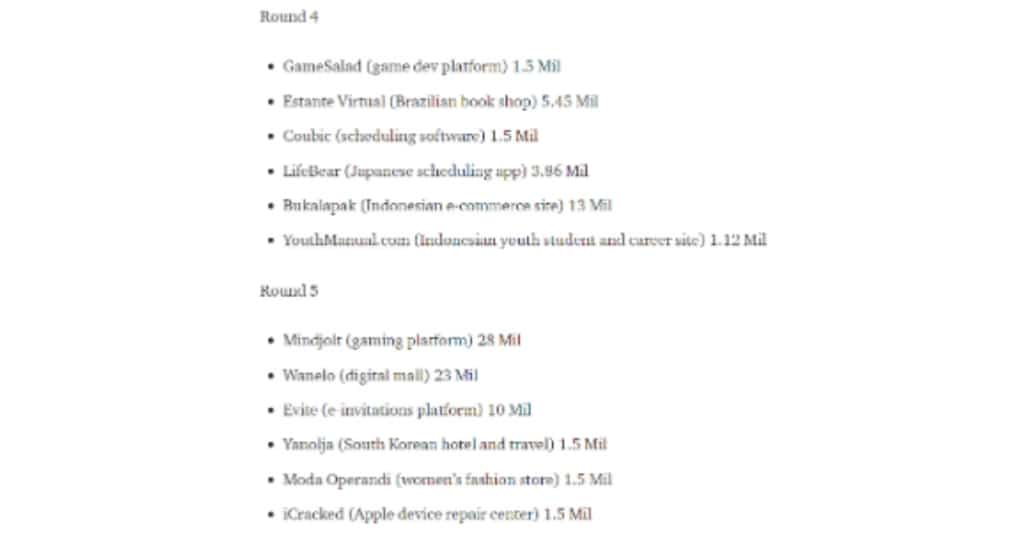

上記のCollectionの後、Gnosticplayersがダンプを漏洩しました。Gnosticplayersは、ハッカーと自称し、Canva、EatStreetなど、かつてないほど大量のダンプを漏洩し始めました。このダンプのほとんどは、一意の有効な認証情報であると思われており、Dubsmash、MyFitnessPal、Houzz、ClassPassなど、非常に大量です。下の画像からはGnosticplayersが漏洩したダンプの数がわかります。

通常、このようなデータ侵害の影響について耳にすることは、あまりありません。しかし、データ侵害のニュースに注目している人は、侵害とその影響について、よく耳にしています。いずれにせよ、1つのインシデントによって、データ侵害と認証情報の再利用のリスクが非常に大規模に発生したということです。

一方、Disney+がデータ侵害を受けた証拠は、ありません。サービスの開始から数日以内に多くの有効な認証情報を何とかダンプした人もデータ侵害を受けたと主張していません。

攻撃者が実行したことはDisney+の認証情報の再利用であると思われます。つまり、ダンプ済みのデータを取得し、Disney+と照合して、有効なデータを確認したということです。また、有効なデータを取得した後、ユーザのアカウントをロックアウトし、認証情報を販売しました。ユーザは、自分のアカウントにログインできなくなったため、認証情報のリセットをディズニーに依頼していると思われます。このような攻撃は少し厄介であるため、数年前から、このような攻撃を防止するさまざまな効果的な製品が存在します。このような製品には、ローアンドスロー攻撃を検出および防止し、アプリケーション所有者にアラートできるものもあります。Disney+の場合、このような攻撃を検出できなかったか、検出できたか、検出できたものの防止できなかったか、検出および防止できたかは、まだわかりません。バラクーダは詳細情報を待っています。

昨年以降、クレデンシャルスタッフィング攻撃は、ますます拡散しています。Have I Been Pwned?を運営するTroy Huntなどは認証情報の保護をすべての人に推奨しています。しかし、長期にわたる厄介なパスワードポリシー(NIST(米国国立標準技術研究所)も認識しており、変更しようとしているポリシー)を考えると、認証情報の保護には、ある程度、時間がかかると思われます。

企業がこのような攻撃の影響を軽減する対策は下記のとおりです。

- パスワードの再利用を削減するために、合理的なパスワードガイドラインを課す。(企業がパスワードマネージャを提供することは非常に合理的な可能性があります。アップルはパスワードマネージャの家族プランを従業員に実際に提供しました。)

- MFA(多要素認証)を導入する。

- すべてのアプリケーションをクレデンシャルスタッフィング攻撃などから保護する。

- OWASP Top 10などのすべてのアプリケーション攻撃を十分に防止できるようにする。

- ローアンドスロー攻撃(検出されないように長い時間をかけてさまざまな地域から実行される攻撃)を検出および防止するシステムを導入する。

- 受信するすべての認証情報を漏洩した既知の認証情報と照合できるソリューションを導入する。(このソリューションは、完全ではありませんが、ソリューション#2と組み合わせると、非常に早い段階で攻撃を検出および防止するために役立ちます。)

今年、バラクーダはBarracuda Advanced Bot Protectionをリリースしました。この製品は、Barracuda Cloud Application Protectionの一部であり、Barracuda Web Application Firewall製品ラインと組み合わせると、さまざまな高度なボット攻撃を検出および防止できます。この製品の主要な機能はクレデンシャルスタッフィング対策です。この機能では、漏洩した既知の認証情報の大規模なデータベースによって、アカウント乗っ取り攻撃とブルートフォース攻撃を簡単に検出できます。また、クラウドのML(機械学習)レイヤによって、非常に高度な攻撃を検出できます。無料の30日間の評価機/評価版については、バラクーダのサイト(www.barracuda.com/waf)をご参照ください。

製品のご紹介:Barracuda Web Application Firewall, Barracuda WAF-as-a-Service

原文はこちら:

Reviewing our 2019 AppSec predictions: Account takeover

December 17, 2019 Tushar Richabadas

https://blog.barracuda.com/2019/12/17/reviewing-our-2019-appsec-predictions-account-takeover/