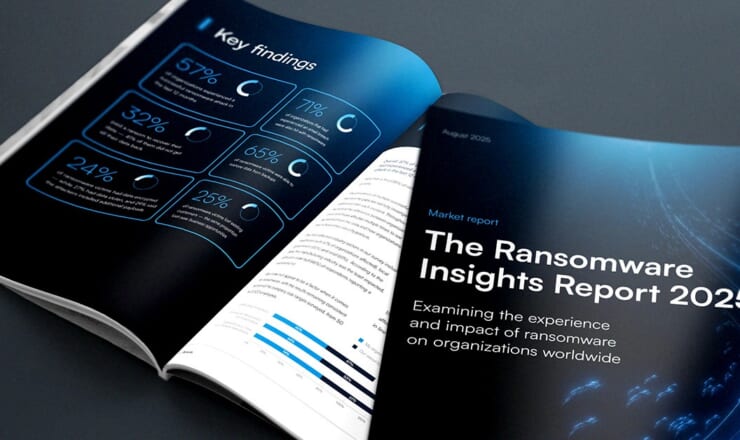

ランサムウェア攻撃者が繰り返し攻撃を続ける理由

2025年8月5日、Tilly Travers ランサムウェアは、進化し変化するセキュリティ環境に適応する能力によって強化され、脅威が拡大し続けています。世界中の組織がランサムウェアの被害に遭い続けており、しばしば繰り返し攻撃を受け、その影響は壊滅的なものとなる可能性があります。 私たちは過去12ヶ月間に世界中の組織がランサムウェアをどのように経験したか、そしてこれがセキュリティにとって何を意味するのかを明らかにしようと試みました。新たなランサムウェア・インサイトレポート2025に詳述されている調査結果は、複雑で乱立され、断片化されたセキュリティ防御ツールが組織を攻撃に対して極めて脆弱な状態に置き、攻撃者が素早く悪用しうるセキュリティの隙間を露呈していることを示しています。 多くの被害組織が、管理不可能な数となったセキュリティツールに苦しみながら、結果として、安全を確保できる重要な分野への投資が行われていない現状があります。さらに多くの被害組織は、暗号化されたデータの完全な復元が不可能であるにもかかわらず、攻撃者の金銭要求に応じる以外に選択肢がないと感じ続けています。 本レポートは、米国・欧州・アジア太平洋地域のIT・セキュリティの上級意思決定者2,000名の実態とインサイトに基づいています。調査はバラクーダとVanson Bourneとの共同実施にて行われました。 主な調査結果 ランサムウェア被害者の31%が過去12ヶ月で2回以上被害に遭っている。このうち、74%が「セキュリティツールが多すぎて管理に追われている」と回答し、61%が「ツール間の連携不足により可視性が損なわれ、攻撃者が潜伏できる死角が生じている」と指摘しています。 多くのランサムウェア被害企業は、主要セキュリティ領域で十分な対策を講じていない。例えば、メールセキュリティソリューションを導入していた被害企業は47%未満であったのに対し、被害を受けていない企業では59%が導入していました。これは重要な点です。なぜならメールはランサムウェアの主要な攻撃経路であるからです:メール侵害を受けた組織の71%が同時にランサムウェア被害も受けています。 ランサムウェア攻撃者は3回に1回の確率で身代金支払いを得ることができます。ランサムウェア被害者の32%がデータ復旧・復元のために攻撃者に支払っており、2回以上被害を受けた組織では37%に上昇します。 身代金を支払った組織の41%は全データの復旧に失敗しています。これには複数の要因が考えられます。攻撃者が提供する復号ツールが機能しない、部分的な鍵しか共有されない、暗号化・復号プロセスでファイルが破損する、あるいは攻撃者が身代金を受け取った後で復号ツールを提供しないケースなどです。 ランサムウェア攻撃は多面的です。回答者が経験したランサムウェアインシデントの約4分の1(24%)がデータ暗号化を伴う一方、相当数が攻撃者によるデータ窃取(27%)と公開(同27%)、他の悪意あるペイロードによるデバイス感染(29%)、持続性を目的としたバックドアの設置(21%)などを伴っていました。 成功したランサムウェア攻撃の影響範囲は拡大しており、評判の毀損(41%が経験)から、新規ビジネス機会の喪失(25%)、取引先・株主・顧客への脅迫を含む支払い圧力戦術(22%)、従業員への圧力(16%)といった具体的な事業影響にまで及んでいます。 ランサムウェア耐性(レジリエンス) 2025年においても、ランサムウェアは持続的で収益性の高い脅威であり続け、セキュリティの複雑性とカバー範囲の隙間を容赦なく悪用し、最大限の混乱と金銭的利益を得るための多次元攻撃を実行します。 効果的な防御とは、単に攻撃の成功を防ぐことだけでなく、インシデントを検知し、対応し、復旧できる能力です。それはランサムウェアに対するレジリエンスを獲得することです。 組織は、拡大し続ける攻撃対象領域をサイバー脅威から保護する、統合された多層的なセキュリティを必要としています。これには、効果的なデータ保護とバックアップ、堅牢なアクセス制御と認証、定期的なパッチ適用、サイバーセキュリティ意識向上トレーニング、ネットワークセグメンテーション、高度なメール・アプリケーションセキュリティ、そして定期的に更新・訓練されるインシデント対応計画が含まれるべきです。 何よりも、組織は強力な統合セキュリティプラットフォームを中心とした統一されたアプローチをとることで、複雑性、断片化、セキュリティの乱立(拡散)を低減させる必要があります。このプラットフォームは常に稼働状態を維持し、攻撃者に潜伏場所を与えないものです。 調査方法 バラクーダとVanson Bourneは、米国、英国、フランス、DACH(ドイツ、オーストリア、スイス)、 ベネルクス(ベルギー、オランダ、ルクセンブルク)、北欧(デンマーク、フィンランド、ノルウェー、スウェーデン)、オーストラリア、インド、日本の組織において、ITおよびビジネス部門のセキュリティ分野の上級意思決定者2,000名を対象に当調査を実施しました。フィールドワークは2025年4月および5月に実施されました。 詳細情報および調査結果については、レポートを入手してください。 レポートを入手する

海外ブログ

サイバー犯罪のギグエコノミー

2025年8月8日、Christine Barry 「ギグエコノミー」という言葉を耳にしたことがあるでしょう。これは短期的な仕事(=ギグ)を特徴とする労働市場を指します。これらのギグはプロジェクトベースで、デジタルプラットフォームや非公式なネットワークを通じて手配されます。労働者は必要に応じて仕事を請け負い、デザイナーがFiverrrやFreelancerを通じて仕事を受けるのとよく似ています。ギグエコノミーは機動力、専門性、オンデマンド型協働を基盤としており、ランサムウェアやその他の犯罪活動を展開する脅威アクターにとって非常に効果的に機能しています。 背景 脅威アクターの多くに共通するのは、特定のブランドに固執しない点だ。LockBitのような例外や国家が関与する諜報活動は存在するが、大半のサイバー犯罪者はブランドアイデンティティを持たず、特定のグループへの忠誠心もない。 ランサムウェア・アズ・ア・サービス(RaaS)が登場した時点で、この流れは明らかでした。協力者(加入者)はRaaSのルールに従い、自由に参加・離脱できます。一部のRaaSグループは、初期アクセス用のフィッシングプラットフォーム提供から身代金の交渉・回収まで全てを請け負います。協力者(加入者)は攻撃を成功させるだけです。メディアで攻撃者が名指しされる場合、常にAkira、Medusa、Fog、Rhysidaといったブランド名が使われる。協力者がブランドである場合、その名前が表に出ることもあります。 RaaSモデル以前に、Anglerのようなエクスプロイトキットや、脅威アクターがツールやインフラをレンタルできるSpam-as-a-Serviceプラットフォームが存在したこともある。これらのモデルは、今日見られる大規模なサイバー犯罪サプライチェーンの最初の構成要素でした。RaaSは、アイデンティティ、オペレーション、ブランディングを完全に分離した最初のモデルであり、分散型サイバー犯罪オペレーションの進化を加速させました。 欧州サイバーセキュリティ機関(ENISA)は、2022年ENISA脅威状況報告書において、このモジュール型サービス基盤構造の成長を検証しました。同報告書は「脅威グループの多様化・専門化・特化の進展」と、侵入の各段階に関与する異なるアフィリエイトの「組み合わせ自由」な性質を強調しています。報告書には、犯罪経済がギグエコノミーの原則をいかに採用しているかを示す、多くのインサイトが記載されています。 モジュール化された人材とプロジェクトベースの犯罪 ランサムウェア攻撃チェーンで見られる専門的役割について、例を挙げます。 初期アクセス:初期アクセスブローカー(IAB)、フィッシング・ソーシャルエンジニアリング専門家、コール担当者/交渉担当者、エクスプロイト開発者 発見・横展開(ラテラルムーブメント)・列挙:偵察専門家/侵入オペレーター、マルウェアローダー/ペイロード展開専門家、スクリプト開発者 持続性確保・特権昇格:侵入専門家/ポストエクスプロイトオペレーター 防御回避:セキュリティ回避専門家、難読化エンジニア データ窃取:データ窃取者、窃取専門家 ランサムウェアの展開:ランサムウェア開発者、インフラオペレーター 恐喝・交渉:身代金要求文作成者、交渉担当者/通信専門家、広報/情報漏洩サイト管理者 SafePayとHelloGookieはコール担当者と交渉担当者を利用し、Qilinは弁護士を待機させ、Anubisはデータ窃盗犯と盗んだデータの金銭化専門家を結びつけます。DragonForceは特に他のグループにプロジェクト共同作業を提供します。これらの役割が全て別々の個人によって行われるわけではありませんが、全てのグループが異なる専門性とニッチな才能を稼働させています。 集団とカルテル 現代のサイバー犯罪経済のもう一つの特徴は、脅威アクターがリソースを共有する、緩やかな集団として活動する可能性があることです。その顕著な例として、分散型脅威アクター連合であるDragonForceランサムウェアカルテル(DFRC)が挙げられます。カルテルメンバーは、マルウェア、攻撃管理ツール、ストレージ、そして「信頼性の高いインフラ」といったDragonForceのリソースを活用しつつ、独自のブランド名で攻撃を仕掛けることができます。脅威アクターはこれらのリソースを自由に共有・協働して利用でき、DragonForceの中核オペレーターはサービスの対価として合意された取り分を得ることになります。カルテルとして、DFRCは広報活動も展開し、宣伝を利用して被害者に圧力をかけ、脅威環境における支配権の確立を図ります。 Scattered Spiderは、ソーシャルエンジニアリング、SIMスワッピング、なりすまし(高度な標的型攻撃(APT)と関連付けられる技術)を専門とする分散型アクター集団の別の例です。Lapsus$も同様のグループで、ソーシャルエンジニアリングと多要素認証(MFA)の悪用によるネットワークアクセス取得を専門とします。 両グループは「The Com」(「The Community」の略称)と呼ばれる大規模で緩やかな集合体から派生しました。The Comの仲間は通常、オンラインゲームやその他のインターネット空間を通じて台頭します。Darknet Diariesは2022年にThe Comのメンバーにインタビューを実施しました。ポッドキャストを聴取、またはトランスクリプトを閲覧するにはこちら。 防御側にとっての意義 このギグモデルはサイバー犯罪経済のレジリエンスを高めます。脅威アクターが逮捕されなければ、単に別の領域へ移動するだけです。ITチームはギグ型脅威モデルへの防御策を検討する必要があるでしょう。セキュリティは広範で、行動ベースかつ、多層的であるべきです: 既知の侵害指標だけでなく、振る舞い検知と脅威ハンティングを活用する。 異常なアクセスパターンや権限昇格を監視する。 従業員にフィッシング、ボイスフィッシング、なりすまし戦術の認識を訓練する。 ゼロトラストの原則を適用する——侵害を前提とし、あらゆるアクセス試行を検証する。 新興のアンダーグラウンドツールやサービスに関する脅威インテリジェンスで情報を更新する。 バラクーダで脅威に対抗 AI搭載サイバーセキュリティプラットフォームにより、企業は保護とサイバーレジリエンスを最大化できます。高度な保護、リアルタイム分析、プロアクティブな対応機能を提供する統合プラットフォームは、セキュリティギャップの解消、運用複雑性の低減、可視性の向上を支援します。主要なセキュリティ機能を統合することで、管理負担を最小化し運用を簡素化できます。サイバーセキュリティ専門家のガイダンスにより、統合サイバーセキュリティプラットフォームのすべての利点を活用できます。 まずは、バラクーダのウェブページにアクセスし、どのようなセキュリティ対策が可能か、そのソリューションをご確認ください。

海外ブログ

生成AIの急速な普及がセキュリティ課題を生む

2025年8月5日、Mike Vizard 昨今、サイバーセキュリティチームは、生成型人工知能(生成AI/GenAI)ツールの導入ペースに追いついておらず、特にシャドーAIサービスの利用が増加し続ける中、今後数週間から数ヶ月でデータ侵害インシデントが急増する可能性が高い。 ManageEngineの調査によると、IT意思決定者(ITDM)の70%が組織内で無許可のAI使用を確認しており、従業員の60%が1年前よりも承認されていないAIツールを頻繁に使用している。91%がポリシーを導入しているが、明確で強制力のあるAIガバナンスポリシーを実施し、生成AIツールの無許可使用を積極的に監視しているのはわずか54%である。 また85%が「従業員のAIツール導入速度がIT部門の評価速度を上回っている」と報告。従業員の32%が会社の承認を確認せずに機密クライアントデータをAIツールに入力しており、37%が社内の非公開データを入力した。過半数(53%)が「業務用AIタスクへの個人端末使用が組織のセキュリティ態勢に盲点を生んでいる」と指摘している。 Harmonic Securityの別レポートによれば、生成型ツールへの従業員プロンプトの8.5%に機密企業データが含まれている。入力データのほぼ半数(48%)が顧客データであり、機密従業員データを入力したケースは27%だった。 データ漏洩以外にも対処すべき潜在的なサイバーセキュリティ問題として挙げられるのは、悪意のある出力を生成したり機密データを抽出したりするプロンプトインジェクション攻撃、AIモデル訓練用データの意図的な汚染、AIインフラやAIモデル構築に用いられるソフトウェアサプライチェーンを標的としたサイバー攻撃、そしてAIモデルそのものの盗難である。 現時点で生成AIツールの使用を禁止することは現実的ではないため、多くのサイバーセキュリティチームは、避けられないこれらの侵害を待つのではなく、生成AIの使用状況を積極的に検知・監査・監視する方向へ動いている。こうした知見を武器に、サイバーセキュリティチームが審査した認可済み生成AIツールとワークフローのセットを基盤としたガバナンスポリシーの定義が可能となる。 生成AIツールやプラットフォームの普及に伴い発生するあらゆるインシデントを防止することは不可能かもしれないが、追加トレーニングを少し施すことで、重大な侵害の数を劇的に抑制できると期待される。 もちろん、サイバーセキュリティ専門家が「門が閉まった後で馬を追う」ような状況に陥るのは今回が初めてではない。多くの点で、生成AIツールやプラットフォームの採用は、単に最新のシャドウクラウドコンピューティング事例に過ぎない。唯一の違いは共有される機密データの量であり、これはあまりにも多くの従業員が、例えば数多くのSaaSアプリケーションに関連する過去のクラウドセキュリティインシデントからいまだに教訓を学んでいないことを示唆している。 サイバーセキュリティチームは、生成AI関連のセキュリティインシデントに対処するにあたり、再び、忍耐を要する対応を求められる。しかし同時に、これらは教訓を得られる機会ともいえる。ウィンストン・チャーチルがかつて指摘したように、「良い危機は決して無駄にしてはならない」のであるから。

海外ブログ

マルウェア概説:新しい脅威、古くからある脅威

2025年8月6日、Tony Burgess 今回は最新のマルウェア動向をいくつかまとめます。こちらにはEntra IDデータへの脅威やAI企業を装った詐欺などが含まれます。さらに、過去を振り返り、登場から10年近く経った今もなお多大な被害をもたらしている古典的なランサムウェアの亜種についても検証します。 パスワードスプレー攻撃 vs. Entra ID 種類: ブルートフォース攻撃の亜種 ツール: dafthack/DomainPasswordSpray, dafthack/MSOLSpray, iomoath/SharpSpray (全てGitHubで公開中) 脅威アクター: APT28(別名IRON TWILIGHT, SNAKEMACKEREL, Swallowtail, Group 74, Sednit, Sofacy, Pawn Storm, Fancy Bear, STRONTIUM, Tsar Team, Threat Group-4127, TG-4127, Forest Blizzard, FROZENLAKE, APT29(別名IRON RITUAL)、IRON HEMLOCK、NobleBaron、Dark Halo、StellarParticle、NOBELIUM、UNC2452、YTTRIUM、The Dukes、Cozy Bear、CozyDuke、SolarStorm、Blue Kitsune、UNC3524、Midnight Blizzard、APT33(別名HOLMIUM)、Elfin、Peach Sandstorm、Play この非常に長い脅威アクターのリストが示すように、パスワードスプレー攻撃は標的ネットワークへのアクセス手段として爆発的に普及しています。内部に侵入した攻撃者は横方向に移動し、高価値データを発見・流出させ、ランサムウェアやその他のマルウェアを挿入するなど、様々な活動が可能です。 従来のブルートフォース手法が(ほぼ)ランダム生成されたパスワードで標的アカウントを高速にアタックするのと異なり、パスワードスプレー攻撃では「password」「1234」など既知の一般的なパスワードを少量リスト化し、低頻度で試行する。 Entra IDシステムに対するパスワードスプレー攻撃は増加傾向にあり、最近では3大陸にまたがる、約8万アカウントを標的としたキャンペーンが発生しました。これは強固で固有のパスワードの使用を徹底すること、および堅牢なバックアップシステムによるEntra IDデータの保護の重要性を浮き彫りにしています。 偽の生成AIツール 種類: フィッシング、トロイの木馬、マルバタイジング ツール: NoodlophileStealer、ランサムウェア 脅威アクターはAI関連への関心の高まりを悪用し、新たな攻撃手法を開発しています。マルウェアを隠蔽した偽の生成AIツールを作成し、マルバタイジングやフィッシングを通じて拡散させています。 隠蔽されたマルウェアは主にスティーラー(特にNoodlophileStealerが頻出)で構成され、金融情報などの機密データを発見・窃取するために使用されます。 常に言えることだが、セキュリティ意識——そして広く認知されていない新ツールへの強い懐疑心——がこれらの攻撃を防ぐ鍵である。 過去の脅威:WannaCry 種類:ランサムウェア、ワーム 初確認時期:2017年5月 悪用された脆弱性:EternalBlue、DoublePulsar 脅威アクター:ラザルスグループ(北朝鮮関連) 2017年、WannaCry(別名WCry、WanaCryptor)が世界を震撼させ、現代のランサムウェア時代を幕開けさせた。攻撃開始からわずか2日間で推定20万台のコンピュータが感染した。マイクロソフトは複数のサイバーセキュリティ企業と連携し、マルウェア内に発見されたキルスイッチを起動するWindowsパッチを迅速に提供した。それでも攻撃終了までに数億ドルの身代金支払いが発生した。 WannaCryの重要な革新点はワーム機能を備えていたことだ。標的環境内の重要データを検索・暗号化するだけでなく、接続された他のコンピュータへ自身のコピーを注入する能力を持ち、前例のない速度で拡散した。 WannaCryの新種は今も世界中のシステムを攻撃し続けており、初期対応で悪用されたキルスイッチは搭載されていない。使用頻度の高いマルウェア種別には入らないものの、Any.Runの報告によれば2025年7月だけで227件のタスクが検出されている。 これは古いマルウェアが決して消滅せず、むしろ衰退すらしないという大切な教訓といえるだろう。やはり、常にシステムのパッチ適用とセキュリティ対策の継続的更新を怠らないよう、十分に注意と対策を継続することが重要です。 バラクーダ製品におけるセキュリティ向上 -新機能「マルウェア検出」バラクーダのCloud-to-Cloud Backupは、バックアップデータに潜んでいたマルウェアを、そのまま復元してしまうリスクに対応し、復元のタイミングでデータをスキャン。もしマルウェアが含まれていれば復元をストップします。これにより、「安全なデータだけを復元する」 という安心を提供します。 復元時にマルウェアを検出・遮断可能、さらに過去に保存された脅威も再び活動することを防止できる、この「マルウェア検出」機能は、Microsoft 365向けCloud-to-Cloud...

海外ブログ

SafePay:メール爆弾、電話詐欺、そして巨額の身代金要求

2025年7月25日、Christine Barry ブランド名を選ぶ際、「SafePay」は最もつまらない選択肢の一つだろう。組織犯罪グループというより、決済アプリの名前に聞こえる。ドラゴンも虫も蛇がうごめく頭(Medusa?)も登場しないが、このブランドを掲げる集団は高度な技術と冷酷さを兼ね備えている。強力な暗号化、データ窃取、そして急増する被害者リストへの巨額の身代金要求で名を馳せている。 SafePayランサムウェアは2024年10月に初めて確認され、その後少なくとも1か月前から活動していたことが判明した。2025年第1四半期末までに、SafePayは200以上の被害者を主張しており、その中には複数業界のマネージドサービスプロバイダー(MSP)や中小企業(SMB)も含まれる。同グループは執拗に活動を続け、2025年5月には58~70件の被害を主張し、その月で最も活発なランサムウェアグループとなった。 SafePayとは何者か? まずブランド名から考察しよう。「SafePay」という名称は、グループを信頼できるように見せかける試みか、あるいは正規のセキュリティ製品名を利用することで混乱を招く意図がある可能性がある。正規で信頼され得るソフトウェアと同じ名称を用いることで、プロセス一覧やソーシャルエンジニアリング攻撃、フィッシングメールにおいて自らの活動を隠蔽できる。名称に特別な意味や由来を示す公開情報は存在せず、おそらく何の意味もないのだろう。 SafePayランサムウェアの運営者は自らを「SafePayチーム」と呼んでいます。このグループはランサムウェア・アズ・ア・サービス(RaaS)プログラムを提供しておらず、これはSafePayが独自のインフラストラクチャ、運用、交渉を管理する中央集権的な組織であることを示唆しています。 専門家は、SafePayが別のランサムウェアグループからリブランディングまたは移行した経験豊富な脅威アクターによって管理されていると推測している。SafePayとLockBitランサムウェアのバイナリ間には顕著な類似点が存在するが、SafePayは特にLockBit 3.0(2022年に漏洩)と最も類似している。Yelisey Boguslavskiyによる分析では、SafePayとConti攻撃の類似性が確認され、SafePayにはContiや他グループの元メンバーが関与している可能性が示唆されている。Boguslavskiyはさらに、2024年のSafePayの急成長がBlack Basta崩壊の主因だったと推測している。これはSafePayが既存脅威グループから意図的かつ戦略的に人材を獲得して形成されたことを示唆する。 SafePay運営者の所在地は公に確認されていないが、東欧を「拠点」とする証拠が存在する。SafePayのバイナリにはキルスイッチが組み込まれており、ロシア語やその他のキリル文字言語をデフォルトで使用するシステム上での実行を阻止する。このキルスイッチは、同グループが当該地域で活動していることを示す最も一般的な指標の一つである。 SafePayはRaaS(Ransomware as a Service)運営ではないため、拠点地を示唆する募集投稿や提携ルールは存在しない。被害者所在地データから、SafePayは米国とドイツの標的を優先しているようだ。国別内訳は以下のグラフを参照ください。 SafePayとソーシャルエンジニアリング SafePayの攻撃はソーシャルエンジニアリング戦術に大きく依存しています。同グループの代表的手法の一つは、従業員に大量のスパムメールを送信して企業の業務を混乱させることです。研究者らは、ある攻撃で45分間に3,000通以上のスパムメッセージが配信された事例を確認しています。 攻撃者はスパム攻撃による混乱を利用し、Microsoft Teamsを通じて従業員に音声通話・ビデオ通話・テキストメッセージで接触します。脅威アクターは企業のテクニカルサポート担当者を装い、メール攻撃による問題の解決を提案します。脅威アクター/発信者が成功した場合、従業員にMicrosoft Quick Assistのようなツールを通じてシステムへのリモートアクセスを提供させるよう説得します。Microsoft SecurityブログにはBlack Bastaがこの手法を用いて初期アクセスを獲得した手順の詳細な解説が掲載されています。この種の攻撃の仕組みに不慣れな場合は、該当ブログ記事およびMicrosoft Teamsのセキュリティ対策に関するMicrosoft記事の参照をお勧めします。 ここで重要な点をいくつか指摘します。まず最も重要なのは、これは脅威アクターが企業のヘルプデスクを攻撃ベクトルに転用した事例であることです。本攻撃ではヘルプデスクがなりすまされ、脅威アクターは従業員が脅威アクターと正規のテクニカルサポートを見分けられないことに依存しています。カオスランサムウェアは現在、この攻撃の変種を利用している。過去にはブラック・バスタなどでも同様の手口が確認されている。この種の攻撃に対抗するには、ヘルプデスクサポートの認証を義務付ける従業員教育とセキュリティポリシーが有効だ。ヘルプデスクセキュリティの詳細はこのRSAブログ記事を参照のこと。 もう一つの重要な点は、ボイスフィッシング(vishing)攻撃は電話詐欺を専門とする脅威アクターによって頻繁に実行されるということだ。こうした「発信者」や「話者」は犯罪フォーラムやマーケットプレイスでサービスを宣伝しています。組織化された発信者グループは、Vishing-as-a-Service(サービスとしてのVishing)や、被害者にMFAプロンプトの承認をさせるといった専門的な詐欺を提供する場合があります。以下のような募集投稿も見られるでしょう: コール担当者は通常、英語やその他の言語に堪能で、優れた口頭表現力と会話スキルを有しています。コール担当者の役割は、標的へ電話をかけ、信頼できる人物を装い、被害者を操作して詐欺への参加を促すことです。これは一部のランサムウェアグループが外部委託を希望する特殊な詐欺手法です。グループが内部要員か外部コール担当者を採用するかに関わらず、ヴィッシング(Vishing)詐欺師が顕著な訛りやAI音声を使用するとは限らない点に注意が必要です。 YouTubeの「詐欺師を釣る」動画では、フィッシング詐欺の試みや攻撃的なコール担当者の実例を確認できる。注意喚起:一部の詐欺師を釣る者は不適切な表現を削除しているが、全ての”釣り”の内容は職場や子供向けではないと想定すべきです。 SafePay攻撃チェーン ソーシャルエンジニアリングに加え、SafePayは盗まれた認証情報、脆弱な/デフォルトパスワード、エクスプロイト、セキュリティ設定ミスを利用してシステムへのアクセスを獲得することが確認されている。彼らは独自にアクセスを確立するか、初期アクセスブローカー(IAB)からアクセスを購入する可能性がある。初期アクセスが確立されると、攻撃は典型的な手順で進行する。 特権昇格:ネットワーク内部に侵入後、攻撃者は特権を昇格させてより深い制御権を獲得します。手法にはOSの脆弱性や脆弱なセキュリティの悪用、Mimikatzなどのツールを用いた認証情報の窃取が含まれます。これにより攻撃は基本ユーザーアクセスから管理者権限やシステムレベル権限へ移行します。成功した場合、攻撃者は攻撃の次の段階で制限のないアクセス権を獲得する可能性があります。 横展開(ラテラルムーブメント): 攻撃者はネットワーク内を移動し、機密データや追加リソースを発見します。この段階では、ネットワークのマッピングや攻撃の他のステップを実行するために、複数の「現地資源活用型」手法を使用しています。 防御回避: 攻撃は、アンチウイルスを無効化したり、イベントログを消去したり、悪意のあるコードを難読化したり、セキュリティアラートを無効化するためにシステムレジストリを変更したりしようと試みます。SafePayは通常、スタートアップ項目の変更やリモートアクセスソフトの設定を通じて永続化を試みます。永続化は中断された攻撃を再開し、必要に応じてシステムへの長期アクセスを確保するために使用されます。 データ収集と流出:データが特定・収集され、流出のために圧縮されます。SafePayは圧縮にWinRARや7-Zipを、データ転送にRCloneやFileZilla FTPを使用することが確認されています。 暗号化と恐喝:重要データが漏洩されると、ランサムウェアのペイロードがファイルを暗号化し、それぞれを.safepay拡張子で再命名します。SafePayは身代金要求書(readme_safepay.txt)をドロップし、支払い手順とリークサイトへのデータ公開脅迫を記載します。 動機と著名な被害者 SafePayは金銭目的のランサムウェア攻撃であり、二重恐喝(暗号化+データ流出)の常套手段と身代金要求文の以下の記述がそれを裏付ける: 我々は政治的動機を持つ集団ではなく、金銭以外の目的はない。 SafePayの身代金要求額は通常、被害者の年間収益の1~3%と高額である。ただし、身代金支払いが規制上の影響を及ぼす場合、要求額は大幅に減額される可能性がある。 SafePayの最も著名な被害者の1つが、グローバルIT流通・サービス企業イングラム・マイクロである。攻撃は2025年7月上旬に確認されたが、同社は攻撃者の名称を公表しなかった。研究者は、グループの漏洩サイトに掲載された証拠とダークウェブ監視サービスが共有した脅威インテリジェンスに基づき、本件をSafePayの犯行と特定した。この攻撃は世界的な中核業務を混乱させ、業界アナリストは注文履行不能による1日あたり少なくとも1億3600万ドルの売上損失を推定した。 SafePayは2024年10月にマイクロライズを攻撃した。マイクロライズは英国に拠点を置く企業で、車両追跡、ドライバー通信、車両の健康・安全管理などの輸送管理技術ソリューションを提供している。これによりマイクロライズの顧客業務が混乱し、DHLの配送や英国法務省が使用する囚人輸送車のセキュリティシステムにも影響が及んだ。 自分自身や組織を守るために SafePayランサムウェアへの防御には包括的なサイバーセキュリティ戦略が不可欠だ。これには多要素認証、定期的なパッチ適用、強力なエンドポイント検知・対応、ネットワークセグメンテーションなどの技術的対策が含まれる。フィッシング詐欺やその他のソーシャルエンジニアリング攻撃に対する従業員教育の重要性も増している。そしてもちろん、すべての企業は完全なランサムウェア対策バックアップソリューションを導入し、チームは復旧プロセスを定期的にテストすべきです。 バラクーダによる対策 防御するための対抗策の実施を待つことはありません。ランサムウェアと戦う最適なタイミングは、もちろん攻撃を受ける前です。フィッシングメールをブロックし、Webアプリケーションを保護し、ビジネスに不可欠なデータを安全に守るランサムウェア保護ソリューションでビジネスを守りましょう。サイバーセキュリティ専門家やSI企業等のガイダンスにより、最適なランサムウェアの脅威への対策、保護について検討開始しましょう。

海外ブログ

【Backup障害: 復旧済】 クラウド管理画面が表示されない

2025年8月26日未明より下記の障害が発生しておりましたが、同日午前10時20分頃に復旧致しました。影響を受けられたお客様にはご不便・ご迷惑をお掛けし、大変申し訳ございませんでした。 【発生日時】2025年8月26日 未明 【復旧時刻】2025年8月26日 午前10時20分頃 【発生事象】 Cloud Controlにログイン後、左ペインから[Backup]を選択しても、右ペインのダッシュボードでロード状態が続き、表示されない。 Cloud Control で[バックアップ][リストア] 等メニューを選択しても、左ペインからバックアップアプライアンスが選択できない 【原因】本障害は、弊社クラウド内で利用されているDNSサービスの障害の影響により発生しておりました。8月26日午前10時20分に復旧を確認しておりますが、もし問題の継続が見られるようでしたら、弊社サポートチームまでご連絡下さい。 バラクーダネットワークスジャパン テクニカルサポート窓口 対応時間:平日9:00~17:00 (弊社指定の休日除く) E-mail : jsupport@barracuda.com 電話 : 050-1791-0530

技術情報

メール脅威レーダー – 2025年7月

2025年7月24日、Threat Analyst Team 7月中に、Barracudaの脅威分析チームは、世界中の組織を標的とした複数の注目すべきメールベースの脅威を特定しました。その多くは、人気のフィッシング・アズ・ア・サービス(PhaaS)キットを活用していました。脅威には以下のものが含まれます: Tycoon PhaaSがAutodesk Construction Cloudを偽装した資格情報フィッシング攻撃 米国在住のドライバーを標的とした偽の道路料金違反詐欺 PhishingメールがZix Secure Messageサービスを模倣 EvilProxy攻撃がRingCentralを偽装 Gabagoolフィッシングキットがビジネス生産性ツールを悪用した毒性PDF CopilotとSharePointのブランドを組み合わせたフィッシング攻撃 LogoKit Roundcubeウェブメールサービスを利用した資格情報窃取攻撃 Tycoonリンクをドキュメントダウンロードとして配布 Autodesk Construction Cloudを悪用したフィッシング攻撃 脅威の概要:Barracudaの脅威アナリストは、攻撃者がAutodesk Construction Cloudを悪用して高度なフィッシング攻撃を配信していることを確認しました。Autodesk Construction Cloudは、設計から建設、プロジェクト管理、予算管理まで、建設プロジェクトに携わる人々が利用するオンラインコラボレーションツールのセットです。 Barracudaが確認した攻撃では、攻撃者は信頼できる役員を装い、Autodesk経由で公式に見えるプロジェクト通知を送信します。これらの通知は、Autodeskがホストするページに誘導し、一見無害なZIPファイルが含まれています。 ZIPファイルには、フィッシング攻撃を開始するHTMLファイルが含まれています。 HTMLファイルを開くと、フィッシング攻撃でよく使われる偽のCAPTCHA認証画面が表示されます。これは攻撃に信憑性を与え、自動セキュリティ検出を回避する効果があります。ユーザーは、本物そっくりのページでMicrosoftのログイン資格情報を入力するよう促されます。 このキャンペーンでは、Microsoftのログイン画面を模倣し、二要素認証の保護を回避するように設計された「Tycoon 2FAフィッシングキット」が使用されています。 攻撃者は米国在住のドライバーを標的とした新たな料金詐欺キャンペーンを展開 脅威の概要:米国在住のドライバーを標的とした新たなフィッシング詐欺が、未払いの料金に関する偽の通知を送信しています。被害者はテキストメッセージ、メール、または電話で緊急のメッセージを受け取ります。これらのメッセージは、正規の料金徴収機関から送信されたように見えます。メッセージでは、受取人が料金を支払わない場合、アカウントの停止や法的措置が取られると脅迫します。 メッセージには、車番やクレジットカード情報などの機密情報を入力させる偽のウェブサイトへのリンクが含まれています。詐欺師はこれらの情報を収集し、金銭的利益や身分盗用目的に利用します。 緊急性を強調し、公式ブランドを偽装する手法は、受信者がメッセージの正当性を確認せずに迅速に行動するよう圧力をかけ、この詐欺の有効性を高めています。 Zix Secure Message Centerを偽装したフィッシングキャンペーン 脅威の概要:このキャンペーンは、医療、金融、法律、政府機関など多くの組織で利用されている暗号化メールサービス「Zix Secure Message Center」を模倣しています。 被害者は、安全なメッセージに関するメールを受け取り、リンクをクリックして閲覧するよう促されます。リンクをクリックすると、偽のZixページに誘導され、メールアドレスの入力が求められます。その後、ユーザーは資格情報を盗むために設計された偽のMicrosoftログインページにリダイレクトされます。 このキャンペーンは、Zixの実際のワークフローとブランドを忠実に再現しているため、受信者が詐欺に気づきにくい点が特徴です。ZixやMicrosoft 365などのメール暗号化サービスを利用している組織は特にリスクが高いです。 EvilProxyによるRingCentralを偽装した偽のボイスメール攻撃 脅威の概要:Barracudaの脅威アナリストは、偽のボイスメール通知を利用して被害者を悪意のあるサイトに誘導し、資格情報を入力させる高度なフィッシング攻撃を確認しました。 RingCentral(人気のクラウドベースのビジネスコミュニケーションおよびコラボレーションプラットフォーム)を装った攻撃者は、個人情報を盛り込んだ「新しいボイスメール」に関する説得力のあるメールを送信します。再生ボタンをクリックすると、信頼できるニュースレタープラットフォーム(Beehiiv)から始まり、正当なクラウドホスティング(Linode)を経由し、最終的にglitch.meでの検証ステップにリダイレクトされます。 これらのステップは攻撃の検出を回避し、信頼性を高めます。最終的な目的地は、Microsoftの資格情報を収集するために設計されたEvilProxy PhaaSキットを使用したフィッシングページで、一般的なセキュリティチェックを bypass します。この多層的なアプローチにより、攻撃は検出が困難で非常に効果的です。 サマリ Gabagoolフィッシングキットがビジネス生産性ツールを悪用し、有害なPDFを拡散 脅威の概要:Gabagoolは、ステルス性と効果で知られる高度なPhaaSキットで、企業や政府の従業員を標的とした高度な資格情報の窃取戦術を使用します。Barracudaの脅威アナリストは、GabagoolとNotion.comのビジネス生産性ツールのファイル共有機能を使用して、フィッシングリンクを含む悪意のあるPDFファイルを配布する攻撃者を検出しました。これらのPDFは、ユーザーの資格情報を窃取する目的で設計されたフィッシングページに誘導します。信頼されたプラットフォームと一見無害なPDFファイルを悪用することで、攻撃者は標準的なセキュリティ対策を回避する可能性を高めています。 CopilotとSharePointのブランドを組み合わせたフィッシング 脅威の概要:サイバー犯罪者は、Microsoft SharePointとCopilotのブランドをフィッシングスキームに組み込み、内部またはベンダーのアカウントから送信された本物の「ドキュメント共有」アラートのように見えるメールを作成しています。これらのメッセージは、受信者にリンクをクリックさせ、巧妙に偽装されたMicrosoftログインページに誘導します。このキャンペーンは、Microsoftツールに依存する組織を標的とし、不注意な従業員からログイン資格情報を収集することを目的としています。 LogoKitはRoundcubeウェブメールサービスを利用して資格情報窃取をサポート 脅威の概要:このフィッシングキャンペーンは、Roundcubeの無料オープンソースウェブメールクライアントのユーザーを標的とし、パスワードが48時間以内に失効するとの偽の警告を表示します。メッセージには、現在のパスワードを維持するためと称するリンクが含まれていますが、これはLogoKitツールキットを使用して作成されたフィッシングサイトに誘導されます。ここでユーザーは資格情報を入力するよう促され、その情報が攻撃者に収集されます。 Tycoon PhaaSリンクがプロジェクト文書ダウンロードとして配布 脅威の概要:このフィッシングキャンペーンは、『Project Overview.pdf』などの正当なビジネス文書を装ったメールを流通させています。被害者はダウンロードリンクをクリックするよう誘われ、複数の中間ページを経由して悪意のある意図を隠蔽した後、最終的にTycoon PhaaSホストのフィッシングサイトに誘導されます。このモジュール式で回避性の高い戦略は、攻撃者が検出を回避し、悪意のあるURLの有効期間を延長するのに役立ちます。このキャンペーンは、文書をやりとりすることに慣れたビジネスユーザーを標的とし、フィッシングリンクを信頼してクリックする可能性が高く、資格情報の盗難やビジネスへの侵害につながる可能性があります。 Barracuda Email Protectionが組織を支援する方法 Barracuda Email Protectionは、高度なメール脅威から防御するための包括的な機能セットを提供します。これには、フィッシングやマルウェアから保護するEmail Gateway Defenseや、ソーシャルエンジニアリング攻撃から守るImpersonation...

海外ブログ

マルウェア概説:4つのマルウェアが連携して活動

2025年7月21日、Tony Burgess 本日のマルウェア概説では、ほぼ同じ時期に現れた4つの異なるマルウェアの例を簡単に紹介します。これらのマルウェアは、それぞれのグループによって異なる目的で利用される複雑な脅威の連鎖を実証しています。 このケースでは、RomCom RAT、TransferLoader、MeltingClaw、DustyHammockの4つが、2020年代初頭にロシアのウクライナ侵攻後に特定されました。これらのマルウェアは、ロシア語を話すグループによってウクライナ、ポーランド、および一部のロシアの標的に対して広く使用されています。 RomCom RAT タイプ: リモートアクセストロイの木馬(RAT) 配布方法: フィッシングキャンペーン、改ざんされたURL、偽のソフトウェアダウンロード 変種: SingleCamper 最初の特定: 2022年 主な標的: 主にウクライナの標的に対して展開されています 既知のオペレーター: TA829、UAT-5647 RomCom RATは、脅威アクターがエンドポイントコンピュータを遠隔操作するためのバックドアを作成するために使用されます。ロシア関連グループTA829は、このツールを含む他のツールを情報収集や金融詐欺に利用しています。このグループは通常、Mozilla FirefoxとMicrosoft Windowsの脆弱性を悪用してRomCom RATを拡散します。 RomCom RATでシステムが侵害されると、脅威アクターは通常、TransferLoaderやSlipScreenのようなステルスローダーをシステムに挿入します。これらのローダーは、ターゲットシステムにランサムウェアをロードするために使用されます。 当初はロシア語を話すグループによってウクライナとポーランドの標的に対して主に使用され、その後金融犯罪に適応されました。 TransferLoader タイプ: マルウェアローダー 配布方法: 就職応募をテーマにしたフィッシングキャンペーン、RAT感染 最初の発見: 2025年2月 既知のオペレーター: UNK_GreenSec、RomCom TransferLoaderは、ダウンロードツール、バックドア、バックドアローダーを組み合わせ、脅威アクターが侵害されたシステムに変更を加え、ランサムウェアや他のマルウェアを挿入する機能を可能にします。 初めて発見されたのは、アメリカのある法律事務所のシステムにMorpheusランサムウェアをロードするために使用された際です。その後、MeltingClawやDustyHammerなどのマルウェアをドロップするために使用されています。 TransferLoaderはステルス性を重視して設計されており、検出を回避するための多様な技術を採用しています。ダウンロードされた悪意のあるコードを実行する際、偽のPDFファイルを開くことで活動を隠蔽します。 MeltingClaw タイプ: ダウンロードツール バリエーション: RustyClaw 最初の発見: 2024 既知のオペレーター/作成者: RomCom — 別名 Storm-0978、UAC-0180、Void Rabisu、UNC2596、および Tropical Scorpius 高度な スピアフィッシングキャンペーンが、ダウンロードツール MeltingClaw とその派生版 RustyClaw の配信に利用されました。これらのツールは、バックドア DustyHammock または ShadyHammock をダウンロードしてインストールします。 これらのステルス性の高いバックドアは、ターゲットシステムへの長期アクセスを可能にし、データの発見・窃取やその他の悪意のあるタスクを実行できます。ロシアのウクライナ侵攻中に、ウクライナのシステムに対する諜報活動と破壊活動に利用されました。 DustyHammock タイプ: バックドア バリエーション: ShadyHammock 初確認: 2024 DustyHammockは、コマンドアンドコントロールサーバーとの通信、標的システムでの初期偵察、脅威アクターが任意のコマンドを実行したり、悪意のあるファイルをダウンロードして配置したりする機能を実行するように設計されています。 検出を回避しながら長期的なアクセスを可能にするため、DustyHammockはデータ漏洩とスパイ活動、および破壊活動に利用されています。...

海外ブログ

Barracuda Entra ID Backup Premiumで強化するサイバーレジリエンス

2025年7月8日、Christine Barry 数千社の企業がMicrosoft Entra IDをアイデンティティおよびアクセス管理(IAM)に依存しており、その中にはフォーチュン500企業の過半数が含まれます。ユーザー認証からMicrosoft 365のようなビジネスクリティカルなアプリケーションへのアクセス制御まで、Entra IDは現代のサイバーセキュリティの基盤を成しています。そのため、BarracudaはBarracuda Entra ID Backup Premiumのリリースを発表できることを嬉しく思います。これは、Entra ID環境を保護し、組織のビジネス継続性とサイバーレジリエンスを維持するための強力でコストパフォーマンスの高いソリューションです。 IAMとEntra IDの重要性にもかかわらず、Microsoftの復旧オプションは限定的で、保持されるデータは30日間リサイクルビンに送信されます。Barracudaのソリューションは、これらのネイティブ機能を超え、現代の脅威環境や誤削除、不適切な設定などのリスクからEntra IDを保護します。 Barracuda Entra ID Backup Premiumとは何ですか? Microsoft Entra ID(旧Azure Active Directory)は、現代のサイバーセキュリティに不可欠な「本人確認/身分証明」と「アクセス制御」を提供するクラウドベースのサービスです。認証は、ログインを試みるユーザーまたはデバイスの身分を検証し、不正なユーザーがネットワークにアクセスするのを防ぎます。権限付与は、ログインした各ユーザーに付与されるアクセス権限を制御します。これらの制御がなければ、ログインしたユーザーは許可されていないリソースにアクセスできてしまいます。 ドメインまたはSalesforceのようなサードパーティアプリケーション上のユーザー、デバイス、権限を管理するため、Microsoft Entra IDには、さまざまなデータタイプとその属性、およびそれらの関係性を含めて保存されています。もしオフィスビルがデジタルドメインだとすれば、Entra IDは外部と内部のドアの鍵を管理する場所です。各ユーザーがビルのどの部分を見たり入ったりできるか、いつ、どこからアクセスできるかを管理できます。これは単なる例え話ですが、その情報を突然失った場合を想像してみてください。 Microsoft Entra IDは月間6億1,000万人以上のユーザーが利用していますが、ネイティブのMicrosoft 365復元オプションではそのデータのほとんどが保護されません。Barracuda Entra ID Backup Premiumを使用すれば、安全で回復力のあるMicrosoft Entra ID環境を維持するために必要な最も重要なアイデンティティコンポーネントを保護できます。これには、ユーザー、グループ、役割、管理単位、アプリ登録、監査ログ、認証およびアクセスポリシー、BitLockerキー、デバイス管理設定などが含まれます。 このデータの損失または誤設定は企業にとって致命的な影響を及ぼす可能性があります。Microsoftの共有セキュリティモデル下では、顧客は自身のデータに対して責任を負います。Microsoftは支援を試みる可能性がありますが、その責任は負いません。Barracuda Entra ID Backup Premiumは、これらのすべてのデータタイプを保護し、バックアップ時の属性と関係性を保持します。また、すべてのBarracudaバックアップソリューション同様、クラウドベースのユーザーインターフェースにより、必要なデータを迅速かつ簡単に検索・復元できます。 バックアップの状態を監視し、データの健康状態を評価し、ストレージ統計にアクセスできます。 監査ログとメール通知により、実行されたすべてのアクションについて通知され、バックアッププロセスについて常に最新の状態を把握できます。 展開はわずか5分で完了します — 登録から最初のバックアップ実行まで。 Barracuda Entra ID Backup Premiumは、BarracudaONEプラットフォームとシームレスに統合され、バックアップの状態、データの状態、ストレージの洞察を中央集約型ダッシュボードで一元管理できます。リアルタイム監視、詳細な監査ログ、メールアラートでITチームはすべてのアクションを把握でき、高度な検索機能と詳細な復元機能で必要なデータを迅速に特定・復元できます。 マネージドサービスプロバイダー(MSP)や複数のテナントを管理する組織向けに、Barracuda Entra ID Backup Premiumは多様な環境におけるアイデンティティ保護管理を簡素化し、スケーラビリティを容易に実現します。このソリューションのメリットは、他のBarracudaセキュリティソリューションと組み合わせて展開し、BarracudaONEを通じて管理する場合にさらに拡大します。 Entra ID は主要な標的 世界最大のクラウドベースのアイデンティティサービスとして、Entra ID は、ヨーロッパ、北米、アフリカ、中東、時にはウクライナなどの重要なインフラセクターを標的とする脅威アクター(例:Storm-2372、Void Blizzard)の主要な標的となっています。Microsoft脅威研究によると、攻撃者は毎日6億件のアイデンティティ攻撃を実行しており、そのうち99%以上がパスワードベースの攻撃(フィッシングやパスワードスプレーなど)です。 Microsoftはまた、2024年に1秒あたり7,000件のパスワード攻撃をブロックしたと報告しており、2023年の1秒あたり4,000件から増加しています。 簡単に導入でき、利用が容易 Barracuda Entra ID Backup Premiumは、Barracudaの広範なリセラーネットワークおよびマネージドサービスプロバイダーを通じて、世界中で利用可能になりました。このソリューションは、アイデンティティ保護に特化した組織向けにスタンドアロン製品として購入可能であり、より広範なデータ保護機能を求める組織向けには、Barracuda Cloud-to-Cloud...

海外ブログ

新しいNIST LEVメトリクス:知っておくべきポイント

2025年6月25日、Doug Bonderud 増加する脆弱性報告と、重大な脆弱性および暴露(CVE)の未処理件数の増加が、企業をリスクにさらしています。新しいNIST Likely Exploited Vulnerabilities(LEV)メトリクスが役立ちます。以下にその仕組みを説明します。 CVEサイバーセキュリティの現状 NISTのCVEプログラムは、歴史的な脆弱性と新興の脆弱性を追跡し、企業のサイバーセキュリティリスクを軽減するのを支援しています。しかし、最近のNISTのアップデートによると、同機関は新しいCVEの処理と分類において遅れを取っています。このバックログの一因は、報告件数の増加です。2024年にはCVEの提出件数が32%増加し、NISTは「2025年も提出件数の増加が続く」と述べています。 手動プロセスと熟練の専門家不足もバックログに影響を与えています。NISTは内部プロセスの見直しと可能な限りのタスクの自動化により効率化を図る計画ですが、CVEのバックログは改善される前にさらに悪化する可能性があります。 これは、CVEデータを活用してサイバーセキュリティ対策を策定する企業にとって課題となっています。サイバー犯罪者が広く使用されるシステムを悪用する新たな手法を常に探求する中、報告と分析の遅延はセキュリティの隙間を生じさせます。企業が信頼するアプリケーションやAPIに未検出のリスクが存在する場合、攻撃者はセキュリティ介入なしに活動する時間を獲得できます。 近いものの、まだ十分ではない:KEVとEPSS CVE報告が遅れる中、Known Exploited Vulnerabilities(KEV)カタログやExploit Prediction Scoring System(EPSS)などの他のプログラムがリスク軽減の手段を提供しています。 KEVの理解 KEVリストはCISAによって維持されています。このリストには、実環境で悪用された1,300件を超える脆弱性が含まれています。そのため、リスクの源泉を把握し、効果的な対応策を策定する上で、セキュリティ情報源として広く利用されています。ただし、リストされた脆弱性の数が膨大であるため、カタログ全体に対する防御は現実的ではありません。代わりに、チームは最もリスクの高い脆弱性を特定し、標的を絞った対策を講じる必要があります。 EPSSの探索 EPSSは、2018年にインシデント対応とセキュリティチームフォーラム(FIRST)のセキュリティ専門家によって開発されました。このスコアリングシステムは、公開されているエクスプロイトの存在、エクスプロイトプロセスの複雑さ、脆弱なコードの普及度、侵入検知システム(IDS)やハニーポットなどのソースから収集された現実世界のデータなど、複数の要因を考慮します。 このデータを活用し、EPSSは設定された期間(通常は30日間)内に脆弱性が悪用される可能性を予測します。さらに、この30日間の期間中にリスクが最も高まる時期と低まる時期を提示します。EPSSの最新版は2025年3月にリリースされました。 両プログラムは侵害リスクの軽減に役立ちますが、注意点もあります。KEVは約1,300の脆弱性を検出しますが、これらのセキュリティ上の懸念は同等のリスクを伴いません。最近の『Security Week』の記事で指摘されたように、クラウドネイティブアプリケーションに影響を与える25のKEVバグの分析結果では、10件が技術的に悪用不可能か、実行に極めて特定の条件を要するものでした。そのため、これらの脆弱性は直ちに実行可能な脅威を意味しません。KEVのデータを活用するには、脆弱性の文脈を考慮する必要があります。これは、他のセキュリティ対策から時間とリソースを割く必要があります。 一方、EPSSは、30日間の期間で実際の侵害の発生可能性を予測することで、企業が脅威リスクをより正確に理解するのを支援します。課題はここにあります。サイバーセキュリティの landscape は30日間で大幅に変化するため、EPSSは長期的な計画には有用ですが、日常の運用には適していません。 LEVが公平性を保つ方法 LEVは脆弱性管理に新たなアプローチを提供し、脅威アクターによって既に悪用されている可能性を計算することに焦点を当てています。この悪用が観察されていない場合でもです。 LEV自体は、以下の項目を毎日更新する式です: CVEが既に悪用されている可能性 CVEが悪用される可能性 式は以下の通りです: LEVを使用すると、サイバーセキュリティチームは以下のデータを受け取ります: CVE名、日付、説明 過去の悪用確率 選択した30日間のウィンドウにおける最大EPSSスコア 各ウィンドウにおける最大EPSSスコアの日付 Common Product Enumeration(CPE)を使用して記述された影響を受けるソフトウェアまたはコードのリスト NIST LEVホワイトペーパーによると:「これらの結果は、既に悪用されたCVEの予想割合とKEVリストの網羅性を測定するために使用できます。これらの結果は、KEVベースおよびEPSSベースの脆弱性是正優先順位付けを補完することもできます。」 侵害の克服:協働による取り組み LEVはNISTのサイバーセキュリティツールキットにおける強力な新ツールですが、万能薬ではありません。既存のCVEの現実世界での影響に関する詳細な情報は侵害リスクの軽減に役立ちますが、LEVはEPSSやKEVなどの他の資産と組み合わせ、マルチモーダルAI脅威検出などの高度なサイバーセキュリティツールと統合することで、より効果を発揮します。 協働的な取り組みは、企業に既に発生した事象、現在進行中の事象、および今後数日または数週間で発生する可能性のある事象に関する重要な情報を提供します。その結果、攻撃者の活動を妨害し、侵害が発生する前に阻止するよりプロアクティブなサイバーセキュリティアプローチが実現します。 バラクーダの製品情報はこちら

海外ブログ