BianLian:顔を変えるランサムウェアの脅威

2024年8月9日、Christine Barry

サイバー犯罪の世界では、奇妙なブランド名は尽きることがありません。脅威をもたらす行為者は、人々を威嚇し、強力で巧妙な脅威であるというイメージを植え付けようとします。「ボブのランサムウェア」と呼ばれるものは、REvilやHiveほど不穏なものではありません。

REvilとHiveはどちらも「バイオハザード」を思わせる不穏な雰囲気を持っています。そして、Rhysidaというランサムウェアもあります。これはランサムウェアにふさわしい名前ですが、Rhysidaが何なのか知っている人だけがそう思うでしょう。詳細を理解するには調べる必要があるでしょう。そして、RansomHubは不気味な出会い系アプリのように聞こえます。

今日は、BianLianと呼ばれるランサムウェアの脅威に注目しますが、このグループは私が尊敬しうる命名を行いました。オリジナルのBianLianは「ビーイェンリーイェン」と発音され、四川オペラに組み込まれた伝統的な中国の芸術形式です。この名前は「顔が変わる」と訳され、パフォーマーがさまざまなキャラクターや感情状態を描写、巧妙な手口やその他の技術を使用して、マスクをほぼ瞬時に交換します。以下のビデオで例を見ることができます。

まるで魔法のようです。

脅威アクターのBianLianは、Bian Lianの美しい芸術とはまったく異なりますが、「顔を変える」という名前は的を射ているということができます。

BianLianの起源について

BianLian関連のインフラストラクチャは早くも2021年12月に検出されており、専門家は、グループがその時点でツールセットを積極的に開発していたと考えています。このランサムウェアは2022年7月に登場し、8月末までに、このグループはコマンド&コントロール(C2)インフラストラクチャを3倍に増やし、いくつかの業界で被害者をリストアップしました。

活動から1か月以内のBianLianの被害者、Cyble経由

一部の専門家は、BianLianは、同様の戦術、技術、手順(TTP)と観察可能な活動のタイムラインにより、Pysaグループのブランド変更または分派であると推測しています。この理論を裏付ける証拠は、公式の勧告や詳細な分析を発表していません。それどころか、Recorded Futureの研究者は、BianLianが2022年のランサムウェアシーンの真の新参者であると理論付けました。彼らは当時、これらの観察結果を発表しました。

…BianLianグループは、ランサムウェアエコシステムにおける新しい存在であるように見えます。さらに、BianLianの攻撃者は、ネットワークへの侵入に非常に長けているが、恐喝/ランサムウェアビジネスには比較的新しい個人のグループを表していると評価しています。…

このアクターは、被害者のネットワークを侵害することに長けていることを証明していますが、私たちは以下のことを見てきました。

- 被害者から別の被害者に誤ってデータを送信する。

- 比較的安定したバックドアツールキットを所有していますが、進化する身代金メモを備えた暗号化ツールを積極的に開発しています。

- 被害者とのコミュニケーションに長い遅延。

- グループ自身がOnionのサイトで認めているため、インフラストラクチャのビジネス面は信頼できません。

それ以来、BianLianは成熟しており、グループはランサムウェアの運用により経験豊富な新しいメンバーを獲得した可能性があります。私たちが確実に知っているのは、約2年間の運用で、BianLianは世界中のあらゆる規模の企業を犠牲にしてきたということです。

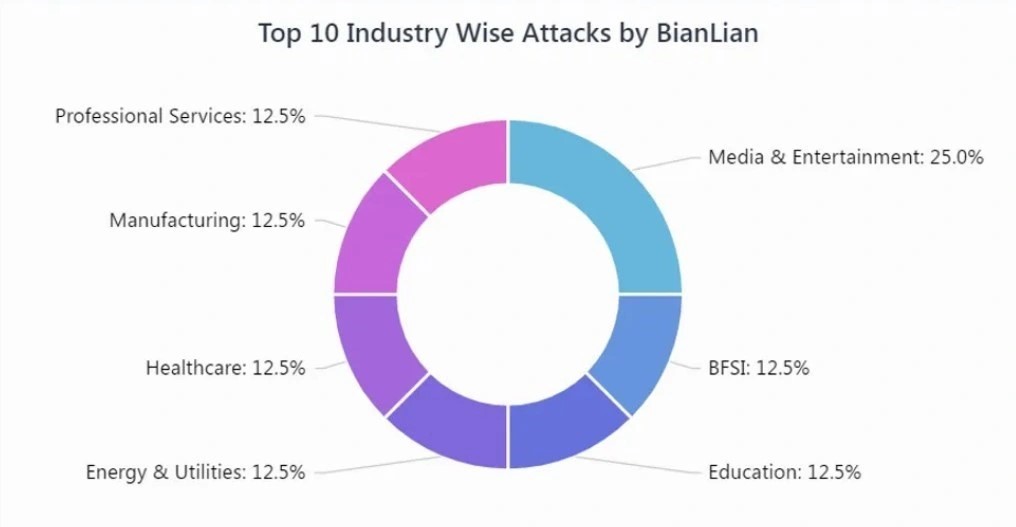

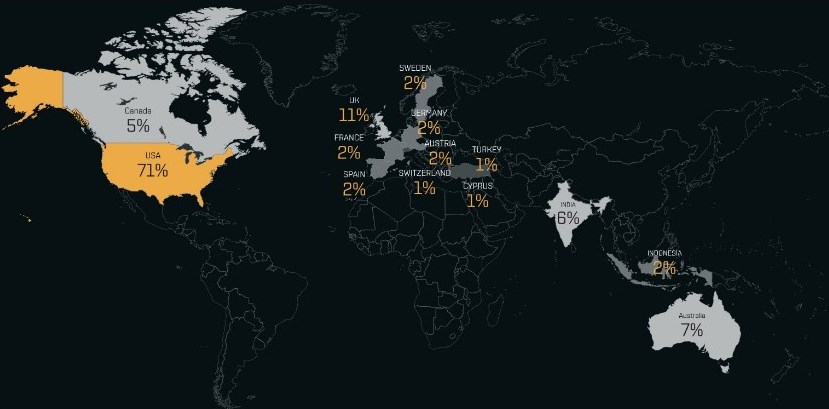

BianLianの脅威アクターの正確な場所は不明のようですが、グループは通信にロシア語を使用しており、ロシア語圏の国を標的にしていません。彼らの脅威活動は、米国(米国)、オーストラリア、およびヨーロッパの被害者に重点を置いています。これらの攻撃の大部分は、米国の製造業者や医療機関に対するものです。このグループは、イデオロギーや国民国家と結びついているようには見えない。BianLianはただお金を稼ぐために出かけており、ここでの彼らのプロフィールは、金銭的な動機を持つランサムウェアグループの典型です。政治や社会経済の問題はさておき、このグループは、対象国の法執行機関に協力しない場所で活動したいと考えています。

BianLian グローバル インパクト (Bleeping Computer 経由)

BianLianと暗号化

BianLianは、ここ数年でその名にふさわしいことを証明しました。このランサムウェアはGo(またはGoLang)で書かれているため、コードの更新プロセスが簡素化され、機能、ステルス性、永続性が向上しています。この継続的な開発により、BianLian ランサムウェアのいくつかのバージョンが生まれましたが、ほとんどの場合、新しいセキュリティ対策に対応していました。また、このグループは、ツールセットの速度とパフォーマンスを向上させるために、コードを微調整しました。しかし、最も顕著な変化は、2023年にグループが暗号化からデータ流出に業務を移行したことです。

BianLian ランサムウェアは、2022 年に発売されたときにいくつかの脆弱性がありました。初期のバージョンでは、欠陥のある暗号化アルゴリズムや壊れた実装を使用していたため、身代金を支払わずにファイルを復号化して復号化キーを取得することができました。2023 年 1 月、アバストの研究者は無料の BianLian 復号化ツールを一般に公開し、脅威アクターに多大な損害をもたらしました。BianLian ランサムウェアは、暗号化キーもコマンド アンド コントロール (C2) サーバーとの通信に依存しており、これらのサーバーへのアクセスをブロックすると暗号化プロセスがブロックされます。ネットワーク監視ツールは、簡単な自動化でそのタスクを実行できます。

BianLianは、C2通信を含むツールセットのステルス機能とバックドア永続性機能を改善し、脅威のデータ流出側に傾倒することで、これらの欠陥と公開されている復号化機能に対応しました。「恐喝のないランサムウェア」の使用は増加しており、多くの脅威アクターは、企業がデータのプライバシーを維持するためよりも復号化にお金を払うことを望んでいないことに気づいています。ほとんどのランサムウェアグループは、いまだに恐喝の手段として暗号化を使用していますが、最近では盗まれたデータが現実の金銭となっています。

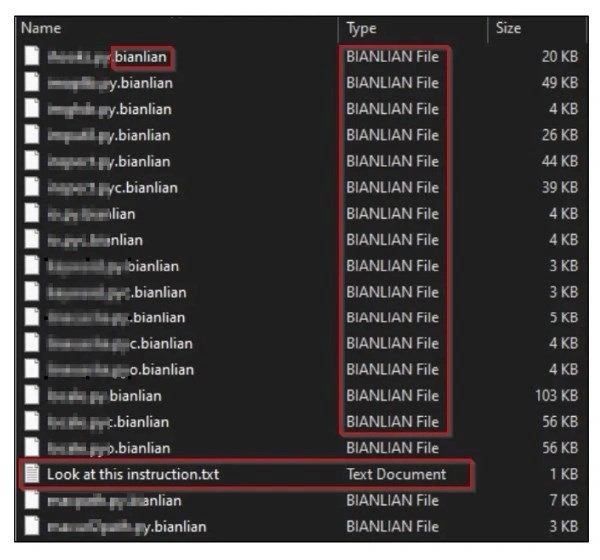

BianLianがランサムウェアのバイナリを実行すると、ファイルの名前が変更され、身代金要求メモが生成されます。

BianLianは、サイバーエクスプレスを介してファイルを暗号化しました

BianLian 身代金メモ (2023)、アバスト経由

BianLianが米国や世界経済にどれだけの損害を与えたかを知る方法はありませんが、「膨大な規模」と捉えることができます。米国では、昨年、医療侵害の平均コストは1,100万ドル近くに達しました。製造業者のインシデントあたりのコストは低くなっていますが、上昇し続けています。これらのセクターは、BianLianや他の多くの脅威アクターにとって好ましいターゲットです。

BianLian攻撃の仕組み

BianLian ランサムウェアの感染は、多くの場合、フィッシング メール、侵害された資格情報、または脆弱性の悪用から始まります。これらの戦術は脅威アクターにとって一般的なものであるため、BianLianはこれに関して特別なことは何もありません。しかし、この機会に、私たちは自分自身(そして私たちが知っているすべての人)に、自分の資格情報を保護することが非常に重要であることを思い出すべきです。RockYou2024やCollection #1のようなリストは、攻撃者が自動化された攻撃に使用される何十億ものユニークなメールとパスワードの組み合わせを含む新しいリストを作成する可能性を提供します。認証情報は脅威アクターにとって常に価値があり、AIの助けを借りて、認証情報の盗み、推測、または実際のデータセットへの道筋を計算することがはるかに容易になります。多くの脅威アクターは、侵害されたシステムへのアクセスを販売することを専門とする他の攻撃者から資格情報セットを購入するだけです。

BianLianがシステムに侵入すると、ローダーとしても機能する複数のバックドアを展開することで、永続性、制御性、冗長性を確立します。BianLian バックドアは、システム上で追加のマルウェアをダウンロードして実行し、C2 サーバーとの通信に必要な情報が含まれています。このバックドアにより、攻撃者はコマンドを実行し、必要に応じてデータを盗み出すことができるため、BianLian攻撃の重要な構成要素となっています。

バックドアやその他のツールが確立された後、BianLianはアカウントの権限を昇格させ、セキュリティポリシーを無効にしようとします。このグループは、正規のシステムユーティリティを使用してネットワーク内を横方向に移動し、Makopランサムウェアと共有するカスタムデータ抽出ツールを使用してデータを見つけて盗みます。この時点で、攻撃は暗号化バイナリを実行する可能性があります。これが失敗した場合、彼らは盗んだデータを身代金を要求するだけです。

「私たちのビジネスは、他の多くのビジネスよりも評判に依存しています。私たちがお金を取り、あなたの情報を広めるならば、私たちは将来的に支払いに問題を抱えるでしょう。だから、私たちは約束と評判に固執します。もし私たちが、あなたのスタッフ全員にメールを送り、すべてのデータを公開すると言ったなら、私たちはそうするでしょう。(Via Redacted)

BianLianグループは、これらのメッセージをカスタマイズし、被害者へのプレッシャーを増大させる方法で作成しています。これらのカスタムメッセージは通常、データ侵害が公になった場合に会社が直面する法的な影響と規制上の問題を参照しています。この情報は、流出したデータから引き出されたり、グループが他の方法で被害者を調査している可能性があります。

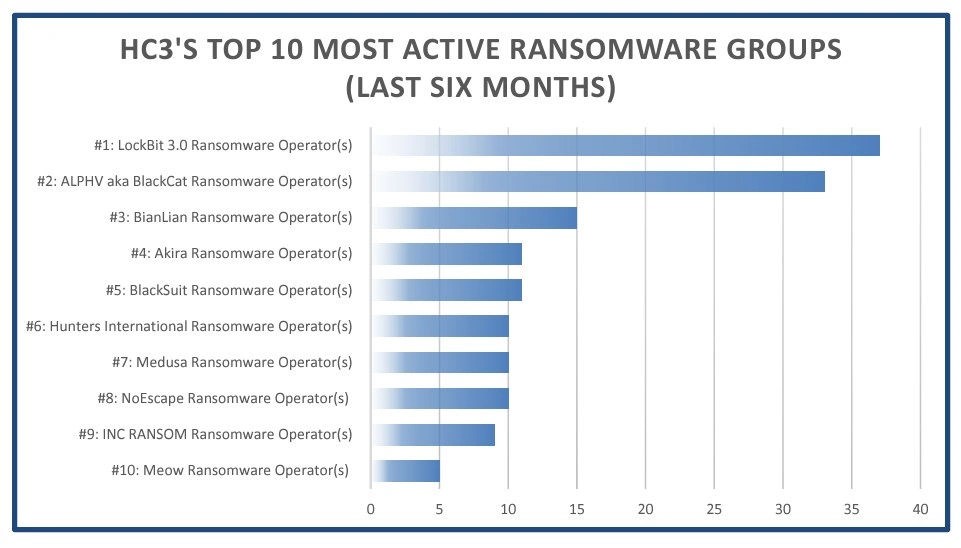

2024年4月、米国保健福祉省は、BianLianを公的医療セクターに対する脅威アクターとして3番目に多いと報告しました。

BianLianの仲間や家族

BianLianがリブランディングや他のグループの分派であるという強力な証拠はありません。他のランサムウェアグループと重複する部分もありますが、最も一般的に使用されるTTPのみです。

| TTPs | BianLian | REvil | Darkside |

| 二重恐喝 | Yes | Yes | Yes |

| データ流出 | Yes | Yes | Yes |

| RDPの使用 | Yes | Yes | Yes |

| PowerShell の使用 | Yes | Yes | Yes |

だからといって、BianLianが単独で運営しているわけではありません。このグループは、データ流出ツールを Makop ランサムウェア グループと共有しており、これはコラボレーションまたは共有リソース プールを示している可能性があります。BianLian は、2023 年 12 月に White Rabbit と Mario Ransomware のグループにも参加し、共同での恐喝の活動に参加しました。この組織的活動の詳細はこちらでご覧いただけます。

| TTPs | BianLian | White Rabbit | Mario | Makop |

| 二重恐喝 | Yes | No | No | Yes |

| データ流出 | Yes | Yes | Yes | Yes |

| RDPの使用 | Yes | Yes | Yes | Yes |

| カスタム .NET ツール | Yes | No | No | Yes |

| 他団体との協働 | Yes | Yes | Yes | No |

| PowerShell の使用 | Yes | Yes | Yes | Yes |

まとめ

BianLianはあなたのデータを売りたいだけであり、何よりも、彼らはそれをあなたに売り戻したいと考えています。彼らは、あなたが他の誰よりもデータを欲しがり、他の誰よりも多く支払うと仮定しています。あなたが彼らに支払わなければ、彼らは他の誰かに売ることを喜んでいます。盗まれた認証情報をさらに購入して、より多くのデータを盗むのに十分なお金がある限り、誰が支払うかは問題ではありません。もしかしたら、またあなたのものを盗むかもしれません。もしかしたら、すでに持っているかもしれません。

BianLianの美しいアートは、驚くべきひねりとカラフルなマスクで観客を驚かせることがすべてです。この醜いランサムウェアグループに次のトリックであなたを驚かせないでください。資格情報を保護し、ソフトウェアを最新の状態に保ち、会社が強固なランサムウェア保護を実施していることを確認してください。

P.S.

Barracudaの調査によると、ほとんどの組織がランサムウェア攻撃を経験しており、3分の1が2回以上攻撃を受けていることがわかっています。Barracudaは、ランサムウェアやその他の攻撃(AIで強化された最も高度な脅威を含む)からデータを保護するソリューションを提供します。ランサムウェアソリューションのページにアクセスして、無料のランサムウェア保護チェックリストと、AI時代のランサムウェアに関する最新の研究をダウンロードしてください。