バラクーダの注目する脅威:悪質なボットトラフィックの変化

2023年10月18日、Tushar Richabadas

かつては主に検索エンジンに利用されていたボットが、現在では善悪を問わず様々な用途に利用されています。よいボットとは、主に検索エンジンのクローラーや、コンテンツの集約・監視に使われるボットを指します。これらのボットは、 Web サイトの所有者のルール(robots.txtファイルで指定されている)に従い、自身を検証する方法を公開し、訪問する Web サイトやアプリケーションを圧倒しないように動作します。

悪質なボットは、さまざまな悪意のある活動を行うために構築されています。アプリケーションからデータを取得しようとする(そして簡単にブロックされる)基本的なスクレイパーから、ほとんど人間のように振る舞い、可能な限り検出を回避しようとする高度な永続的ボットまで様々です。これらのボットは、Web や価格のスクレイピングから、在庫の買い占め、アカウント乗っ取り攻撃、分散型サービス拒否(DDoS)攻撃など、さまざまな攻撃を試みます。

バラクーダのリサーチャーは、数年前からインターネット上のボットとアプリケーションへの影響を追跡しており、2023年上半期のトラフィックパターンを分析したところ、いくつかの興味深い傾向を確認しました。

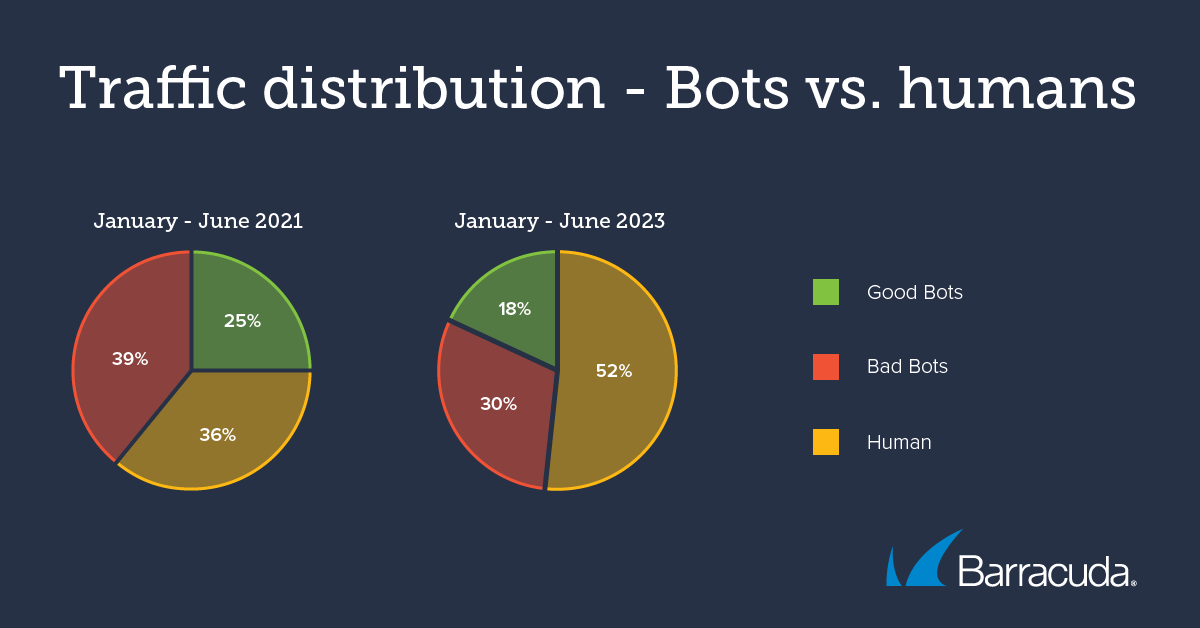

2023年1〜6月にかけて、ボットはインターネットトラフィックの50%近くを占め、中でも悪質なボットはトラフィックの30%を占めていました。バラクーダの調査によると、悪質なボットがインターネットトラフィックの39%を占めていた2021年と比べると、減少しています。

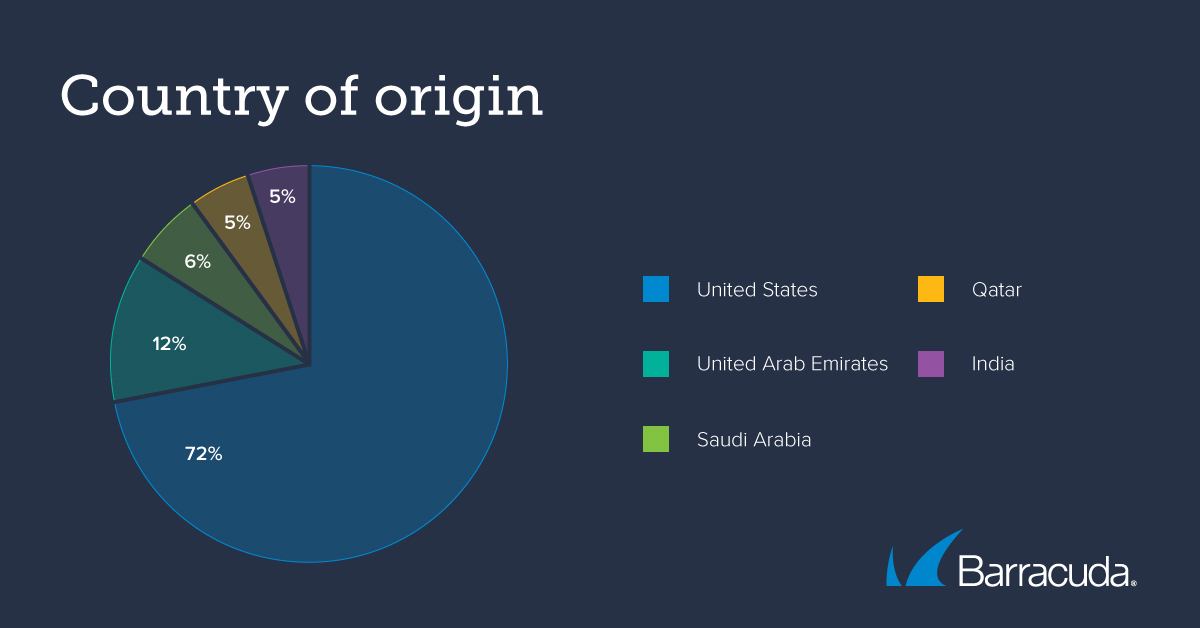

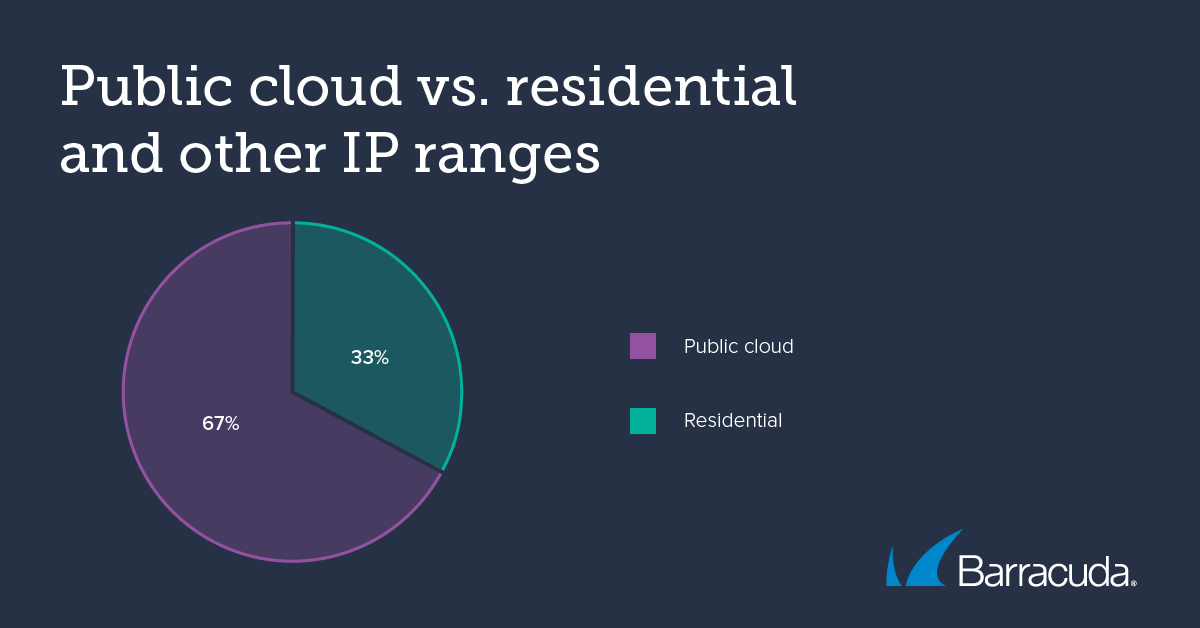

2023年上半期の悪質なボットトラフィックの発生源は、北米が72%を占めました。悪質なボットトラフィックのおよそ3分の2(67%)はホスティングプロバイダーからのもので、33%は一般家庭やその他の IP アドレスからのものでした。悪質なボットトラフィックのほとんどは、AWS と Azure という2大パブリッククラウドから発生していることから、地理的に北米に偏っているのです。

こうした傾向の要因と、トラフィックの発生源を詳しく見てみましょう。

eコマースボット・バブル

2020年に PlayStation 5 が発売されると、たちまちどこも品切れになりました。例外は、eコマースボットを使って PS5 を素早く買い占め、はるかに高い価格で転売する不正転売業者でした。このとき初めて、悪質なボットが脚光を浴びたのです。2020年後半から2022年半ばにかけて、この種の eコマースボットによる悪質なボットのトラフィックが大量に発生しました。

スニーカー、洋服、FUNKO POP! など、発売されたものや限定品を購入するために悪質なボットを利用する人が多く見られました。ボットフォーラムには、制限やボット対策を回避する方法を見つけ出そうとする人々であふれ、その多くが実際にお金を稼いでいました。この傾向は2022年後半、インフレが始まったことでスニーカーの転売市場が底を打ち、ようやく終焉を迎えたのです。

こうして eコマースボットによるトラフィックが減少したことから、2021年上半期にはインターネットトラフィックの39%を占めていた悪質なボットトラフィックも、2023年上半期には30%にまで低下したと考えられます。

ボットトラフィックの発生源

バラクーダのリサーチャーの分析から、悪質なボットトラフィックの送信元に関する興味深い洞察も明らかになっています。米国は、悪質なボットトラフィックのほぼ4分の3(72%)の発信源です。次いで、アラブ首長国連邦(12%)、サウジアラビア(5%)、カタール(5%)、インド(5%)と続きます。ただし、悪質なボットトラフィックの67%はパブリッククラウドデータセンターの IP 範囲から来ているため、トラフィックソースは米国に偏っています。

バラクーダのサンプルセットを見ると、ボットトラフィックのほとんどは2大パブリッククラウドの AWS と Microsoft Azure からほぼ同程度、流入しています。これは、どちらのプロバイダーでも無料でアカウントを設定し、そのアカウントを使って悪質なボットを容易にセットアップできるためと考えられます。また、こうしたボットを特定してブロックするのも比較的簡単です。使用するアプリケーションが特定のデータセンターの IP 範囲からのトラフィックを想定していない場合は、IP ベースのジオブロッキングのようなかたちでブロッキングすることを検討するとよいでしょう。

またバラクーダのリサーチャーは、かなりの量(33%)の悪質なボットトラフィックが一般家庭の IP アドレスから来ていることを確認しています。この原因の多くは、ボット作成者が IP ブロックを回避するために、プロキシを介して他人の IP アドレスを使用することで、一般家庭のトラフィックに紛れ込もうとしているためです。

攻撃者はここ数年、特に Web スクレイピングやその他のボット攻撃などにこの戦術を使用しています。攻撃者が悪意のある攻撃を仕掛ける際、追跡される可能のある自分の IP アドレスからではなく、匿名の住宅用 IP の範囲を提供するサービスを使います。

このため、住宅用 IP ユーザーが「CAPTCHA地獄」に陥り、Google や Cloudflare からの CAPTCHA をパスできなくなることがあります。攻撃者がその IP を使用し、悪意のある活動のフラグが立てられたためです。

増加する API への攻撃

より深刻なボット脅威グループは依然として活動しており、より巧妙になり、深刻な被害をもたらしています。ボットはより巧妙になり、その結果、API に対する攻撃を含むアカウント乗っ取り攻撃が増加しています。API に対する攻撃が増加しているのは、API が比較的保護されておらず、自動化のために作られているため自動化攻撃をしやすいからです。

こうしたアカウント乗っ取り攻撃は、一般的にブルートフォース攻撃またはクレデンシャルスタッフィング/パスワードスプレー攻撃から始まります。ブルートフォース攻撃では、サイバー犯罪者は成功するものを見つけるまで、クレデンシャルの並べ替えや組み合わせを試し続けます。たとえば、攻撃者は一般的なユーザー名(admin や administrator など)とパスワード(hunter123 や password など)のリストを使用し、成功するまで繰り返し続けます。クレデンシャルスタッフィングでは、攻撃者はデータ侵害を通して既知の良好なクレデンシャルから開始し、人々が他のサイトでパスワードを再利用することを期待しています。こうした攻撃は、パスワードの再利用が非常に一般的であるため、より成功しやすく、より早く成功にたどり着きます。

レート制限や多要素認証(MFA)のような防御は、ブルートフォース攻撃を検知して阻止するのに役立ちます。そこで攻撃者は、レート制限を回避するために低速ボットを試したり、MFA を回避するためにフィッシングや MFA 爆撃といったテクニックを試したりします。残念ながら、多くの組織では適切なレート制限や監視が行われておらず、2022年のオプタス社のデータ侵害のように、より大きな問題に発展する可能性があります。

効果的な防御

ボット攻撃からの保護に関しては、必要なソリューションの数が多いため、組織は時に圧倒されてしまうでしょう。良いニュースは、ソリューションが Web アプリケーションと API の保護(WAAP)サービスに統合されつつあるということです。組織のビジネスやデータ、アナリティクス、それに在庫を保護するためには、悪質なボットを特定して阻止する WAAP テクノロジーに投資する必要があります。これにより、ユーザーエクスペリエンスと全体的なセキュリティの両方が向上するのです。

- 適切なアプリケーションセキュリティを導入する:Web アプリケーションファイアウォールまたは WAF-as-a-Service ソリューションを導入し、レート制限と監視が適切に設定されていることを確認しましょう。これは、アプリケーションセキュリティソリューションが意図したとおりに機能していることを確認するための重要な第一歩です。

- ボット対策に投資する:選択するアプリケーションセキュリティソリューションにボット対策が含まれていることを確認し、高度な自動化攻撃を効果的に検出して阻止できるようにしましょう。

- 機械学習を活用する:機械学習のパワーを利用したソリューションにより、人間に近い隠れボット攻撃を効果的に検出し、ブロックできます。アカウントの乗っ取りを防止するために、クレデンシャルスタッフィング保護機能も必ずオンにしてください。

E-book: The new ABCs of application security(新・入門アプリケーションセキュリティ)

原文はこちら

Threat Spotlight: How bad bot traffic is changing

Oct. 18, 2023 Tushar Richabadas

https://blog.barracuda.com/2023/10/18/threat-spotlight-bad-bot-traffic-changing