医療における電子メールセキュリティの脅威に関する実態調査

2023年11月14日、Olesia Klevchuk

2023年8月、バラクーダは世界で報告されたランサムウェアインシデントの第5回年次レビューを発表し、医療機関を襲うランサムウェア攻撃が2022年以降2倍以上に増加していることを示しました。この調査結果は、公に報告されたインシデントに基づいており、報告されたインシデントと報告されていないインシデントの両方に基づくほかの調査と一致しています。

しかし、ほかの産業分野と照らし合わせると、医療業界のより複雑な状況が浮かび上がってきます。多くの場合、医療業界が被る大規模なサイバーインシデントは数の上では他業界より少ないものの、臨床活動や患者データのリスクと機密性の高さから、攻撃を受けるとメディアに大きく報じられます。そして場合によっては、限定的とはいえ影響の度合いは深刻です。

医療業界はサイバー攻撃の永遠の標的

2023年3月、バルセロナの主要病院のひとつがランサムウェア攻撃を受け、同病院のコンピューターシステムが機能不全に陥り、緊急性のない手術や患者の診察がキャンセルされました。病院側が身代金の支払いを拒否すると、攻撃者はその後数カ月にわたって、盗んだデータをネット上に公開し続けました。

数カ月後の2023年8月には、アメリカのプロスペクト・メディカル・ホールディングスがサイバー攻撃を受け、全米の病院のコンピューターシステムが侵害され、いくつかの州で救急治療室を閉鎖したり、救急車を迂回せざるを得ませんでした。

医療機関が直面するサイバーリスクを理解し、対処することは非常に重要です。

まずは、電子メールベースのリスクから始めるのがよいでしょう。電子メールは依然として攻撃者にとって成功率の高い主要な攻撃ベクトルであり、多くのサイバー攻撃で使われる入口です。そして、デジタルヘルスケアとコネクテッドデータへの移行が加速し、脅威者が標的とする攻撃対象が広がっているコロナ後の世界では、医療機関はこれまで以上に危険にさらされています。

医療機関の45%が、2022年には安全性が高まったと感じたと回答 ― ただし77%が電子メールのセキュリティ侵害に見舞われている

中規模組織を対象に実施した最近の国際的な調査から、2022年の1年間で電子メールによるセキュリティ侵害を医療セクターの77%が経験していることが明らかになっています。全業界では75%でした。

しかしながら、サイバーセキュリティインシデントへの対応能力について医療セクターは自信があるようで、全業界の34%に対し、45%が前年より「かなり」安全だと感じていると回答しています。これ、サイバーセキュリティへの投資をしたからというより、慣行や方針、意識の高まりを指しているようです。というのも、2022年にサイバーセキュリティへの投資を増やしたと回答した医療組織はわずか10%と、全体で2番目に低い数字でした。

医療業界は、電子メールベースの脅威に対処する能力において、ほかの多くの業界よりも高い自信を持っている

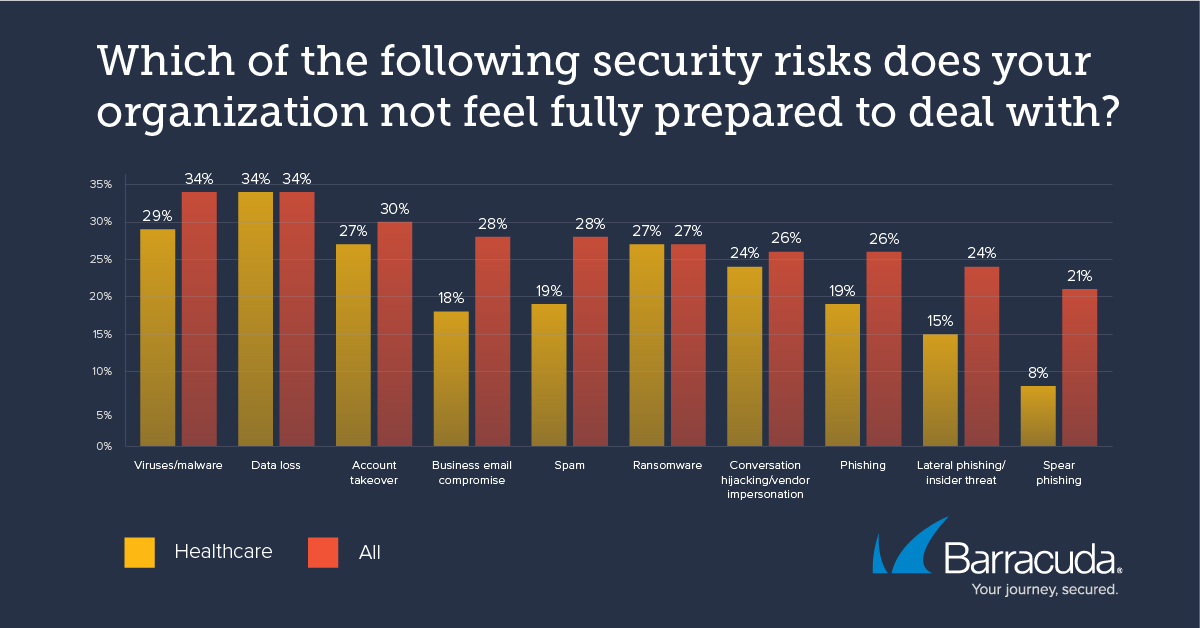

バラクーダは13のメール脅威タイプを特を定しています。そこには、基本的なフィッシングや悪意のあるリンク、添付ファイルといったものから、ビジネスメール侵害(BEC)や会話の乗っ取り、アカウントの乗っ取りなどの高度なソーシャルエンジニアリング手法まで含まれます。医療機関は、ほかの多くの業界と比べて、こうしたメールを介した脅威に対処する準備が不十分であると回答する傾向が低いようです。

医療機関は、電子メールセキュリティインシデント後の復旧コストに最も苦慮している

調査対象となった医療機関の半数弱(44%)が、メールセキュリティ攻撃を受けた場合に最大の打撃となるのは復旧費用であると答えています(全体では31%)。最も高額なコストの平均は100万ドルに迫る勢い(正確には97万5,000米ドル)でした。

医療予算はしばしば過大に膨れ上がっており、限られたリソースに複雑で重要な技術システム、さらに一刻も早くすべてを復旧させなければならないというプレッシャーが重なり、復旧費用が最も大きな影響を与える要因となっているようです。

しかし、機密性が高かったり、極秘であったり、ビジネスにとってクリティカルだったりするデータの損失は平均より少なく、全業界の43%に対して、医療業界は29%です。これは、長年サイバー攻撃の標的となってきた医療機関が、医療データやその他の保護されるべき医療情報(PHI)の共有や保管、バックアップに関して、非常に厳しいポリシーを適用しているためと考えられます。

60%がランサムウェアに感染 – 医療業界はランサムウェアによる被害が最も少ない業界である

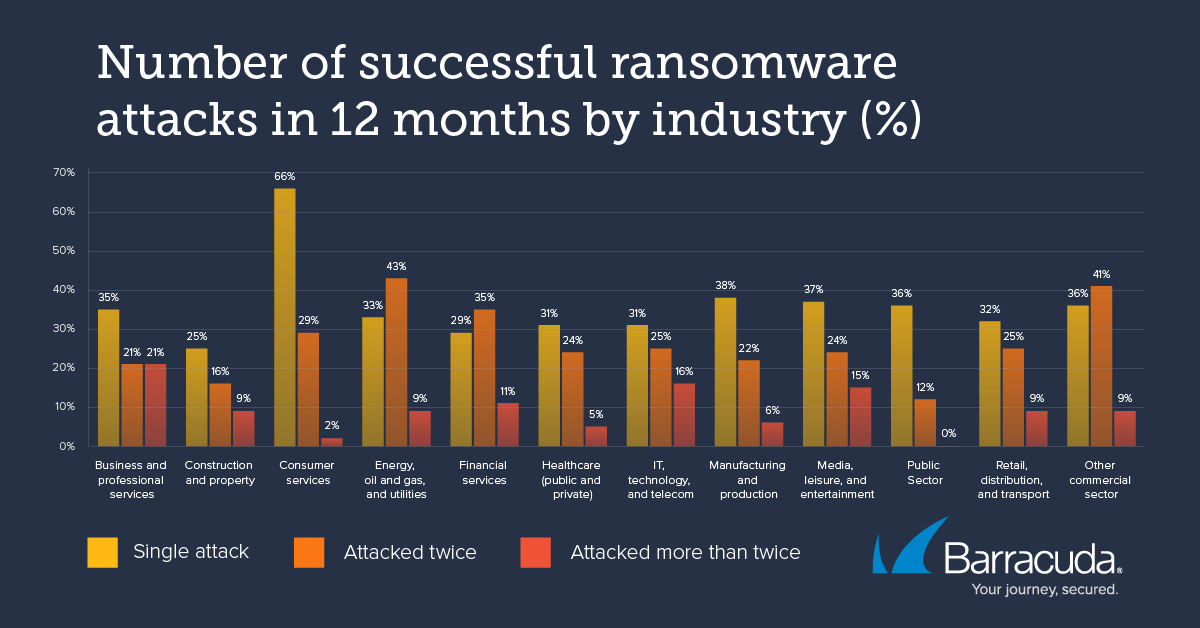

調査によると、調査対象となった医療機関の60%がランサムウェア攻撃を経験しており、この割合は消費者サービス業界(50%)に次いで低く、全業界平均の73%を下回っています。同じような結果はほかの調査でも見られます。世間一般が抱いているイメージは、その反対でもっと高いと思われています。

医療機関の29%が、ランサムウェアのインシデントを2回以上経験したと報告しています。これは、攻撃が必ずしも完全に無力化されるとは限らないこと、あるいは最初のインシデント後にセキュリティギャップが必ずしも特定され、対処されるとは限らないことを示唆しています。

良いニュースは、半数以上(59%)がバックアップを使用して暗号化されたデータを復元できたこと(全産業界では52%)、データを復元するために身代金を支払ったのはわずか22%(全産業界では34%)だったことです。

スピアフィッシング攻撃による打撃は大きい

調査対象となった医療機関のうち、スピアフィッシング攻撃に直面した場合の備えが不十分だと感じているのはわずか8%でした。実際に2022年にスピアフィッシング攻撃を受けたのは、全産業では50%だったのに対し、医療機関はわずか32%でしたから、この自信はある程度正当化できるでしょう。しかし、攻撃を受けた医療機関にとって、その打撃は深刻なものでした。

被害を受けた医療機関の60%が、コンピューターやその他のマシンがマルウェアやウイルスに感染したと回答しており、これは全体の55%と比較して高い数字です。また、ログイン情報の盗難やアカウントの乗っ取りを報告しているのは、全業界では48%であるのに対して、医療業界では70%に上っています。そして、被害を受けた医療機関の40%が直接的な金銭的損失を報告しています。

電子メールのセキュリティインシデントを検出してから修復するまでに、医療機関が必要とするのは約3.5日

調査によると、医療機関が電子メールのセキュリティインシデントを発見するまでにかかる時間は、ほかの多くのセクターよりも短く、平均29時間(全体では43時間)でした。一方、インシデントへの対応と修復にかかる時間は51時間と、56時間かかっている全業界のなかではほぼ中間に位置していました。

迅速な対応と緩和を阻む最大の障害として自動化の欠如を挙げた機関は、全業界の38%に対し医療業界では40%に上りました。続いて、予算不足と答えたのは、全業界の28%に対し、医療業界では34%でした。

医療の確保

電子メールを使ったサイバー攻撃は何十年も前から存在していますが、依然として広範囲に広がり、進化を続けており、そして絶え間なく成功しています。

医療機関では、強固な認証管理(最低でも多要素認証、理想的にはゼロトラスト対策への移行)、アクセス権限の制限、自動化されたインシデント対応、AI ベースの脅威検出と監視など、強固なメールセキュリティを導入する必要があります。また、不審なメッセージを発見し報告する方法を医療従事者に周知するため、医療従事者に対する継続的な教育や意識向上トレーニングも必要です。

理想的には、電子メール攻撃に対する防御は、IT チームが IT 環境全体を完全に可視化し、不要な侵入者を示すインシデントや異常な動作パターンを検出・調査・対応する能力を提供する統合セキュリティプラットフォームの一部を形成する必要があります。

今回の調査は、独立系調査会社Vanson Bourneがバラクーダのために実施したもので、米国、欧州、中東、アフリカおよび APAC 諸国のさまざまな業界の従業員数100~2,500人の企業の最前線から上級職までの IT プロフェッショナルを対象としています。サンプルには 62 の医療機関が含まれています。

原文はこちら

A reality check on email security threats in healthcare

Nov. 14, 2023 Olesia Klevchuk

https://blog.barracuda.com/2023/11/14/reality-check-email-security-threats-healthcare