Barracuda Threat Spotlight(バラクーダが注目する脅威): 学校に対するサイバー攻撃

トピック: K-12教育、K-12ランサムウェア

2019年10月31日、Jonathan Tanner

学校の新年度が始まっているため、学校に対するサイバー攻撃は大幅に増加しています。米国K-12 CRC(K-12 Cybersecurity Resource Center)がまとめたデータをバラクーダが分析した結果によると、今年は、過去2年間の合計とほぼ同数のインシデントが、すでに発生しています。K-12 CRCは、2016年以降、米国の学校に対する攻撃の報告を追跡しています。学校に対する攻撃の回数は、2018年は124回、2017年は218回でしたが、今年は、すでに301回です。

この回数は攻撃の報告の合計にすぎず、検出も報告もされていない他の攻撃が実行されている可能性が非常に高いです。この理由は、とりわけ、情報を盗み出すか、ボットネットに参加するか、暗号通貨をだまし取ろうとするステルス性の高いマルウェアが増加しているためです。

最近、英国NCSC(National Cyber Security Centre)は英国中の430の学校から得たサイバーセキュリティ関連の調査結果をまとめたレポートを発表しました。NCSCが調査した学校の98%はウィルス対策ソリューション、99%はファイアウォールセキュリティを導入しているにもかかわらず、83%が1回以上のサイバー攻撃を受けています。

バラクーダの調査担当者は、脅威インテリジェンスの公開データのソースおよび米国と英国の学校の既知のすべてのWebサイトのリストを使用して、米国と英国の学校のドメインに接続しようとした234個のマルウェア検体を検出しました。また、同じ学校で信用の低い123個のIPアドレスを検出しました。メールとWebページが拒否されるため、サービスが中断するだけでなく、悪意のあるアクティビティがさらに実行される可能性もあります。

主要な脅威:

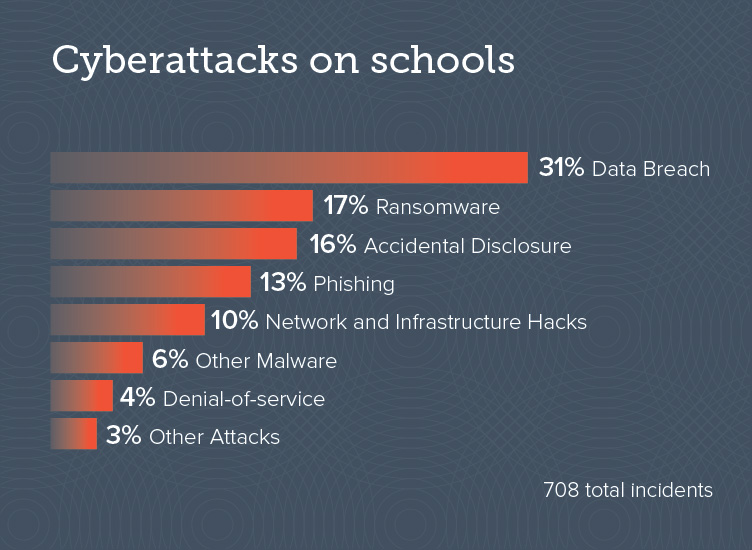

学校に対するサイバー攻撃: 2016年以降、K-12 CRCに報告されている708件のインシデントをバラクーダが分析した結果によると、学校に対するよくある攻撃は、データ侵害(31%)、マルウェア(23%)、フィッシング(13%)、ネットワークまたはインフラストラクチャのハッキング(10%)、およびDoS(サービス拒否)(4%)です。残りは過失によるデータ漏洩(16%)と他のインシデント(3%)です。

多くの学区には、IT担当者がそれぞれ1、2人しかおらず、セキュリティ担当者は1人もいません。また、最近は、保護する必要があるシステムだけでなく、学校が提供するデバイスも着実に増加しているため、攻撃サーフェスが大幅に拡大しています。

このため、ほとんどの学校は、日和見的な攻撃を受けているだけでなく、詐欺とマルウェアを無差別に拡散する大規模な攻撃を受けやすくなっています。残念ながら、予算の制約によってセキュリティポスチャが低下しているだけでなく、攻撃の可能性を正しく評価する批判的思考能力がないユーザが多いため、両方のタイプの攻撃が効果を上げています。

厳しい予算と限られたリソースにより、学校は主に #サイバー攻撃 の機会の標的になります。- また、残念なことに攻撃は成功するでしょう。

詳細:

フィッシングは、情報を盗み出し、金銭をだまし取り、さまざまなマルウェアを拡散しようとする攻撃であり、K-12 CRCに報告されたインシデントの13%を占めています。しかし、インシデントが結果として発生しないか、攻撃が注意に値するほど大規模でないかぎり、フィッシングは、学校現場で報告されない可能性が高いため、非常に広く拡散します。

実際、NCSCが調査した学校の69%はフィッシング攻撃を受けており、20%は学校のメールを偽装したフィッシングメールを受信しています。

米国では、K-12 CRCに報告されたフィッシングインシデントの5%がW-2(源泉徴収票)フィッシング攻撃です。そのほとんど(4%)は2017年のW-2フィッシングの一部ですが、インシデントは過去4年間にわたって報告されています。つまり、学校に対する攻撃が納税時期に繰り返されているということです。学校または学区から金銭をだまし取るフィッシングも4%を占めており、個人または地域が1件のインシデントで数千ドルの損害を受けています。

K-12 CRCに報告されたマルウェアインシデントのほとんどが攻撃ではなく感染に関連するものであるため、間違いなく、多くの攻撃は、セキュリティソフトウェアで検出されておらず、報告もされていません。K-12 CRCに報告されたインシデントの17%はランサムウェアに関連するものですが、6%は他のマルウェアに関連するものです。一方、NCSCが調査した学校の30%はマルウェアに感染しています。

2016年以降の学校に対するサイバー攻撃の報告の17%は #ランサムウェア でした。

両方の国では、学校のコンピュータがマルウェアに感染したインシデントによって、少なくとも、感染を除去する間のダウンタイムが発生しました。しかし、ステルス性の高いマルウェアは検出も報告もされていない可能性があります。学校が提供するデバイスが増加しているため、セキュリティ対策が学校より少ない他のネットワークにデバイスが接続している間に、ネットワークがマルウェアに感染する可能性があります。

過失によるマルウェア感染とデータ漏洩は、不注意な内部関係者による脅威であり、間違いなく、学校のネットワークに対するリスクです。一方、ネットワークを故意に侵害する悪意のある内部関係者による脅威も学校に対する増大するリスクです。ハッキング関連のツールと情報が入手しやすくなるにつれて、学生が、成績を改ざんし、同級生から尊敬され、煩雑なセキュリティ対策をバイパスしようとして、学校のネットワークを攻撃するリスクが増大します。

NCSCが調査した学校の21%は学生によるコンピュータ、ネットワーク、またはサーバの不正使用を検出しています。一方、K-12 CRCに報告されたインシデントの6%では、攻撃者が学生であることが特定されていますが、この割合は学生が逮捕された攻撃の報告の合計にすぎず、多くの攻撃の報告では攻撃者が特定されていません。

外部からのネットワークに対する攻撃も学校のインフラストラクチャに対するリスクです。脆弱性の大規模なスキャンは常に実行されており、ほとんどの学校のセキュリティ予算は必要未満であるため、脆弱性が最終的に検出および悪用される可能性は高いです。学校と学区では、ネットワーク自体でも、Webサイトでも、ネットワーク境界の包括的なセキュリティは広く使用されていないと思われます。このため、データが侵害され、マルウェアが学校のWebサイトにホスティングされる可能性があります。

K-12 CRCに報告されたインデントの4%はネットワークに対するDoS、31%はデータ侵害、11%はネットワークまたはメール、Webサイト、ソーシャルメディアアカウントなどのインフラストラクチャに対するハッキングです。一方、NCSCが調査した学校の4%は外部から不正にアクセスされており、11%はWebサイトとオンラインサービスに対する攻撃を受けており、3%は機密情報を漏洩しています。

学校は、#サイバー攻撃 から保護するためにこれらの4つのことを行う必要があります。

学校が攻撃を防止する方法

学校がサイバー攻撃を確実に防止する唯一の方法は、ネットワーク境界のセキュリティ、内部のネットワークセキュリティ、インシデント対応機能、およびこのようなソリューションを設定し、インシデントに対応できる技術知識が豊富なセキュリティ担当者を包括するセキュリティポートフォリオです。

- ネットワーク境界のセキュリティ

通常、ネットワーク境界のセキュリティはネットワークファイアウォール、Webフィルタ、メール保護、およびアプリケーションファイアウォールで構成されています。低コストで設定しやすいソリューションが提供されていますが、包括的なセキュリティポートフォリオの予算を獲得することは多くの学区にとって困難である可能性があり、すべての分野を対象としないかぎり、間違いなく、攻撃ベクタはなくなりません。

- 内部のネットワークセキュリティ

侵入検出、データバックアップ、マルウェア対策などの内部のネットワークセキュリティは、ネットワーク境界のすべてのセキュリティ侵害を検出するために重要なだけでなく、学校が直面する内部関係者による脅威という追加的なリスクによって、さらに不可欠になります。最近のWindows Defenderは適切なマルウェア対策を実装していますが、この機能を使用するために既存のマシンをWindows 10にアップグレードすることは、コストがかかるため、多くの企業が行っていません。一方、使用するソフトウェアに関係なく、最新のセキュリティパッチを常に適用することは、攻撃者が悪用する可能性がある脆弱性の修正に役立つため、不可欠です。

- インシデント対応機能

インシデントが発生した場合は、侵入検出とインシデント対応の両方のソリューションがインシデントの検出、隔離、および排除に役立ちます。データが破損、暗号化、または削除された場合は、データバックアップも内部のネットワークセキュリティの一部として役立ちます。

- 技術知識が豊富なセキュリティ担当者

IT担当者のニーズは、他の学校と同様の就学率を維持するための追加的な教師など、他の優先度の高い職種と競合する場合が多いため、技術知識が豊富なセキュリティ担当者を維持することは多くの学区にとって困難です。一方、技術知識が豊富なセキュリティ担当者がいないかぎり、システムにパッチを適用し、インシデントに対応することも、セキュリティソリューションを正しく設定して、最大限に利用することも困難です。

製品のご紹介:Barracuda Total E-mail Protection, Barracuda Backup

原文はこちら:

Threat Spotlight: Cyberattacks against schools

October 31, 2019 Jonathan Tanner

Threat Spotlight: Cyberattacks against schools