脅威スポットライト:政府のランサムウェア攻撃【メールセキュリティ】

2019年8月28日フレミング・シ

サイバー犯罪者は、ランサムウェアで全米の州および地方政府を標的にしています。

バラクーダの研究者は、今年これまでに攻撃された50以上の都市と町を特定しました。広範なターゲットにわたる数百の攻撃に関するチームの最近の分析では、政府機関がすべてのランサムウェア攻撃のほぼ3分の2の犠牲者であることが明らかになりました。地方政府、郡政府、州政府はすべて、学校、図書館、裁判所、その他の団体を含むすべての標的となっています。

州および地方政府のランサムウェア攻撃と、それらを検出、ブロック、および回復するのに役立つソリューションを詳しく見てみましょう。

注:次の分析が完了すると、協調型ランサムウェア攻撃の影響を受けるテキサス州の22のコミュニティのうち5つだけが特定されました。他の町にはまだ名前が付けられていないため、この分析に含めることはできませんでした。これら17のコミュニティを数えると、2019年の州および地方政府に対するランサムウェア攻撃の総数は70をわずかに上回ります。

これまでのところ、2019年に70を超える州および地方政府が #ランサムウェア に見舞われています。

ハイライト

地方自治体のランサムウェア攻撃 —サイバー犯罪者は、電子メールの添付ファイルまたはリンクとして配信される悪意のあるソフトウェアを使用して、ネットワークに感染し、身代金が支払われるまで電子メール、データ、その他の重要なファイルをロックします。これらの進化する高度な攻撃は、損害を与え、費用がかかります。日々の業務に支障をきたし、混乱を引き起こし、ダウンタイム、身代金の支払い、復旧費用、その他の予算外の予期しない費用による経済的損失をもたらしました。

詳細

最初に報告された政府のランサムウェア攻撃は、ニューハンプシャー州のグリーンランドという小さな町で2013年に発生しました。ランサムウェアは約20年間存在しますが、最近、特に政府に対する攻撃に関しては、脅威は急速に拡大しています。Cybersecurity Venturesによると、ランサムウェアの被害は2019年に115億ドルに増加し、昨年から35億ドル増加すると予測されています。自治体は、3つの最大のターゲットの1つです。

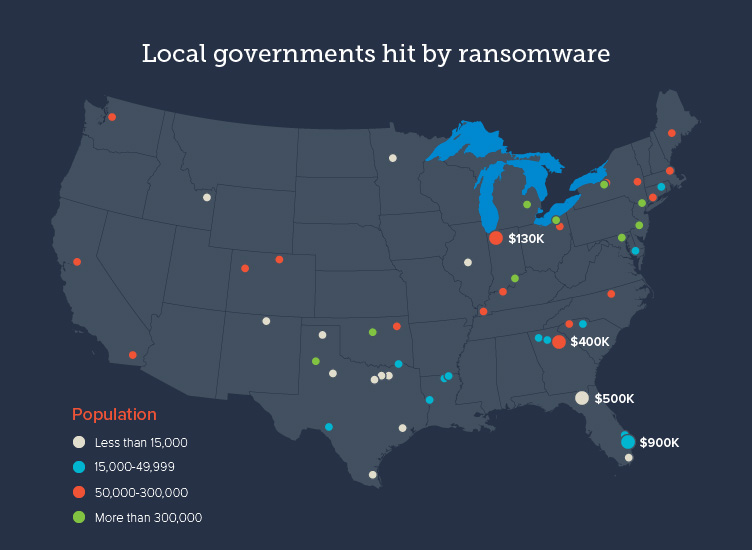

バラクーダの研究者は、今年発生した州、郡、および地方政府に対する55のランサムウェア攻撃を分析しました。55件の攻撃のうち、38件は地方政府、14件は郡政府、3件は州政府であった。すべてのタイプの政府が影響を受けましたが、ほとんどの犠牲者は小さな町または大都市でした。

攻撃を受けた市町村の約45%の人口は50,000人未満で、24%の住民は15,000人未満でした。小さな町は、ランサムウェア攻撃から保護するための技術やリソースが不足しているため、より脆弱です。攻撃を受けた市町村のほぼ16パーセントは、30万人以上の住民が住んでいる都市でした。

2019年にこれまでに #ランサムウェア の攻撃を受けた市町村の約45%は人口が50,000人未満で、24%は15,000人未満でした。

今年の55回の攻撃では、2つの町政府と1つの国政府のみが身代金を支払いました。フロリダでは、レイクシティが約 500,000ドル(42ビットコイン)を支払い、リビエラビーチが約 600,000ドル(65ビットコイン)を支払いました。データを回復しようとして失敗しました。インディアナでは、ラポルト郡がデータを回復するために 130,000ドルを支払いました。2019年に攻撃された都市はどれも、身代金を支払っていません。ボルチモアでは、攻撃からの回復に 1800万ドルを費やしています。

州および地方政府に対する最近の攻撃で使用されたランサムウェアには、リューク、サムサム、ロッカーゴガ、ロビンフッドが含まれます。

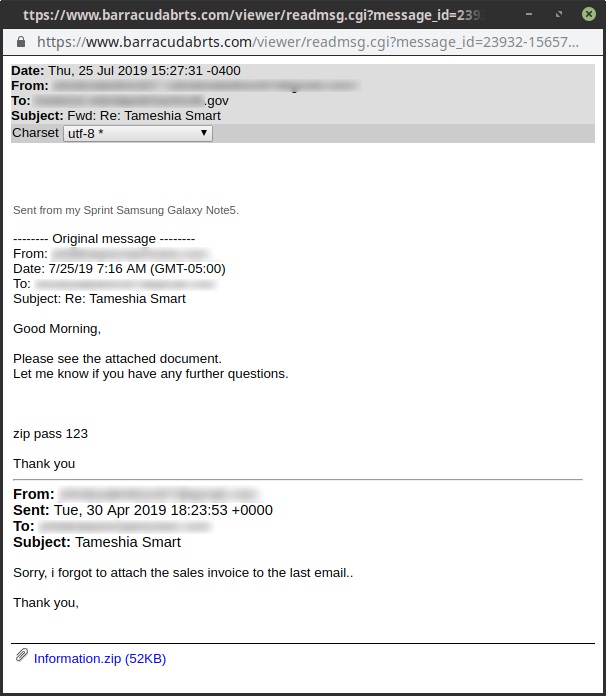

バラクーダの研究者は、政府機関に対するこのような攻撃を定期的に見ています。以下は、Barracudaの脅威インテリジェンスレイヤーを介して検出された、電子メールを介したランサムウェア攻撃の最近の例です。電子メールは、これらのタイプのランサムウェア攻撃の最も一般的な脅威ベクトルですが、爆発範囲は、ネットワーク、アプリケーション、およびさまざまな機密データや重要データに簡単に到達できます。

この研究は、米国の攻撃に焦点を当てながら、攻撃は4つのカナダの様々なサイズのコミュニティにも当たって、世界的に同様の攻撃があったアイルランドのダブリンの路面電車システムをとインドの電力会社と南アフリカ。

すべてのレベルの政府機関は、災害および復旧機能とともに、予防的および防御的な戦略を実施する必要があります。

すべてのレベルの政府機関は、災害および復旧機能とともに、予防的および防御的な戦略を実施する必要があります。 #ransomware

ランサムウェア攻撃に対する防御

急速に進化する電子メールの脅威環境では、セキュリティを最大限に高め、高度なランサムウェア攻撃の犠牲になるリスクを最小限に抑えるために、従来のゲートウェイを超える高度なインバウンドおよびアウトバウンドセキュリティ技術が必要です。

スパムフィルター/フィッシング検出システム

多くの悪意のある電子メールは説得力があるように見えますが、スパムフィルター、フィッシング検出システム、および関連するセキュリティソフトウェアは微妙な手がかりを拾い、脅威となる可能性のあるメッセージや添付ファイルが電子メールの受信トレイに届かないようにブロックするのに役立ちます。

高度なファイアウォール

ユーザーが悪意のある添付ファイルを開いたり、ドライブバイダウンロードへのリンクをクリックした場合、マルウェア分析が可能な高度なネットワークファイアウォールは、実行しようとする実行可能ファイルにフラグを立てることにより、攻撃を阻止する機会を提供します。

マルウェアの検出

悪意のあるドキュメントが添付された電子メールの場合、静的分析と動的分析の両方で、ドキュメントが実行してはならない実行可能ファイルをダウンロードおよび実行しようとしていることを示すインジケータを検出できます。多くの場合、実行可能ファイルのURLは、ヒューリスティックまたは脅威インテリジェンスシステムを使用してフラグを立てることができます。静的分析によって検出された難読化は、ドキュメントが疑わしい可能性があるかどうかも示すことができます。

ブラックリスト

IPスペースがますます制限されているため、スパマーはますます独自のインフラストラクチャを使用しています。多くの場合、ソフトウェアがそれらを検出してブラックリストに登録するのに十分な長さで同じIPが使用されます。ハッキングされたサイトやボットネットであっても、十分な量のスパムが検出されると、IPによる攻撃を一時的にブロックすることができます。

ユーザー啓発研修

くださいフィッシングシミュレーションエンドユーザーが攻撃を識別し、回避することができます保証するために、セキュリティ意識向上トレーニングの一部を。その場でのトレーニングの有効性をテストし、攻撃に対して最も脆弱なユーザーを評価することにより、セキュリティ上の責任から防御ラインに変換します。

バックアップ

攻撃が発生した場合、クラウドバックアップソリューションは、ファイルが物理デバイス、仮想環境、またはパブリッククラウドにあるかどうかにかかわらず、ダウンタイムを最小限に抑え、データ損失を防ぎ、システムを迅速に復元します。理想的には、バックアップがランサムウェア攻撃の影響を受けないように、少なくとも1つのオフサイトで2つの異なるメディアタイプにファイルのコピーを3つ作成するという3-2-1のルールに従う必要があります。

Office 365メールボックスに隠れている脅威をスキャンするにはこちら

このThreat Spotlightは、Barracuda ResearchチームのAudrey Laudeの研究支援を受けてFleming Shiによって作成されました。

製品のご紹介:Barracuda Backup, Barracuda Total E-mail Protection, Barracuda E-mail Threat Scanner

原文はこちら:

Threat Spotlight: Government Ransomware Attacks

August 28, 2019 Fleming Shi

https://blog.barracuda.com/2019/08/28/threat-spotlight-government-ransomware-attacks/