犯罪者の視点から見たランサムウェアのROI【メールセキュリティ】

2019年8月22日、Anastasia Hurley

ランサム(身代金)を支払うかどうか。

この判断は、攻撃を受ける前に、ランサムウェアについてどれほど話し合ったかによって異なります。企業は、この判断を行う場合に、ランサムウェア対策プログラムの内容、許容可能なリスクレベル、およびダウンタイムまたは復旧できない状態によるビジネス上の損害に対してランサムを支払わないという原則を維持できる程度を評価します。

ビジネスマネージャとセキュリティプロフェッショナルだけが計算を行うわけではありません。ランサムウェア犯罪者も、企業が実際に支払う金額のランサムを要求して利益を得られるように、計算を行います。この原理は、すべてのランサムウェア犯罪者に該当するわけではありません。ランサムの要求より大きい動機がある犯罪国家もあれば、少額の利益しか得られない攻撃をスパムキットによって大量に実行する犯罪者もいます。しかし、組織化されたランサムウェア犯罪者には、さまざまな動機があります。犯罪者は、コストを理解しており、「ビジネス」を拡大するためのテクノロジに投資しています。また、企業と同様、貸借対照表を管理しています。

組織化されたランサムウェアの運用はコストを理解し、「ビジネス」を成長させるためのテクノロジーに投資します。 彼らは、一般の会社のようにバランスシートを確認しています。

「ビジネス」としてのランサムウェア

ランサムウェア犯罪者の主要な投資の例は下記のとおりです。

インフラストラクチャ: 組織化されたランサムウェア犯罪者も物理、ソフトウェア、および人的インフラストラクチャのコストを考慮する必要があります。翻訳者を雇用する「企業」もあれば、24時間365日のテクニカルサポートを受信者に提供する「企業」も多いです。また、セキュリティをバイパスする新しいランサムウェアを作成する開発者を雇用する「企業」もあります。このようなコストは高額になる可能性がありますが、ランサムウェア犯罪者は他のネットワークを悪用してランサムウェアを配信またはコーディングする場合が多いです。犯罪者以外がこのコストを計算することは困難ですが、2018年のBlack-market ecosystemレポートでは攻撃ごとの毎月の金額が下記のとおり見積もられています。

- 平均推定攻撃コスト: $1044

- 最大推定攻撃コスト: $2625

- 最小推定攻撃コスト: $391

- 内訳: ランサムウェアペイロード、ダウンローダ、暗号化機能、広い帯域幅、実行方法(スパム/Traffic Direction System/マルウェアロードサービス/ブルートフォース)

研究開発: ランサムウェアによって利益を常に得るには、攻撃によって迅速に復旧する可能性が低くなるほどの損害を及ぼす必要があります。つまり、ランサムウェア犯罪者がセキュリティを常にバイパスするには、方法とソフトウェアを常に高度化する必要があります。このような高度化の例は下記のとおりです。

コードの継続的な改善: ポリモーフィックコード、高度な暗号化、およびランダムな攻撃です。開発が未熟な場合は、ランサムウェアが脅威となる可能性は低いです。ポリモーフィックコードによって、ランサムウェアは、感染するたびに署名をわずかに変更できるため、さらに検出されにくくなります。また、高度な暗号化によって、ランサムウェア復号化鍵は、さらに開発されにくくなります。開発への継続的な取り組みにはエクスプロイトキットと他のマルウェアも含まれる可能性があります。

サブスクリプションサービス: 追加のインフラストラクチャとサポートが必要です。組織化されたランサムウェア犯罪者は、他の犯罪者も攻撃を実行できるように、RaaS(Ransomware-as-a-Service)を提供します。RaaSでは、他のすべてのas-a-Serviceと同様、大規模なコンピューティングと最新のソフトウェアが不正にアクセスされるだけでなく、ランサムウェア攻撃が拡散します。RaaSプロバイダは、通常は、ランサムの10~40%を受け取りますが、多くのパートナープログラムと同様、インセンティブを参加者に支払います。

ソーシャルエンジニアリングの研究: 犯罪者は大規模なブルートフォースを引き続き悪用していますが、ランサムウェアはスピアフィッシングメールによって配信される場合が多いです。スピアフィッシング攻撃では、犯罪者は、ソーシャルエンジニアリングを研究して、価値の高い受信者を特定し、攻撃を実行できます。研究に費やす時間と労力はさまざまですが、徹底的な研究によって多額の利益を得られる可能性があります。

PC以外への攻撃: ランサムウェア開発者は、パッチ未適用のPC(Windowsシステム)を攻撃する可能性が高いですが、攻撃はPCにとどまりません。他のデバイスとプラットフォームも普及しているため、新しいランサムウェアの開発が推進されています。MacRansom RaaSはMacを攻撃するランサムウェアとして最初に広く報道されました。ベライゾンの2019年のMSI(Mobile Security Index)レポートによると、iOSデバイスを攻撃するランサムウェアには1つ以上のタイプがあります。Androidを攻撃するランサムウェアは、2014年から存在しますが、Androidがサードパーティアプリを処理する方法が原因で、以前より一般的になっています。犯罪者がICS(産業用制御システム)などのミッションクリティカルなネットワークデバイスから所有者をロックアウトする方法を求めているため、IoT(モノのインターネット)ランサムウェアも拡大する脅威です。

ブランド管理: 大規模なブランド管理プログラムについて説明するわけではありません。組織化されたランサムウェア犯罪者が自分たちの「信用」を重視しているということです。犯罪者は、自分たちが取引の目的を維持することを受信者とサイバーセキュリティ業界に知ってほしいと考えています。このため、通常は、復号化鍵をすぐに送信し、ランサムを受け取った後は、受信者を攻撃しません。サイバーセキュリティ専門弁護士であるMark Raschによると、ランサムウェア犯罪者は「信用できる泥棒」として知られたいと考えています。このため、どの支払がどのコンピュータに関連付けられているかを追跡するシステムを導入しています。このようなプロセスがないと、犯罪者は誰がランサムを支払ったかがわからなくなる可能性があります。

プロのランサムウェア犯罪者は、身代金を支払うのに十分な信頼を寄せたいと考えています。 一部の犯罪者は、ランサムウェアの技術サポートと復号化プログラムの無料試用版を提供しています。

ROI(投資利益率)

組織化されたランサムウェア犯罪者は稼ぐ必要がある金額を知っているほど十分に「ビジネス」とリスクを理解しています。このため、取引を柔軟に交渉または撤回し、受信者ごとに異なる価格を設定できます。

犯罪者以外は、犯罪者が稼いでいる金額を正確に知ることはできない可能性がありますが、下記のデータから直面している問題を知ることができます。

- ランサムの平均支払金額は、2018年の第4四半期の6,733ドルから、2019年の第1四半期の12,762ドルに増加しています。

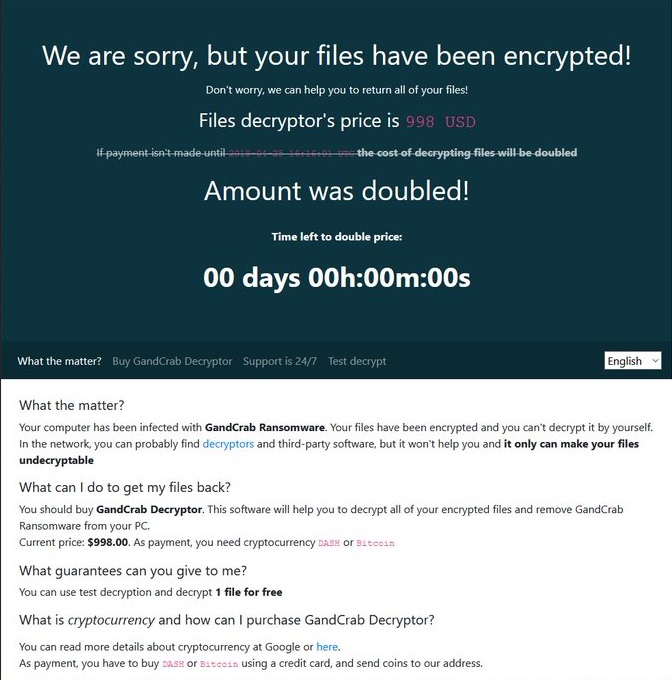

- 犯罪者は、GandCrabランサムウェア(またはその亜種)によって、2019年2月に280万ドル以上を稼いでいます。

- ランサムウェア開発者は2017年時点で合法のプロジェクトに従事する開発者の2倍以上の平均「給与」を得ています。

- ランサムウェアによる世界中の損害は、2019年に115億ドル、2021年までに200億ドルに達すると予測されています。

- ランサムウェアはアンダーグラウンドマルウェアフォーラムで最も売れています。

ランサムウェアが近い将来、消滅しないことは明らかです。それどころか、犯罪者がAI(人工知能)を悪用して高度な攻撃を実行するにつれて、ランサムウェアはますます脅威になります。

ランサムウェア攻撃を検出および防止するように従業員をトレーニングするためのシステムを含む複数のテクノロジによって、組織化されたランサムウェア犯罪者から企業を保護できます。バラクーダがランサムウェア攻撃から企業と信用を保護する方法をご参照ください。

製品のご紹介:Barracuda Backup

原文はこちら:

Ransomware ROI from the criminal perspective

August 22, 2019 Anastasia Hurley

https://blog.barracuda.com/2019/08/22/ransomware-roi-from-the-criminal-perspective/