ランサムウェア対策: 攻撃の手法と被害防止を全解説

ランサムウェアは、標的のネットワークに感染し、身代金が支払われるまでデータやシステムをロックするよう設計された悪意のあるソフトウェアです。ランサムウェアは、進化し多様化する脅威であり、機密情報の窃取や身代金を支払わない場合はデータを公に漏らすといった内容の脅迫を行うことがあります。

ランサムウェアに対するセキュリティの意識を高めるために、ランサムウェアとは何か?ビジネスにどのような影響を与えるのか?- ランサムウェアの最新状況およびランサムウェア対策についてご紹介します。

#ランサムウェアからの保護についての詳細はこちら #Barracuda Ransomware

ランサムウェアからの保護についての詳細はこちら

ランサムウェアとは

ランサムウェアはマルウェアの一つです。 「ランサム(Ransom=身代金)」と「ウェア(Software)」を繋げた造語であるランサムウェアとは、データを暗号化したり、自身のシステムにアクセスできないようにしたりする悪意あるソフトウェアを指します。犯罪者は、復号化キーと引き換えに身代金を要求しますが、もちろん、そのキーが機能してデータを取り戻せるという保証はありません。

ランサムウェア攻撃の流れ

ランサムウェア(Ransomware)の手段は様々ですが、一般的に攻撃者はフィッシングメールで受信者をだまして認証情報を盗用します。その認証情報やその他の手段を使用し、Webサイトやアプリケーションを攻撃してビジネスデータにアクセスします。そして、攻撃はデータを暗号化し、データにアクセスできないようにして、暗号化の解除とデータの公開を回避させるための身代金の支払いを要求します。

潜在的にすべての組織がターゲットとなります。 ランサムウェア攻撃は、日常業務や顧客のサプ ライチェーンを麻痺させ、混乱と経済的損失を 引き起こす可能性があります。さらに、会社の 評判だけでなく、顧客との関係も破綻させる可 能性があります。

ランサムウェアが影響する範囲は、システム、業務、金銭的被害、そして情報流出による社会的信用の失墜にまで及びます。具体的な被害は下記のとおりです。

- システム上の被害

感染PCの有効な操作ができなくなる、さらにPC内のファイルやネットワーク上の共有ファイルが暗号化され(ランサムウェアの駆除を行っても暗号化されたまま残る)利用できなくなる、といったハードウェアやOSの被害 - 業務上の被害

システムがダウンし業務が停止する被害 - 情報漏洩

機密データが盗用されインターネット上で公開されるなどの情報流出、それに起因する社会的信用の失墜など、ランサムウェアの攻撃を受ける業種によっては人命に関わることもある - 金銭的被害

要求された「身代金」を支払うことによる金銭的な被害

ランサムウェアはどのような影響を与えるのか

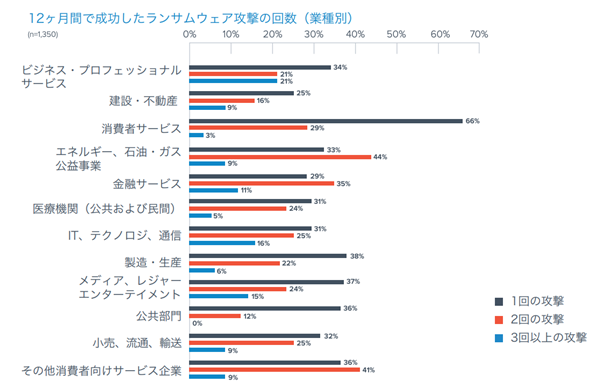

当社は、過去12ヶ月間における組織を標的としたランサムウェア攻撃について国際調査を実施 しました。その調査結果によると、回答者のほぼ4分の3(73%)が2022 年に少なくとも1回 ランサムウェア攻撃の被害を受け、38%が2回 以上被害を受けたと述べています。ランサムウェアの標的となる業種には、大きなばらつきがありました。例えば、消費者向けサービス企業では、ほぼすべて(98%)が、少なくとも 1 回のランサムウェア攻撃を経験しています。多くの場合、消費者向けサービスは多数の個人顧客データを処理し、企業外から大量の通信を受信するため、ランサムウェアの格好の標的になります。同時に、ランサムウェア攻撃に対処する準備ができていないと自覚していたのは、この業界の回答者ではわずか22%でした。エネルギー、石油・ガス、公共事業の組織も、ランサムウェア攻撃の成功率が平均以上の85% であると報告しています。ランサムウェア攻撃が引き起こす混乱の大きさと潜在的な報酬の大きさを考慮すると、重要なインフラは人気の標的になりつつあります。地域別の状況を見ると、ランサムウェア攻撃は世界中にも広がっています。米国をはじめ、EMEA(欧州・中東・アフリカ地域)、アジア太平洋地域、南米、カナダ・メキシコの組織を標的にした件数は増加しています。

感染事例

2021年5月、米国で最大の石油パイプラインを運営するColonial Pipelineに対する大規模なランサムウェア攻撃が発生しました。これにより同社は、6日間パイプラインの操業を停止し、米国南東部の多くの州で燃料不足が深刻化しました。また、原油価格は、1ガロン当たり3ドルを超え、2014年以降の最高値を記録しました。この攻撃は、FBI(米国連邦捜査局)により、東欧の攻撃者グループである「DarkSide(ダークサイド)」によるものだと特定されています。Colonialは、440万ドル相当のビットコインを身代金として支払ったほか、サービス復旧のために数千万ドルの費用がかかると想定しています。

また、2020年10月にはシオノギ製薬(塩野義製薬)の100%子会社の台湾塩野義製薬では、サーバおよびPCがランサムウェア攻撃を受け、従業員の情報がダークウェブ(サイバー犯罪者らが交流するウェブサイトなどの通称)上に流出しています。2020年11月~2021年1月には、カプコンの国内および米国拠点における一部の機器がランサムウェアに感染し、攻撃者によってシステムが乗っ取られ、各機器内のファイルが暗号化されました。攻撃者から身代金の要求額は提示されなかったものの、累計で1万5649人分の個人情報の流出が確認されています。

このように国内企業でも、海外や国内を問わず、ランサムウェア攻撃を受ける事例が確認されており、警察が「ランサムウェアによる被害の深刻化・手口の悪質化も世界的に問題となっている」として、警戒しています。

AI 戦術の定着でランサムウェア攻撃の報告件数が倍増

2023年、AI(人工知能)と生成 AI が大きな話題を集めています。そしてその影響は、ランサムウェア攻撃にも及んでいます。標的のネットワークにアクセスするために AI で強化されたフィッシング攻撃や、よりリーチを広げるために AI を活用した自動化などがその一例です。過去12カ月間、AI はランサムウェアを新たな高みへと押し上げました。ランサムウェア攻撃の頻度は高くなる一方で、その勢いは衰える気配もありません。従来の攻撃手法は今後も根強く使われていくでしょうけれども、攻撃者はより効果的な攻撃を仕掛けるために生成 AI に注目するはずだと、私たちは考えています。

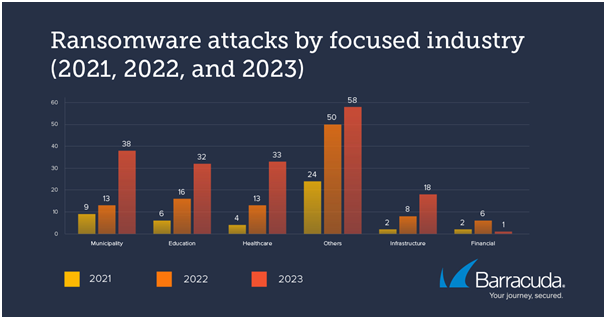

バラクーダの研究者は、2022年8月から2023年7月までの間に世界中で公に報告された 175 件のランサムウェア攻撃を分析しました。その結果、当社が追跡してきた主要カテゴリーである自治体および医療、そして教育セクターにおいて、報告された攻撃件数はいずれも昨年から倍増し、2021年と比べると4倍以上増加していました。一部の業界では、ランサムウェア攻撃が公に報告される数が倍増していますが、報告されない攻撃の数も劇的に増加していることは間違いありません。バラクーダの SOCアズ・ア・サービスを通してサイバー攻撃全体を見ると、過去12カ月間に、次のタイプのインシデントを観測しています。ビジネスメール侵害(BEC)、ランサムウェア、マルウェア感染、内部脅威、個人情報窃盗、およびデータ漏えい。インシデントになる前に阻止される攻撃が圧倒的に多いため、サンプル数は少ないものの、攻撃がどのように進行するかについて興味深い洞察が得られています。

Office 365に対するランサムウェア攻撃の懸念

ビジネスドキュメントを中心としたOffice 365およびセキュリティなども含めたMicrosoft 365は、一般的な企業にとって日々の業務に必要なアプリケーションです。特に、新型コロナウイルス感染症の大規模流行が始まった2019年0月~2020年4月は、Microsoft 365ユーザ数の毎月の平均増加が4倍になりました。このように世界的なリモートワークへの大きなシフトに伴って、Microsoft 365の利用者数と利用時間が増加しています。

バラクーダの調査に回答した企業は、Office 365がランサムウェア攻撃を受ける可能性を十分に意識しています。次にランサムウェアから企業を守る対策をご紹介します。

ランサムウェアから企業を守る3つのステップ

このようなランサムウェア攻撃から企業を守るためには、どのような対策を考えたら良いでしょうか。攻撃の3つのステップに沿って紹介します。

ステップ1. 認証情報を狙うフィッシング攻撃からの保護

まず攻撃者は、信頼できる個人または企業からのメールを偽装して、ユーザをだまして認証情報を提供させるフィッシング攻撃により、企業内の認証情報を得ようとします。これを防ぐためには、認証情報のセキュリティを意識する企業文化を作り、維持する必要があります。メールセキュリティについて社員を教育するプロセスを開発し、通常と異なるアクティビティを検出し、フラグを設定できるフィッシング対策テクノロジを導入します。攻撃者は、認証情報にアクセスできないと、攻撃プロセスをフィッシングからランサムウェアに展開させることが非常に困難になります。

ステップ2. ウェブアプリケーションからのデータ取得に対する保護

次に攻撃者は、ファイル共有サービス、ウェブフォーム、電子商取引サイトなどのウェブアプリケーションからデータを得ようとします。攻撃者は、ユーザインターフェースまたはAPIの脆弱性を利用して攻撃を行います。多くの場合、このような攻撃には、クレデンシャルスタッフィング、ブルートフォース攻撃、OWASP(Open Web Application Security Project)で紹介される脆弱性などが含まれます。

攻撃者はアプリケーションを侵害すると、さらにランサムウェアなどのマルウェアをシステムへ侵入させます。マルウェアは、アプリケーションのユーザだけでなく、ネットワークにも感染する可能性があります。これを防ぐためには、包括的で拡張性があり、導入しやすいプラットフォームを検討することが重要で、例えば、高度な脅威インテリジェンスを備えたWebアプリケーションファイアウォール(WAF)があります。これらの攻撃やボットを不正に使った攻撃、サプライチェーンを狙う攻撃からアプリケーションやAPIを保護するための最も管理しやすい方法です。

ステップ3. データの暗号化と身代金要求に対する保護

最後に、攻撃者はデータを盗み出し、ランサムウェアを使用してデータを暗号化し、暗号鍵の再暗号化や、ファイルごとの拡張子の変更などを行います、その後、暗号化したファイルのディレクトリごとに、ランサムノート(身代金を要求するメッセージを表示した画像やテキスト)を作成します。ランサムノートには、ユーザが身代金を支払うための手順が記載されています。ユーザが身代金を支払わない場合、攻撃者はインターネット上に盗み出した情報を暴露公開すると脅迫します。これらの攻撃に対応するためには、データのバックアップが欠かせません。

データバックアップに必要な2つの視点

身代金の支払い要求に対する保護として、データのバックアップを実施する場合、「包括性と3-2-1ルール」および「耐障害性」の2つの基準を満たすことが重要です。

包括性と3-2-1ルール

ネットワーク上における全てのデータの場所を意識する必要があります。バックアップしたデータがランサムウェア攻撃の影響を受けないように、ファイルを3つにコピー(オリジナルと2つのバックアップ)し、2タイプのメディアに保存して、バックアップの1つをオフサイトに保存するという「3-2-1ルール」に従うことが理想的です。

ランサムウェア攻撃が実行されても、ファイルが物理デバイス、仮想環境、パブリッククラウドのいずれに存在するかに関係なく、クラウドバックアップソリューションは、ダウンタイムを最小限に短縮し、データ損失を防止し、システムを迅速にリストアできます。バックアップすべきデータには、設定ファイル、ユーザドキュメントおよび従業員、顧客などに関するアーカイブデータが含まれ、現在使用されているデータを1日1回以上バックアップする必要があります。

耐障害性

ランサムウェアは、ネットワークを攻撃するとデータを暗号化し、バックアップシステムを無効にし、バックアップファイルを破壊しようとします。最も安全な方法は、無制限のストレージと強力な検索およびリストア機能を実装するクラウドにデータをレプリケーションするバックアップシステムを導入することです。

Office 365のユーザは、SharePoint、Teams、Exchange、 OneDriveのデータを保護するために、サードパーティーのクラウドバックアップを追加する必要があります。SaaSは責任共有モデルのため、Microsoft自身もOffice 365のデータ保護にサードパーティーのバックアップソリューションを使用することを推奨しています。

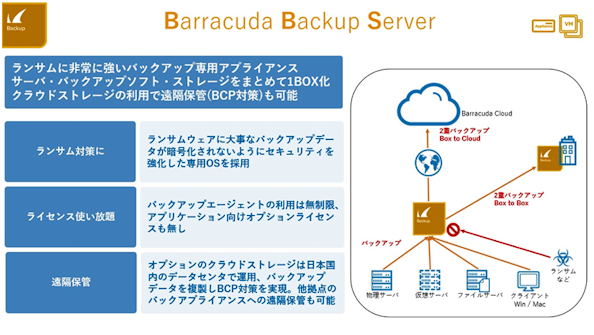

攻撃への高い耐性を備え、クラウドへの複製も可能な「Barracuda Backup Server」

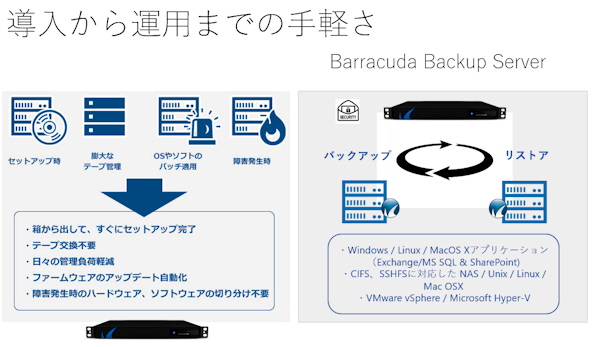

そうしたニーズに対応するバックアップソリューションの一つが「Barracuda Backup Server」。

Barracuda Backup Serverは専用ハードウェアに「Linux」ベースのバラクーダ独自OSを搭載したバップアップアプライアンス製品だ。ブロック単位でのデータ保存・暗号化や重複排除、細かな世代管理といった機能の他、バラクーダが運用するクラウドストレージサービスへのデータバックアップが可能な有償オプションも提供されている。

クラウドストレージはテープ交換などの手間が不要なだけでなく、迅速なバックアップとリストアが可能だ。ランサムウェア感染時の対応時間を大幅に削減し、情シス担当者の負担を減らしてくれる。

特徴の一つは、直感的で分かりやすい日本語のGUIによる管理画面を備えているため導入・運用が容易なことだ。

Barracuda Backup Serverは直感的に操作できる日本語GUIによる管理画面を備えている

「情シスにとっては容易に導入できて手間要らずの運用が実現するため、タイムパフォーマンスに優れた手離れのいい製品です。作業負荷が低く作業コストという見えないコストも低減できます」と松尾氏は説明する。

Barracuda Backup Serverは導入から運用までの手軽さが特徴だ

もう一つの特徴は、ランサムウェア攻撃に対して高い耐性があることだ。

一般的なバックアップソリューションは、Windowsなどの汎用(はんよう)OS上でバックアップソフトウェアを動かし、データを保存する。そのためサイバー攻撃者もバックアップ機能が稼働しているサーバを狙い、本番システムごとつぶそうと試みる。

その点Barracuda Backup Serverは、独自OSベースなのでそもそも狙われにくい。脆弱性が判明した場合は、バラクーダがバックグラウンドでパッチを適用する。データのバックアップとリストアに必要なもの以外のポートは全て閉じられていることも堅牢(けんろう)性を高めている。

ランサムウェア攻撃だけでなくBCP施策としても有効なのがクラウドストレージオプションだ。2台のBarracuda Backup Serverを用意し、東京と大阪など地理的に離れた場所に配置してバックアップを二重化する「Box To Box」という手段がある。「Box To Cloud」を選択するとクラウドにデータのレプリケーションを置き、柔軟にリストアできる。このクラウドサービスはバラクーダが運用しており、Barracuda Backup Serverと同じ容量を利用可能だ。一般的なパブリッククラウドサービスのように従量課金を気にする必要はない。

本体のライセンス体系もシンプルだ。アプライアンスのモデルの容量ごとにライセンス料金が設定されており、バックアップ対象のサーバ台数は無制限だ。

Barracuda Backup Serverのメリット(左)とクラウドストレージオプションを使ったバックアップ例

このように、ランサムウェアから企業を守るためには、現在の攻撃トレンドに関する的確な情報を収集しながら、攻撃者の3つのステップへの対策の実施と、特に包括性と耐障害性を備えたバックアップの実行が欠かせないものとなっています。Barracuda Backup Serverは、安全なバックアップをコストパフォーマンスに優れた形で提供し、情シスの課題を解決できる「頼もしい仲間」と言えるだろう。

ランサムウェアからの保護についての詳細はこちら

ランサムウェア(Ransomware)によくある質問

Q:ランサムウェアとは何ですか?

A: ランサムウェアは、マルウェアの一種で、「ランサム(Ransom=身代金)」と「ソフトウェア(Software)」を繋げた造語であるランサムウェアは、文字通り、データ暗号化するなど人質にとり、身代金を要求するマルウェアです。

Q. ランサムウェアに感染するとどうなりますか?

A: ランサムウェアに感染すると多くが特定のファイルを暗号化され、画面上に身代金要求が表示されます。最近は標的型のランサムウェアが増加し、データの盗難、暗号化により複合化のための身代金要求、データ漏洩をほのめかす恐喝と二重の身代金を要求されることが増えています。

Q: ランサムウェアからの攻撃を防ぐためにはどうしたらよいですか?

A: ランサムウェア対策として、主にメールからの認証情報の漏洩の防止対策、アプリケーションやインフラへの安全なアクセス確保、データの安全なバックアップの3つのカテゴリを重点的に強化する必要があります。

参考:

2021年9月6日にZDNet Japan(https://japan.zdnet.com/article/35175571/)にて掲載された記事

2021年9月13日にZDNet Japan(https://japan.zdnet.com/article/35175572/)にて掲載された記事

転載元:TechTargetジャパン

TechTargetジャパン 2023年10月26日掲載記事より転載

本記事はTechTargetジャパンより許諾を得て掲載しています

記事URL:https://techtarget.itmedia.co.jp/tt/news/2310/30/news02.html