バラクーダの注目する脅威:悪意のあるHTMLファイルを添付した攻撃メールの割合が1年以内に倍増

2023年5月3日 Fleming Shi

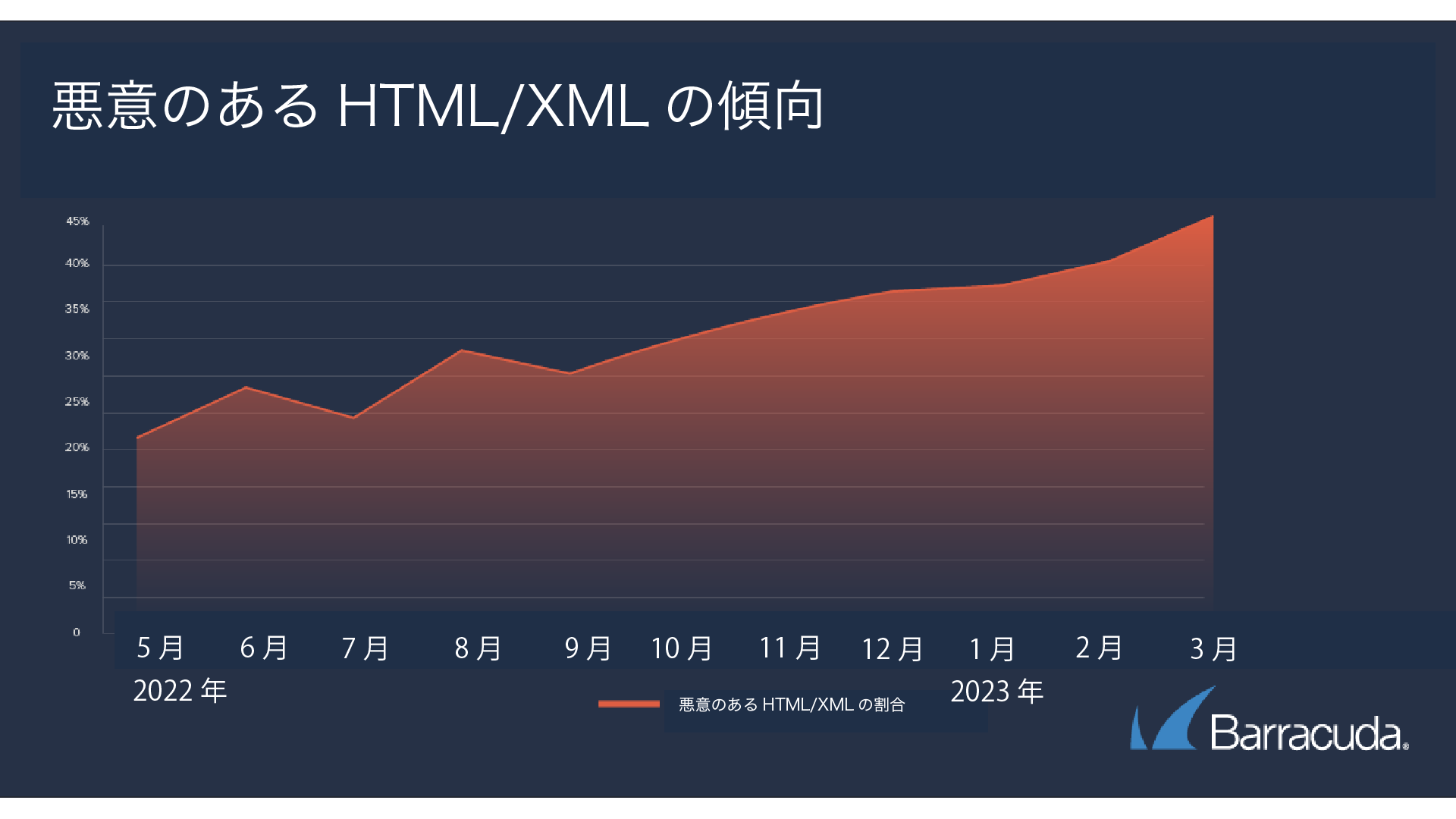

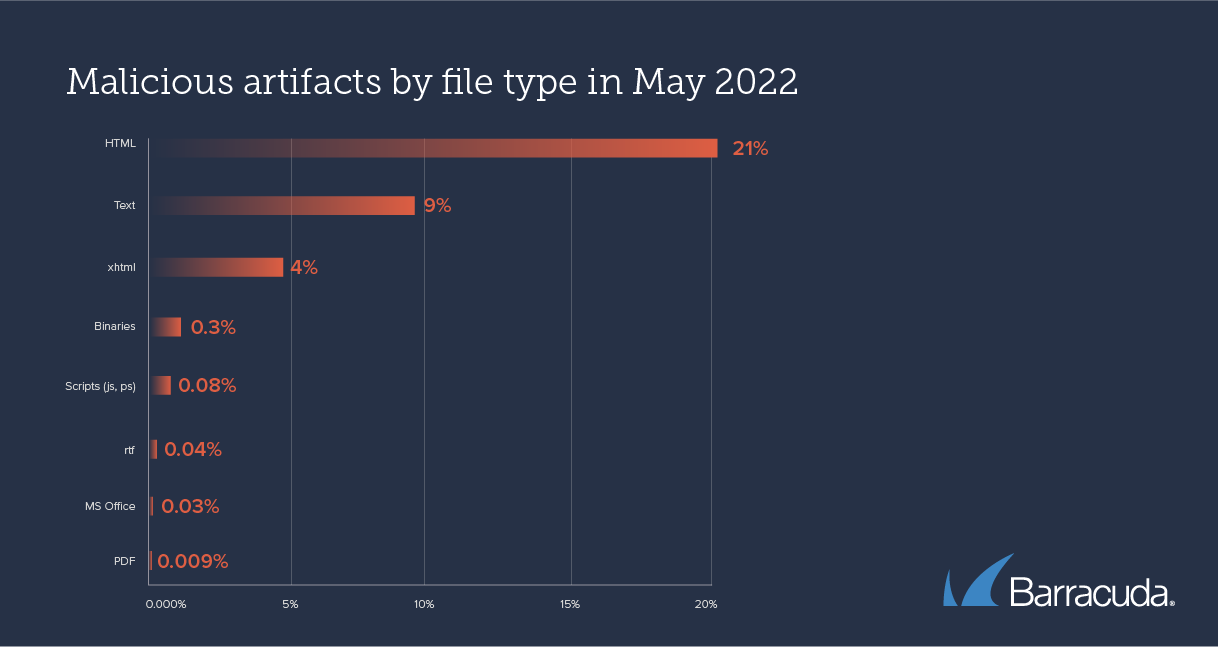

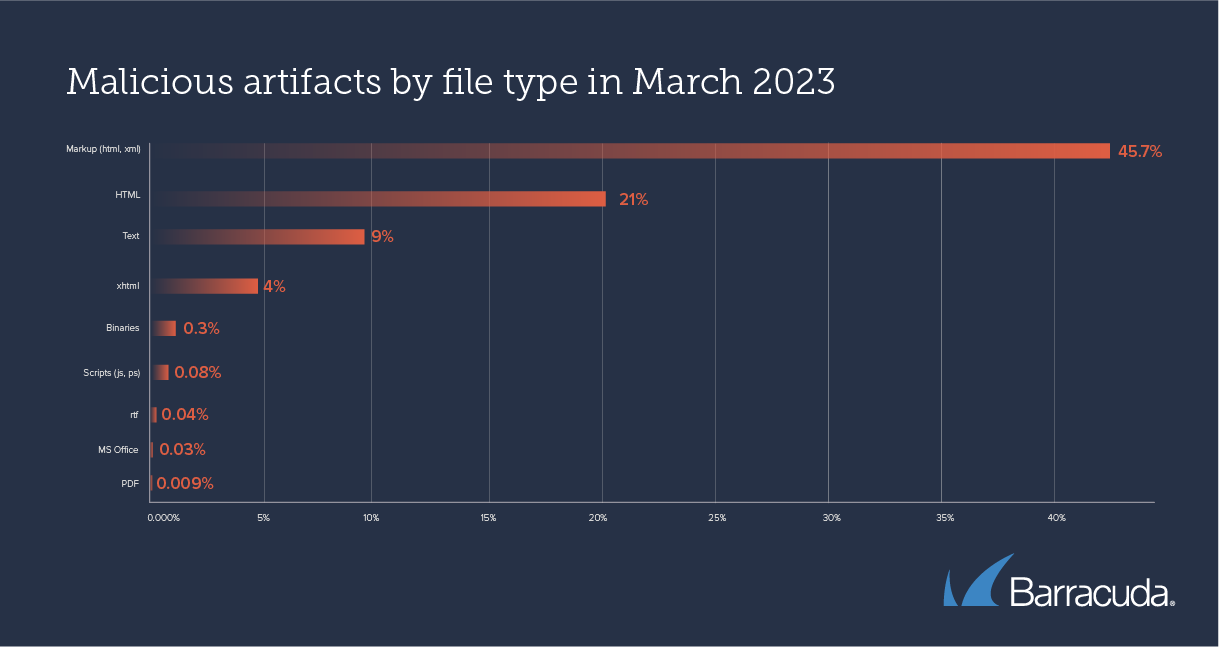

セキュリティ業界では、長年にわたりサイバー犯罪者によるHTMLの悪用に注目してきました。その証拠に、HTMLは依然として成功し、人気のある攻撃ツールであることが示されています。昨年、私たちは、2022年5月にバラクーダがスキャンしたすべてのHTML添付ファイルのうち、約5分の1(21%)が悪意を持っていたことを報告しました。10ヶ月後の2023年3月には、スキャンされたHTMLファイルの45.7%が悪意を持っていることが判明しており、この数字は2倍以上に増加しています。

HTMLの正当な利用

HTMLはHypertext Markup Languageの略で、オンラインで表示されるコンテンツを作成・構成するために使用されます。HTMLは、メールでのコミュニケーションにもよく使われます。例えば、ニュースレターやマーケティング資料など、ユーザーが定期的に受け取る可能性のある自動化されたレポートなどです。多くの場合、レポートはHTML形式(ファイル拡張子が.html、.htm、.xhtmlなど)でメール添付されます。

既知のブランドや信頼できるブランドからの通信に見える場合、受信者が不審に思うことはまずないでしょう。

HTMLの悪意ある利用

しかし、攻撃者は、巧妙に作られたメッセージや乗っ取られたウェブサイト、悪意のあるHTMLファイルの添付ファイルを使ってユーザーをだますことで、攻撃手法としてHTMLをうまく活用しています。

この手法は、攻撃者がフィッシングや認証情報の盗み出しなど、悪意を隠蔽するために使用されます。

受信者がHTMLファイルを開くと、別の場所でホストされているJavaScriptライブラリを経由して、フィッシングサイトや攻撃者が管理する他の悪意のあるコンテンツに複数回リダイレクトされます。その後、ユーザーは、情報へのアクセスやマルウェアを含む可能性のあるファイルのダウンロードのために、認証情報を入力するよう求められます。

しかし、バラクーダの研究者が見たいくつかのケースでは、HTMLファイル自体に、強力なスクリプトや実行ファイルを含む完全な悪意のあるペイロードが埋め込まれた高度なマルウェアが含まれています。この攻撃手法は、外部でホストされたJavaScriptファイルを含む攻撃手法よりも、広く使用されるようになっています。

悪意のあるHTMLベースの攻撃に対する防御は、HTMLの添付ファイルを運ぶメール全体を考慮し、すべてのリダイレクトを調べ、悪意があるかどうかメールの内容を分析する必要があります。詳しくは後述します。

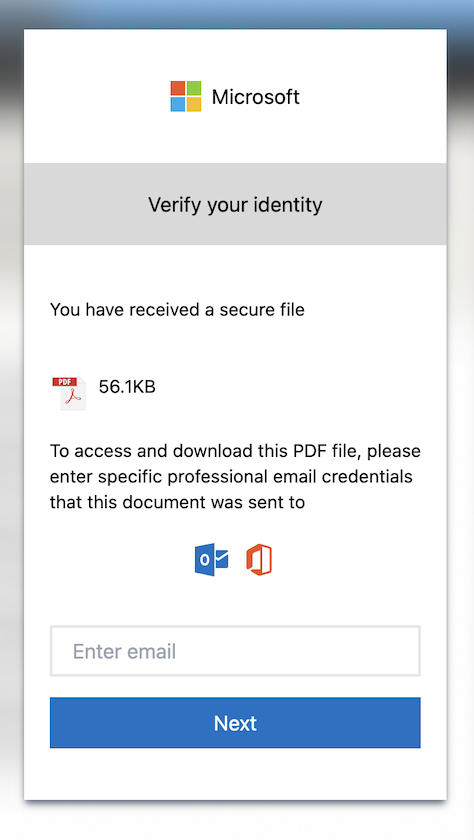

最近の悪意のあるHTMLファイル添付の例は、過去に見られたものと類似していることが多い

例えば、マイクロソフトのログインを装った以下のようなフィッシングの添付ファイルは、数年前から流行していますが、攻撃に継続して広く使用されていることから、攻撃者は依然として被害者を罠にかけることに成功していると考えられます。

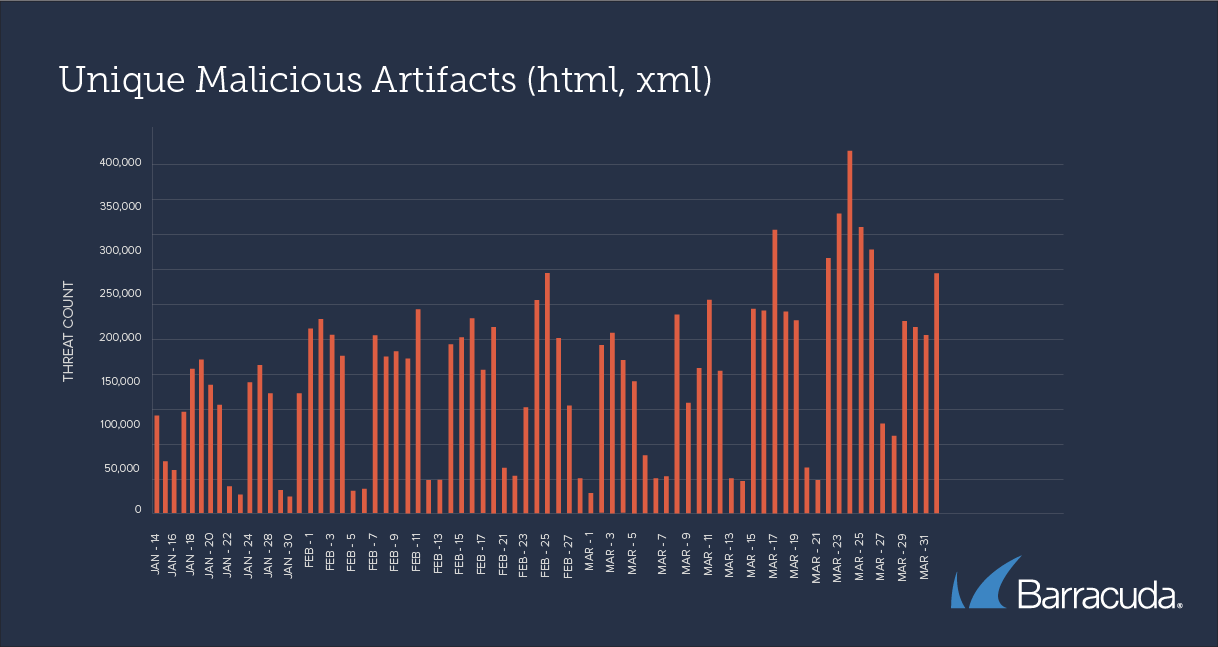

ユニークな攻撃の割合

悪意のあるHTMLの検出総数と、異なる(ユニークな)ファイルの検出数を比較すると、悪意のあるファイルの検出量が増加しているのは、単に限られた数の大量攻撃の結果ではなく、それぞれが特別に細工されたファイルを使用する多くの異なる攻撃の結果であることが明らかとなります。

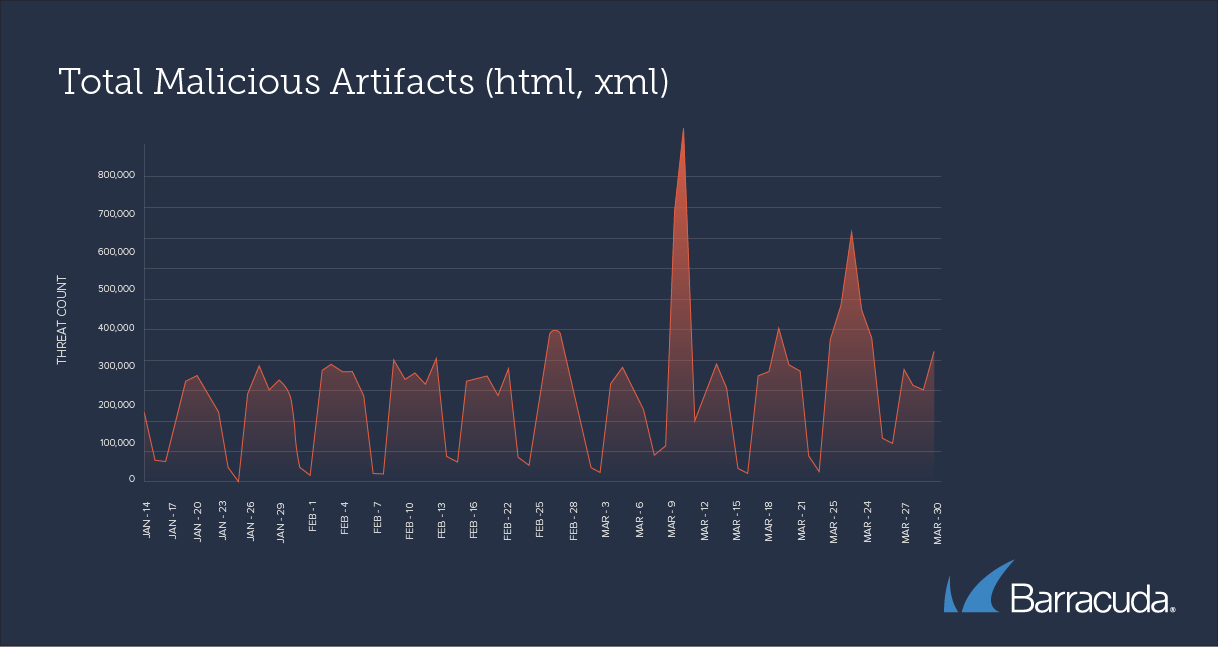

例えば、2023年1月から3月までの3ヶ月間の日次検知データを見ると、3月7日と3月23日の2回、大きな攻撃ピークがあることがわかります。

3月7日に検出された悪意のあるHTMLアーティファクトは全部で672,145件となっており、181,176の異なるアイテムから構成されています。これは、検出されたファイルの約4分の1(27%)がユニークなもので、残りはそれらのファイルの繰り返しまたは大量展開であることを意味します。

しかし、3月23日には、475,938件の悪意のあるHTMLアーティファクトのうち、ほぼ10分の9(405,438個 – 85%)がユニークで、つまり、ほとんどすべての攻撃が異なっていたことになります。

悪意のある目的で使用されるファイルタイプにおいて引き続きHTMLの添付ファイルが上位を占める

バラクーダの分析によると、悪意のあるHTMLファイルを添付した攻撃メールの全体量が増加しているだけでなく、前回のレポートから約1年が経過した現在も、HTMLファイルは悪意のある目的で使用される可能性が最も高いファイルタイプであることが明らかになっています。

2022年

2023年

攻撃方法や攻撃ツールに関して言えば、以前から存在するものだからといって、その威力が弱まることはありません。悪意のあるHTMLが攻撃者に利用されているのは、それが有効だからです。適切なセキュリティを導入することは、これまでと同様に、いやそれ以上に重要です。

悪意のあるHTML添付ファイルからの保護方法

- メール保護 – 効果的なメール保護を実施し、セキュリティスキャンで悪意のあるHTML添付ファイルを識別し、ブロックできるようにすることが不可欠です。上記のような理由から、添付ファイルの特定は必ずしも容易ではないため、最適なソリューションには、添付ファイルだけでなく、メールのコンテンツを評価する機械学習と静的コード解析が含まれます。

- ユーザー教育・啓発 –悪意のある HTML 添付ファイルを発見し、報告できるような訓練の実施が必要です。この種の攻撃の量と多様性を考えると、すべてのHTML添付ファイル、特に見たことのないソースからの添付ファイルには注意したほうがよいでしょう。ログイン情報を誰にも教えないよう、注意を喚起してください。

- 強固な認証とアクセス制御 – 多要素認証(MFA)は依然として優れたアクセス制御ですが、攻撃者は、多くのタイプのMFA保護をバイパスするために、MFA疲労などの高度なソーシャルエンジニアリング技術にますます目を向けるようになっています。セキュリティ強化のため、ゼロトラスト・アクセスへの対応を検討する必要があります。Barracuda CloudGen Accessなどの効果的なゼロトラストソリューションは、ユーザ、デバイス、場所、時間、アクセスされているリソースなどの複数のパラメータを動的に監視するため、攻撃者が盗んだ認証情報を使用してネットワークを侵害することが非常に難しくなっています。

- 万が一、悪意のあるHTMLファイルが侵入してしまった場合 – すべてのユーザーの受信トレイから悪意のあるメールを迅速に特定し削除するために、配信後の修復ツールを用意してください。自動化されたインシデントレスポンスは、攻撃が組織全体に広がる前にこれを実行するのに役立ちます。さらに、「Account Takeover Protection(アカウント乗っ取りからの保護)」は、ログイン認証が侵害された場合に、疑わしいアカウントの活動を監視し、警告することができます。

バラクーダは、13のメール脅威タイプを特定し、それらがどのように被害者を狙い、侵害するかを説明するガイドを公開しています。

原文はこちら

Threat Spotlight: Proportion of malicious HTML attachments doubles within a year

May 3, 2023 Fleming Shi

https://blog.barracuda.com/2023/05/03/threat-spotlight-malicious-html-attachments-doubles/