バラクーダの注目する脅威:恐喝攻撃

2023年7月12日、Zixi (Claire) Wang

メール詐欺のなかでも勢いを増している恐喝攻撃は、恥ずかしい写真など被害者にとって不利な情報で脅し、情報を公開されたくなければ暗号資産で支払うよう要求します。攻撃者は多くの場合、被害者のログイン認証情報を購入したり、データ漏えいによって被害者のログイン認証情報を見つけ、自分たちの脅迫が正当であることを「証明」します。

攻撃者が恐喝メール攻撃で使用する金融インフラストラクチャをより深く理解するために、バラクーダは最近、コロンビアの研究者と協力して、バラクーダネットワークスの AI ベースの検出システムが1年間に恐喝攻撃として検出した 30 万通以上のメールを分析しました。

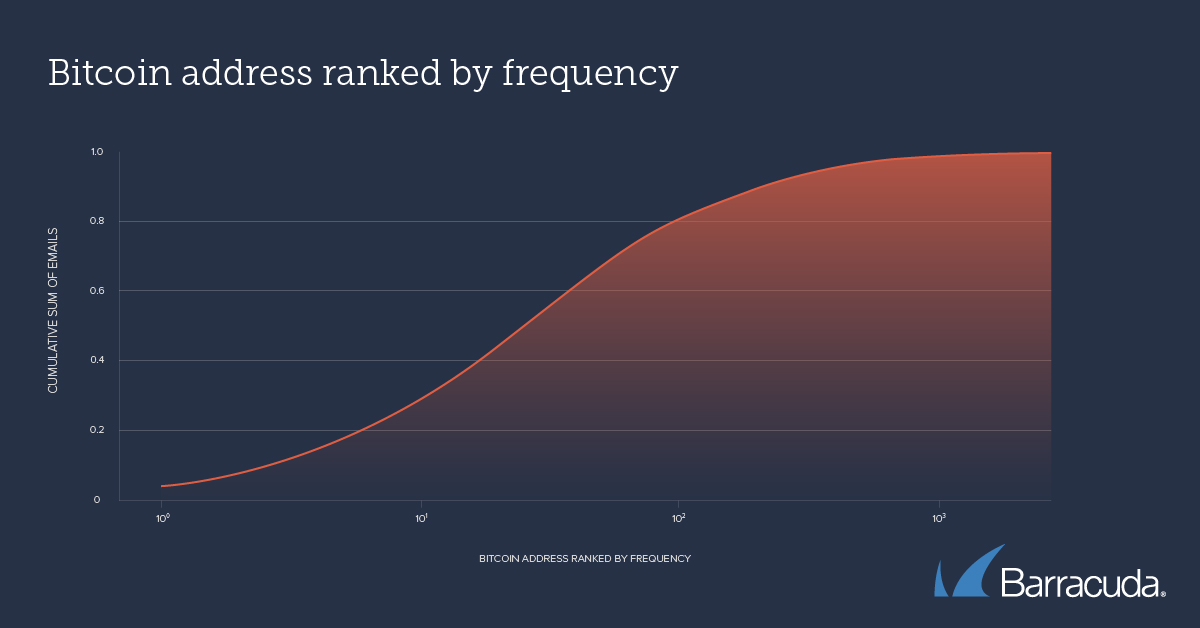

その結果、比較的少数の攻撃者が恐喝メールの大部分に関与しており、上位 10のビットコインアドレスがメールの約 30% に、上位 100 のアドレスがメールの約 80% に出現していることが判明しました。

また、恐喝攻撃で要求される金額は少ないレベルにとどまっており、1000ドル未満の金額を要求するメールが 25 %、2000ドル未満の金額を要求する恐喝メールが 90 %以上を占めていることもわかりました。

ここでは、こうした恐喝攻撃で使用される暗号資産、攻撃者がビットコインアドレスを使用する方法、送信する攻撃の量、要求する金額について詳しく見ていきます。

恐喝攻撃者が使用する暗号資産

私たちが分析したデータセットでは、攻撃者による暗号資産はビットコインのみでした。イーサリアム、ライトコイン、モネロなど、他の暗号資産を使用した恐喝攻撃例は見つかりませんでした。攻撃者が身代金の支払い方法としてビットコインを使用する理由はいくつか考えられます。ビットコインは匿名性が高く、取引にはウォレットアドレスが使用され、誰でも好きなだけウォレットアドレスを生成できるのです。

さらに、ビットコインを取り巻くインフラが十分に発達しているため、被害者がビットコインを購入したり、攻撃者が「ミキサー」(多数のウォレットからビットコインをランダムに組み合わせたり分割したりすることで、取引履歴を不明瞭にするように設計されたサービス)を使って行為をさらに匿名化したりすることも容易です。加えて、ブロックチェーンは一般に公開されているため、被害者が支払ったかどうかを簡単に確認でき、従来の通貨取引で生じる問題をいくつか取り除くことができるのです。

ビットコインアドレス分析

ビットコインは匿名ではありますが、攻撃者が恐喝メールを送信する際に使用するビットコインアドレスを分析することで、攻撃者とその行動について非常に興味深い特性を知ることができます。たとえば、バラクーダユーザーが受信した複数の攻撃メールで同じアドレスが使用されている場合、攻撃者が誰であるかは不明ですが、同じ攻撃者(または攻撃者グループ)に属していることはわかります。

このような分析を行うために、私たちは使用したデータセットのすべての恐喝メールをビットコインアドレスでグループ化し、一意のアドレスの数と特定のアドレスが出現するメールの数をカウントしました。

その結果、攻撃は少数のビットコインアドレスに集中していることがわかりました。私たちのデータセットには合計で約 3000 の一意のビットコインアドレスがあり、そのうち上位 10 のアドレスはメールの約 30 %に、上位 100 のアドレスはメールの約 80 %に出現していました。

従って、比較的少数の攻撃者が恐喝メールの大部分に関与していると推測できます。この点は、私たちに希望を与えてくれます。というのも、これらの攻撃者を阻止したり、その手口を効果的にブロックすることができれば、恐喝メールという脅威の大部分を無力化することができるからです。

ビットコインアドレスとメール送信者の相互分析

特定の電子メールを特定の攻撃者に帰属させるために使用できるもう1つの重要な情報は、実際の電子メールのフィールドです。たとえば、各メールの「送信者」フィールドを攻撃者のプロキシとして使うことができます。1人の攻撃者は異なるメールアカウントから容易にメールを送信できますが、同じ送信者から複数のメールを受信した場合、そのメールは同じ攻撃者のものであることがわかっています。

そこで、電子メールの「送信者」フィールドによって電子メールをグループ化し、各「送信者」が送信する電子メールの数と、各送信者が電子メールで使用する固有のビットコインアドレスの数を数えました。分析をわかりやすく視覚化するために、送信者が送信したメールの数でグラフを分解しました。

この分析からいくつかの興味深いことが明らかになりました。まず、送信者の大多数が、攻撃を送信する際に同じビットコインアドレスを使用しています。大量のメールを送信する送信者だけでなく、少量のメールを送信する送信者も同じです。次に、データセット全体の一意の送信者 12 万人のうち、10 通以上のメールを送信した送信者は 3000 人未満でした。500 通以上のメールを送信した送信者はわずか8人でした。

このことから私たちは、攻撃者が自分の身元を難読化することにさほど注力しておらず、ほとんどの場合、こうした恐喝攻撃に同じビットコインアドレスを使用しているらしいと結論づけました。これもまた明るい兆しです。比較的少数のビットコインアドレス(および攻撃者)であれば、法執行機関によって追跡できるからです。

攻撃者が要求する金額はいくらか

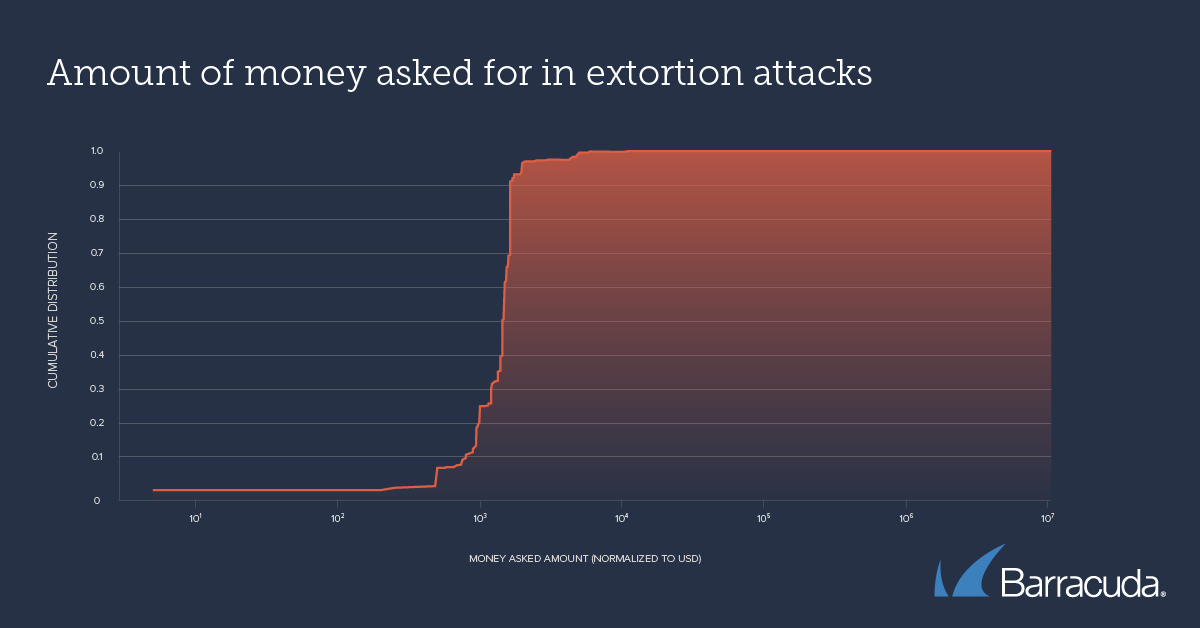

攻撃者の行動をよりよく理解するために、恐喝攻撃者が要求する金額と、その金額がデータセット間でどの程度一貫しているかを理解したいと考えました。メール本文で要求された金額を知るために、$、usd、us dollar、euro、€、GBP、£など、様々な通貨の表記を抽出しました。

ビットコインアドレスを抽出できた 20 万通のメールのうち、97 %が米ドル、2.4 %がユーロ、残りの 0.6 %が英ポンド、カナダドル、ビットコインなどを要求しています。抽出された金額が米ドルでない場合は、比較のため、メールが送信された日の米ドルに換算しました。

以下は、金額分布の累積分布関数です。非常に興味深い結果となっています。

- ほとんどすべての攻撃者が400〜5000ドルの金額を要求している。

- 25%のメールが1000ドル未満の金額を要求している。

- 90%以上の恐喝メールが2000ドル未満の金額を要求している。

- 攻撃者が最もよく要求する金額は500〜2000ドルである。

攻撃者が要求する金額は、「スイート・スポット」と呼ばれる帯域に比較的集中していると推測されます。すなわち、攻撃者にとっては十分な金額ではありますが、高すぎる金額ではないのです。

- 被害者が支払いを避けるほど高くない。

- 被害者が、攻撃者が実際に危険な情報を持っているかどうかを調査する原因になる(通常、そうならない)ほど高くない。

- 被害者の銀行や税務当局に警戒心を抱かせない金額である。

また、これらの攻撃で要求される金額が非常に特定の帯域に集中していることや、攻撃者が比較的小規模なグループに属しているようであることから、おそらく互いに「ベストプラクティス」を採用しているのではないかと推測されます。

結論

ビットコインは攻撃者にとって比較的匿名性の高い支払いシステムを提供しているものの、ビットコインアドレス(およびメール送信者などのその他の情報)を通して、私たちは恐喝攻撃の重要な情報を得ることができます。恐喝攻撃は毎年、何百万通もの悪意のある電子メールが被害者に送信される重大なメールの脅威ですが、調査からは比較的少数の攻撃者グループ(100人未満の攻撃者、攻撃者が複数のビットコインアドレスを使用すると仮定すると、おそらくそれよりもさらに少数)によって引き起こされているとの結論が出ました。この小規模な攻撃者グループは、共通のベストプラクティスとテンプレートを使用していると思われます。

これらの特性から、私たちは恐喝攻撃の対策を楽観視しています。第1に、法執行機関がこれらの攻撃者のほんの一部でも突き止めることができれば、この脅威を大幅に破壊することができると思われます。第2に、恐喝攻撃者は互いにコピーし合い、非常に類似したテンプレートに従っているようなので、メールセキュリティベンダーは比較的単純な検出システムでこうした攻撃の大部分をブロックできるはずです。これはバラクーダでの経験であり、当社の機械学習に基づく検出システムは、この種の攻撃を非常に高い精度でキャッチしています。

恐喝攻撃から身を守る4つの方法

AIベースの保護:攻撃者はメールゲートウェイやスパムフィルターを回避するよう恐喝攻撃を適応させているため、恐喝から保護する優れたスピアフィッシングソリューションは必須です。

アカウントテイクオーバー保護:恐喝攻撃の多くは、漏えいしたアカウントから発生します。攻撃者があなたの組織をベースキャンプとしてこのような攻撃を仕掛けていないことを確認してください。アカウントが侵害されたことを認識できるよう人工知能を使用する技術を導入するとよいでしょう。

攻撃者の一歩先をいく調査:恐喝攻撃が人に見られたくない情報をさらすという性質から、従業員はほかのメール攻撃と違い、恐喝攻撃を受けても報告したがらない可能性があります。配信されたメールを定期的に調査し、パスワード変更、セキュリティ警告、その他のコンテンツに関連するメールを検出しましょう。

セキュリティ意識向上トレーニング:恐喝攻撃についてユーザーを教育し、セキュリティ意識向上トレーニングプログラムの一環として実施しましょう。従業員がこれらの攻撃を認識し、その性質を理解し、安心して報告できるようにするのです。フィッシング・シミュレーションを使用して、トレーニングの効果を確認し、恐喝攻撃に対して最も脆弱なユーザーを評価しましょう。

本稿は、ジョシュ・ハスキンズおよびエリサ・ルオ、エレイン・ホアン、さらにアサフ・シドン教授、イーサン・カッツ=バセット教授、そしてグラント・ホー教授の研究支援を受けて、ジクシー(クレア)・ワンが執筆しました。

原文はこちら

Threat spotlight: Extortion attacks

Jul. 12, 2023 Zixi (Claire) Wang

https://blog.barracuda.com/2023/07/12/threat-spotlight-extortion-attacks/